Pytanie 1

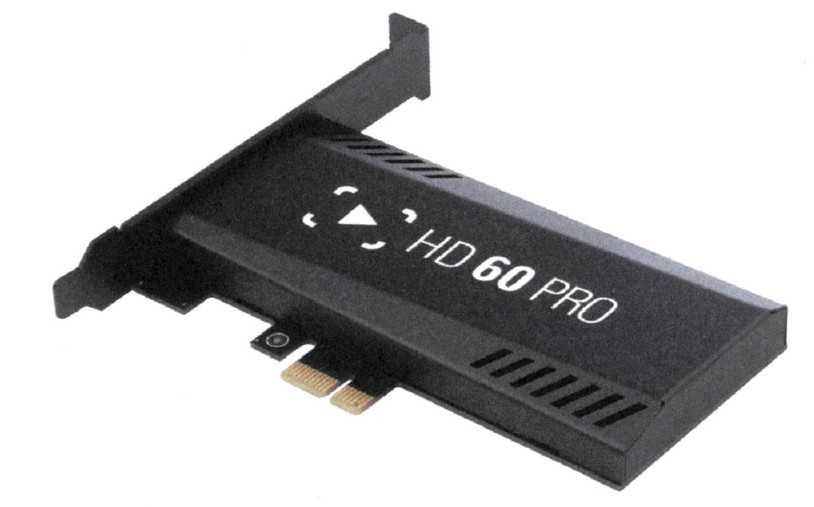

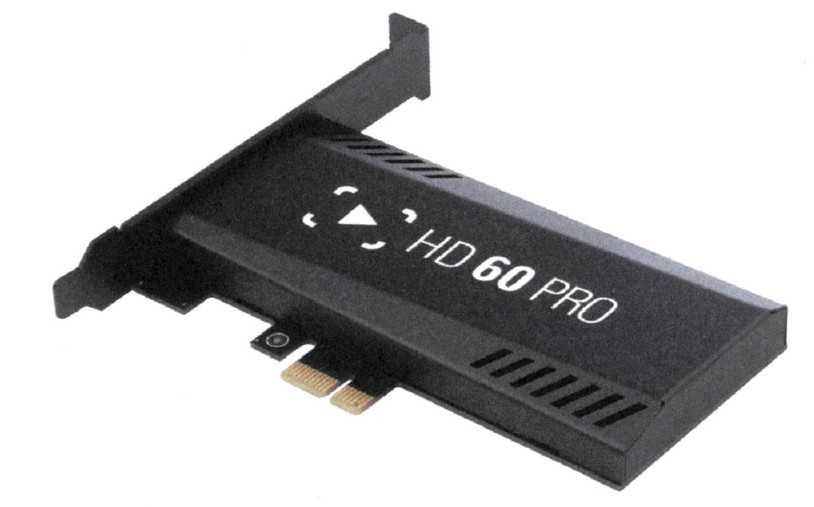

Karta do przechwytywania wideo, która została przedstawiona, będzie kompatybilna z płytą główną posiadającą port

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

Karta do przechwytywania wideo, która została przedstawiona, będzie kompatybilna z płytą główną posiadającą port

W systemie Windows, gdzie należy ustalić wymagania dotyczące złożoności hasła?

Proces zapisywania kluczy rejestru do pliku określamy jako

Jeżeli szybkość pobierania danych z sieci wynosi 8 Mb/s, to w ciągu 6 s możliwe jest pobranie pliku o maksymalnej wielkości równej

Programem w systemie Linux, który umożliwia nadzorowanie systemu za pomocą zcentralizowanego mechanizmu, jest narzędzie

Aby móc korzystać z telefonu PSTN do nawiązywania połączeń za pośrednictwem sieci komputerowej, należy go podłączyć do

Liczba heksadecymalna 1E2F(16) w systemie oktalnym jest przedstawiana jako

Która z usług umożliwia centralne zarządzanie identyfikacjami, uprawnieniami oraz zasobami w sieci?

W ramce przedstawiono treść jednego z plików w systemie operacyjnym MS Windows. Jest to plik

| [boot loader] Time out=30 Default=Multi(0)disk(0)rdisk(0)partition(1)WINDOWS [operating system] Multi(0)disk(0)rdisk(0)partition(1)WINDOWS="Microsoft Windows XP Home Edition"/ fastdetect/NoExecute=OptOut |

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych o 600m?

Który z poniższych elementów jest częścią mechanizmu drukarki atramentowej?

Po przeprowadzeniu eksportu klucza HKCR zostanie utworzona kopia rejestru, zawierająca dane dotyczące konfiguracji

Wymogi działalności przedsiębiorstwa nakładają konieczność używania systemów plików, które zapewniają wysoki poziom zabezpieczeń oraz umożliwiają szyfrowanie informacji. W związku z tym należy wybrać system operacyjny Windows

Najkrótszy czas dostępu charakteryzuje się

Administrator Active Directory w domenie firma.local pragnie skonfigurować profil mobilny dla wszystkich użytkowników. Profil ma być zapisywany na serwerze serwer1, w folderze pliki, udostępnionym w sieci jako dane$. Który z parametrów w ustawieniach profilu użytkownika spełnia te wymagania?

Obudowa oraz wyświetlacz drukarki fotograficznej są bardzo brudne. Jakie środki należy zastosować, aby je wyczyścić?

Jakie działanie może skutkować nieodwracalną utratą danych w przypadku awarii systemu plików?

W sieciach opartych na standardzie, jaką metodę dostępu do medium wykorzystuje CSMA/CA?

Aby przywrócić poprawne wersje plików systemowych w systemie Windows, wykorzystuje się narzędzie

Do zrealizowania macierzy RAID 1 wymagane jest co najmniej

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

Jak wygląda liczba 356 w systemie binarnym?

W systemie Linux komenda chmod pozwala na

Jakie jest zadanie programu Wireshark?

W jakim systemie jest przedstawiona liczba 1010(o)?

Wartość liczby dziesiętnej 128(d) w systemie heksadecymalnym wyniesie

Który standard złącza DVI pozwala na przesyłanie wyłącznie sygnałów analogowych?

Która z anten charakteryzuje się najwyższym zyskiem energetycznym oraz pozwala na nawiązywanie połączeń na dużą odległość?

Co to jest urządzenie sieciowe most (ang. bridge)?

Aby zapewnić łączność urządzenia mobilnego z komputerem za pośrednictwem interfejsu Bluetooth, konieczne jest

Która funkcja systemu Windows Server pozwala na m.in. uproszczoną, bezpieczną oraz zdalną instalację systemów operacyjnych Windows na komputerach w sieci?

Monitor CRT jest podłączany do karty graficznej przy użyciu złącza

Jaką funkcjonalność oferuje program tar?

Taśma drukująca stanowi kluczowy materiał eksploatacyjny w drukarce

Jaką topologię fizyczną charakteryzuje zapewnienie nadmiarowych połączeń między urządzeniami sieciowymi?

SuperPi to aplikacja używana do oceniania

Aby przywrócić dane z sformatowanego dysku twardego, konieczne jest zastosowanie programu

Aby umożliwić wymianę informacji pomiędzy sieciami VLAN, wykorzystuje się

Wskaż błędny podział dysku MBR na partycje?

Wykorzystane kasety od drukarek powinny być