Pytanie 1

Który z poniższych adresów IP należy do grupy C?

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Który z poniższych adresów IP należy do grupy C?

Jakiej klasy należy adres IP 130.140.0.0?

Który standard złącza DVI pozwala na przesyłanie wyłącznie sygnałów analogowych?

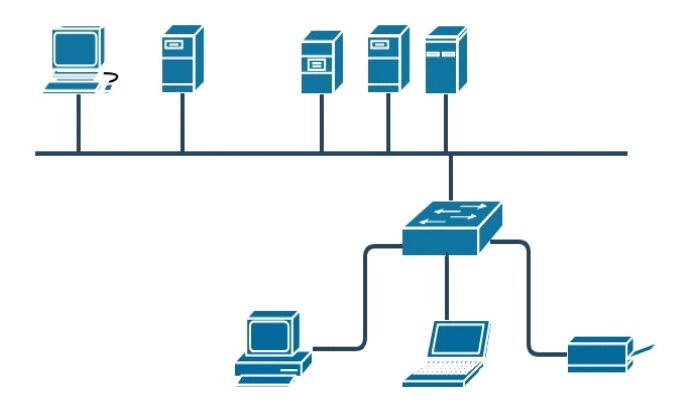

Ilustracja pokazuje schemat fizycznej topologii będącej kombinacją topologii

Poprzez polecenie dxdiag uruchomione w wierszu poleceń Windows można

Wyjście audio dla słuchawek lub głośników minijack na karcie dźwiękowej oznaczone jest jakim kolorem?

Obecnie pamięci podręczne drugiego poziomu procesora (ang. "L-2 cache") są zbudowane z układów pamięci

W systemach operacyjnych z rodziny Windows odpowiednikiem programu fsck z systemu Linux jest aplikacja

Na przedstawionym panelu tylnym płyty głównej znajdują się między innymi następujące interfejsy:

Aby ocenić stabilność systemu Windows Server, należy użyć narzędzia

Która z tras jest oznaczona literą R w tabeli routingu?

Na ilustracji ukazana jest karta

Metoda przesyłania danych między urządzeniem CD/DVD a pamięcią komputera w trybie bezpośredniego dostępu do pamięci to

Jakim procesem jest nieodwracalne usunięcie możliwości odzyskania danych z hard dysku?

Która usługa opracowana przez Microsoft, pozwala na konwersję nazw komputerów na adresy URL?

Element obliczeń zmiennoprzecinkowych to

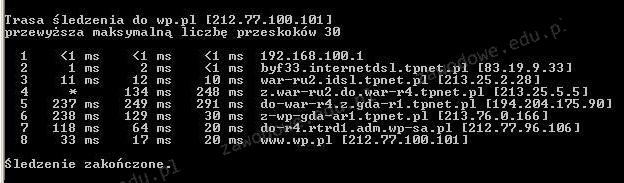

Jaki wynik działania którego z poleceń w systemie Windows jest zaprezentowany na rysunku?

Lista sprzętu kompatybilnego z systemem operacyjnym Windows, publikowana przez firmę Microsoft to

Który z protokołów służy do weryfikacji poprawności połączenia pomiędzy dwoma hostami?

Aby połączyć projektor multimedialny z komputerem, złącze, którego NIEDOZWOLONO użyć to

Jakie polecenie w systemie Windows powinno być użyte do obserwacji listy bieżących połączeń karty sieciowej w komputerze?

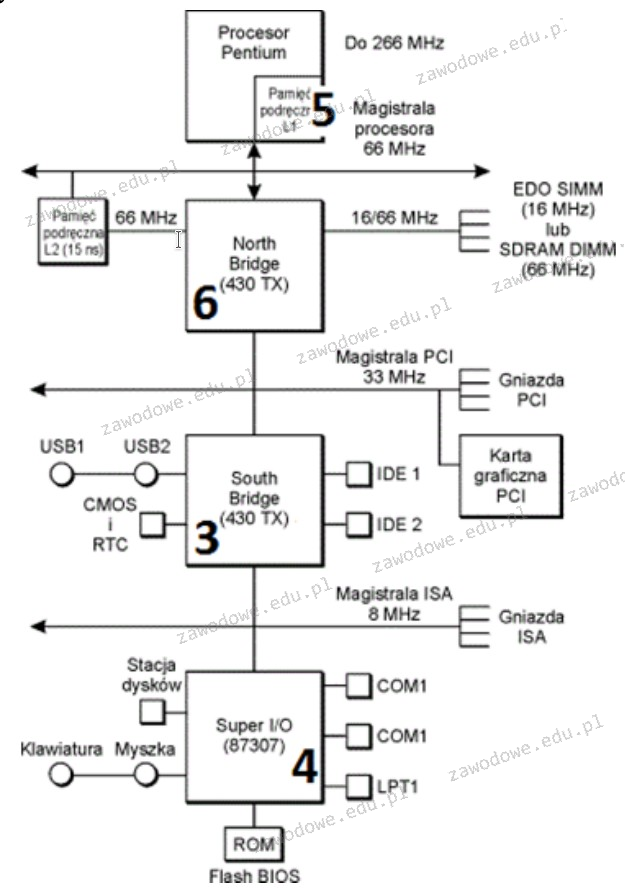

Część płyty głównej, która odpowiada za transmisję danych pomiędzy mikroprocesorem a pamięcią operacyjną RAM oraz magistralą karty graficznej, jest oznaczona na rysunku numerem

Które polecenie w systemie Linux służy do zakończenia procesu?

W przypadku adresacji IPv6, zastosowanie podwójnego dwukropka służy do

Miarą wyrażaną w decybelach, która określa różnicę pomiędzy mocą sygnału wysyłanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej, jest

Gniazdo na tablicy interaktywnej jest oznaczone tym symbolem. Które złącze powinno być wykorzystane do połączenia tablicy z komputerem?

Które z poniższych poleceń służy do naprawienia głównego rekordu rozruchowego dysku twardego w systemie Windows?

Podaj poprawną sekwencję czynności, które należy wykonać, aby przygotować nowy laptop do użycia.

Do jakiego pomiaru wykorzystywany jest watomierz?

Bez zgody właściciela praw autorskich do oprogramowania jego legalny użytkownik, zgodnie z ustawą o prawie autorskim i prawach pokrewnych, co może zrobić?

Jakie polecenie w systemie Linux jest używane do planowania zadań?

W ustawieniach haseł w systemie Windows Server została dezaktywowana możliwość wymogu dotyczącego złożoności hasła. Z jakiej minimalnej liczby znaków powinno składać się hasło użytkownika?

Jakie są wartości zakresu częstotliwości oraz maksymalnej prędkości przesyłu danych w standardzie 802.11g WiFi?

Użytkownik dysponuje komputerem o podanej konfiguracji i systemie Windows 7 Professional 32bit. Która z opcji modernizacji komputera NIE przyczyni się do zwiększenia wydajności?

| Płyta główna | ASRock Z97 Anniversary Z97 DualDDR3-1600 SATA3 RAID HDMI ATX z czterema slotami DDR3 i obsługą RAID poziomu 0,1 |

| Procesor | i3 |

| Pamięć | 1 x 4 GB DDR3 |

| HDD | 2 x 1 TB |

Sygnatura (ciąg bitów) 55AA (w systemie szesnastkowym) kończy tablicę partycji. Jaka jest odpowiadająca jej wartość w systemie binarnym?

W systemie binarnym liczba szesnastkowa 29A będzie przedstawiona jako:

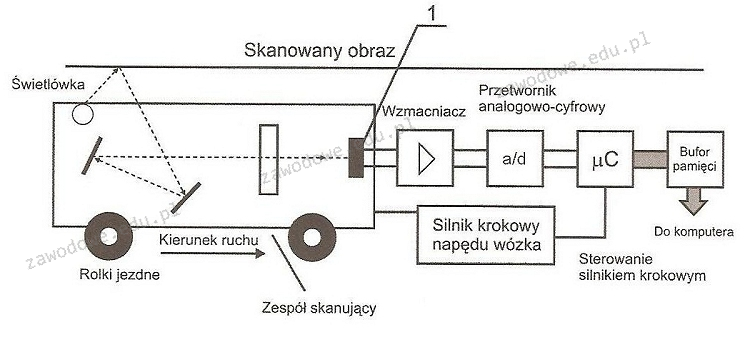

Na diagramie działania skanera, element oznaczony numerem 1 odpowiada za

Prawo osobiste twórcy do oprogramowania komputerowego

Aby zmagazynować 10 GB danych na pojedynczej płycie DVD, jaki typ nośnika powinien być wykorzystany?

Użytkownik pragnie ochronić dane na karcie pamięci przed przypadkowym usunięciem. Taką zabezpieczającą cechę oferuje karta