Pytanie 1

Która z poniższych opcji nie jest usługą katalogową?

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Która z poniższych opcji nie jest usługą katalogową?

Program do odzyskiwania danych, stosowany w warunkach domowych, umożliwia przywrócenie danych z dysku twardego w sytuacji

W układzie SI jednostką, która mierzy napięcie, jest

Pierwsze trzy bity adresu IP w formacie binarnym mają wartość 010. Jaką klasę reprezentuje ten adres?

Co oznacza skrót "DNS" w kontekście sieci komputerowych?

Tworzenie obrazu dysku ma na celu

W załączonej ramce przedstawiono opis technologii

| Technologia ta to rewolucyjna i nowatorska platforma, która pozwala na inteligentne skalowanie wydajności podsystemu graficznego poprzez łączenie mocy kilku kart graficznych NVIDIA pracujących na płycie głównej. Dzięki wykorzystaniu zastrzeżonych algorytmów oraz wbudowanej w każdy z procesorów graficznych NVIDIA dedykowanej logiki sterującej, która odpowiada za skalowanie wydajności, technologia ta zapewnia do 2 razy (w przypadku dwóch kart) lub 2,8 razy (w przypadku trzech kart) wyższą wydajność niż w przypadku korzystania z pojedynczej karty graficznej. |

W instrukcji obsługi karty dźwiękowej można znaleźć następujące dane: - częstotliwość próbkowania wynosząca 22 kHz, - rozdzielczość wynosząca 16 bitów. Jaką przybliżoną objętość będzie miało mono jednokanałowe nagranie dźwiękowe trwające 10 sekund?

Jaką maksymalną liczbę adresów można przypisać urządzeniom w sieci 10.0.0.0/22?

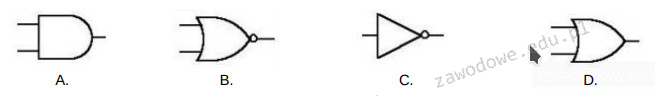

Wskaź rysunek ilustrujący symbol bramki logicznej NOT?

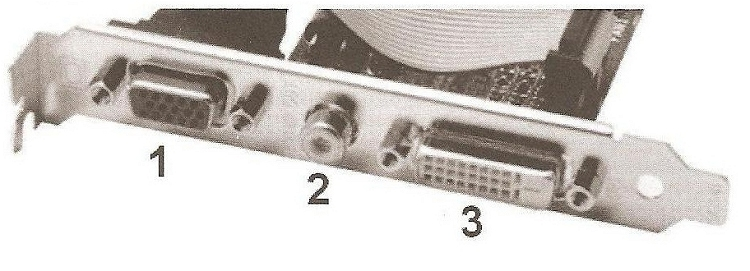

Na ilustracji pokazano porty karty graficznej. Które złącze jest cyfrowe?

Osoba korzystająca z komputera, która testuje łączność sieciową używając polecenia ping, uzyskała wynik przedstawiony na rysunku. Jakie może być źródło braku reakcji serwera przy pierwszej próbie, zakładając, że adres domeny wp.pl to 212.77.100.101?

Zwiększenie zarówno wydajności operacji (zapis/odczyt), jak i bezpieczeństwa przechowywania danych jest możliwe dzięki zastosowaniu macierzy dyskowej

Która z poniższych opcji nie jest wykorzystywana do zdalnego zarządzania stacjami roboczymi?

Aby naprawić wskazaną awarię, należy

|

W systemie Windows można zweryfikować parametry karty graficznej, używając następującego polecenia

Która z opcji konfiguracji ustawień konta użytkownika o ograniczonych uprawnieniach w systemie Windows jest dostępna dzięki narzędziu secpol?

Toner stanowi materiał eksploatacyjny w drukarce

Zgodnie z normą 802.3u technologia sieci FastEthernet 100Base-FX stosuje

Rodzajem pamięci RAM, charakteryzującym się minimalnym zużyciem energii, jest

Wykonanie polecenia net use Z:192.168.20.2data /delete spowoduje?

Która usługa pozwala na zdalne logowanie do komputerów, wykonywanie poleceń systemowych oraz zarządzanie siecią?

Administrator systemu Linux wyświetlił zawartość katalogu /home/szkoła w terminalu, uzyskując następujący rezultat -rwx –x r-x 1 admin admin 25 04-09 15:17 szkola.txt. Następnie wydał polecenie ```chmod ug=rw szkola.txt | Is``` Jaki będzie rezultat tego działania, pokazany w oknie terminala?

Jaki protokół jest stosowany do przesyłania danych w warstwie transportowej modelu ISO/OSI?

Aby Jan mógł zmienić właściciela drukarki w systemie Windows, musi mu zostać przypisane prawo do w opcjach zabezpieczeń

W laserowej drukarce do utrwalania wydruku na papierze stosuje się

W systemie Windows 7 program Cipher.exe w trybie poleceń jest używany do

Który z standardów korzysta z częstotliwości 5 GHz?

Ikona z wykrzyknikiem, którą widać na ilustracji, pojawiająca się przy nazwie urządzenia w Menedżerze urządzeń, wskazuje, że to urządzenie

W systemie Linux, żeby ustawić domyślny katalog domowy dla nowych użytkowników na katalog /users/home/new, konieczne jest użycie polecenia

Zasilacz UPS o mocy rzeczywistej 480 W nie jest przeznaczony do podłączenia

Jak nazywa się protokół używany do przesyłania wiadomości e-mail?

W cenniku usług informatycznych znajdują się poniższe wpisy. Jaki będzie koszt dojazdu serwisanta do klienta, który mieszka poza miastem, w odległości 15km od siedziby firmy?

| Dojazd do klienta na terenie miasta – 25 zł netto |

| Dojazd do klienta poza miastem – 2 zł netto za każdy km odległości od siedziby firmy liczony w obie strony. |

Co otrzymujemy, gdy dodamy liczby 338) oraz 718)?

Jakiego parametru w poleceniu ping należy użyć, aby uzyskać rezultat pokazany na zrzucie ekranu?

W systemie Linux polecenie touch ma na celu

Programem w systemie Linux, który umożliwia nadzorowanie systemu za pomocą zcentralizowanego mechanizmu, jest narzędzie

Nie wykorzystuje się do zdalnego kierowania stacjami roboczymi

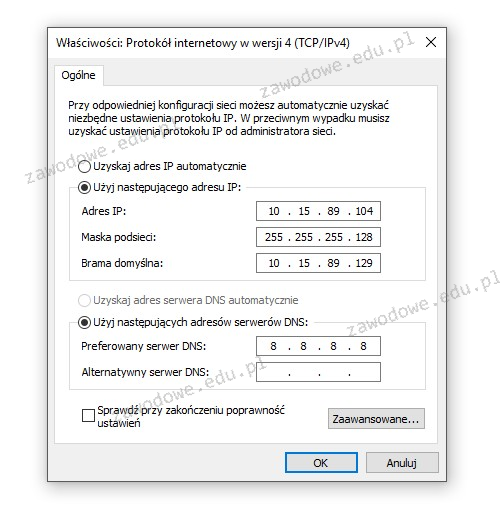

Na rysunku przedstawiono ustawienia karty sieciowej urządzenia z adresem IP 10.15.89.104/25. Co z tego wynika?

Brak odpowiedzi na to pytanie.

Czym są programy GRUB, LILO, NTLDR?

Brak odpowiedzi na to pytanie.