Pytanie 1

Które z wymienionych praw autorskich nie wygasa po pewnym czasie?

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Które z wymienionych praw autorskich nie wygasa po pewnym czasie?

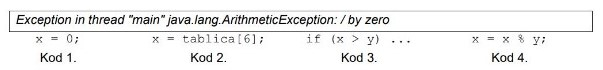

Jakiego kodu dotyczy treść wygenerowana w trakcie działania programu Java?

Który z wymienionych elementów jest fundamentalny w architekturze klient-serwer?

Jaką rolę odgrywa interpreter w kontekście programowania?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólem, drętwieniem oraz zaburzeniami czucia w rejonie 1-3 palca ręki jest

Który komponent systemu komputerowego zajmuje się transferem danych pomiędzy procesorem a pamięcią RAM?

W językach C++ bądź C# termin virtual można wykorzystywać w kontekście

Który z wymienionych typów kolekcji pozwala na dostęp do ostatnio dodanego elementu w pierwszej kolejności?

Jaką wydajność posiada sieć, która przesyła 500 MB danych w czasie 10 sekund?

Zamieszczony fragment kodu w Android Studio wdraża metodę nasłuchującą dla obsługi zdarzenia:

Programista umieścił poniższą linię kodu w pliku HTML, aby

| <script src="jquery-3.5.1.min.js"></script> |

Który z poniższych przykładów stanowi aplikację mobilną wykorzystującą bazę danych?

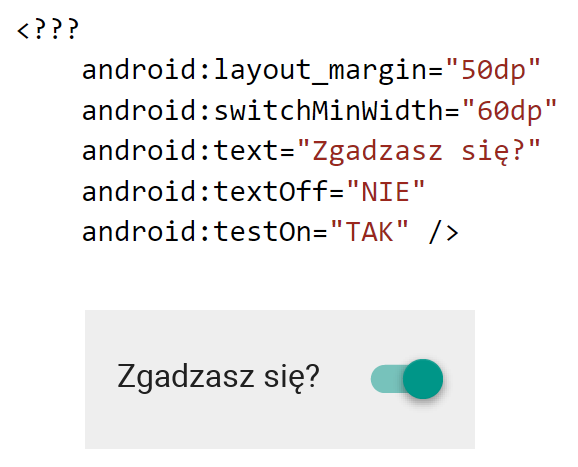

Jaką nazwę elementu interfejsu należy wprowadzić w pierwszej linii kodu, na miejscu

Która z wymienionych właściwości najlepiej charakteryzuje biblioteki dynamiczne?

Jaką funkcję pełnią okna dialogowe niemodalne?

Jakie cechy powinien posiadać skuteczny negocjator?

Który z wymienionych typów testów najlepiej ocenia odporność aplikacji na intensywne obciążenie?

Jakie kroki należy podjąć po wykryciu błędu w kodzie podczas testowania?

Jakie są różnice pomiędzy środowiskiem RAD a klasycznym IDE w kontekście aplikacji webowych?

Jakie z wymienionych narzędzi pozwala na jednoczesne korzystanie z systemów BIN, DEC i HEX?

W jakim przypadku algorytm sortowania bąbelkowego osiąga najlepszą wydajność?

Jakie metody można wykorzystać do przechowywania informacji o użytkownikach w aplikacji mobilnej na systemie Android?

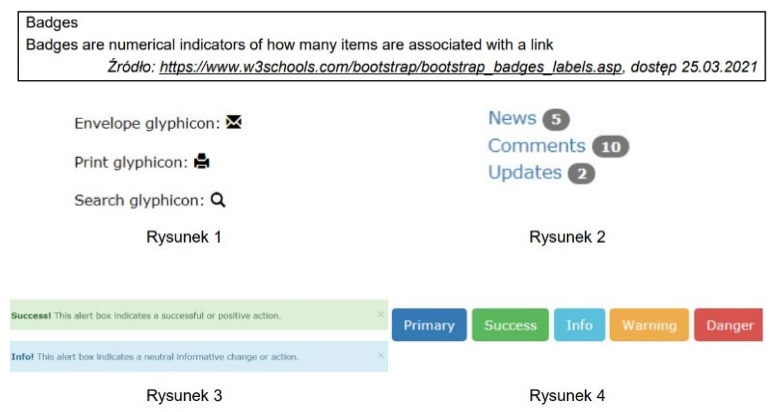

Na podstawie treści zawartej w ramce, określ, który z rysunków ilustruje element odpowiadający klasie Badge zdefiniowanej w bibliotece Bootstrap?

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?

Jakie oprogramowanie służy jako przykład programu do komunikacji audio-wideo?

Jakie stwierdzenie najlepiej tłumaczy cel podziału programu na funkcje (metody)?

Jaki modyfikator dostępu umożliwia dostęp do pól klasy tylko za pomocą jej metod?

Jaki numer telefonu należy wybrać, aby skontaktować się z pogotowiem ratunkowym w Polsce?

Jakie znaczenie ma termin "hierarchia dziedziczenia" w kontekście programowania obiektowego?

W celu wdrożenia w aplikacji internetowej mechanizmu zbierania danych statystycznych na komputerach użytkowników, można użyć

Ile kilobajtów (KB) znajduje się w jednym megabajcie (MB)?

Jakie z wymienionych czynności może zagrażać cyfrowej tożsamości?

Jaki komponent środowiska IDE jest niezbędny do tworzenia aplikacji webowych?

Jakie jest podstawowe działanie w ochronie miejsca zdarzenia?

Jakie określenie w programowaniu obiektowym odnosi się do "zmiennej klasy"?

Który z podanych algorytmów można zrealizować zarówno w sposób iteracyjny, jak i rekurencyjny?

Które z wymienionych pól klasy można zainicjalizować przed stworzeniem obiektu?

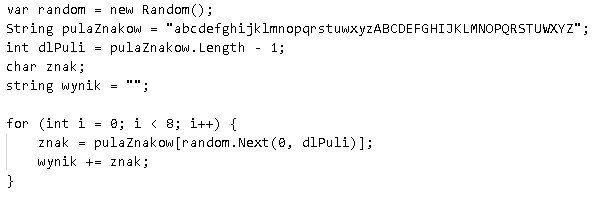

Zademonstrowana pętla wykorzystuje obiekt random do

Jakie ma znaczenie "operacja wejścia" w kontekście programowania?

Jakie wartości jest w stanie przechować zmienna o typie logicznym?