Pytanie 1

Jak nazywa się protokół, który umożliwia pobieranie wiadomości z serwera?

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Jak nazywa się protokół, który umożliwia pobieranie wiadomości z serwera?

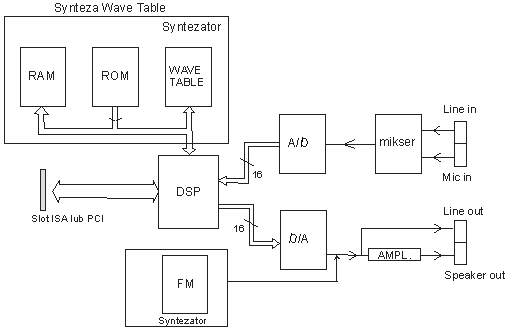

Który z elementów przedstawionych na diagramie karty dźwiękowej na rysunku jest odpowiedzialny za cyfrowe przetwarzanie sygnałów?

Jakie narzędzie chroni komputer przed niechcianym oprogramowaniem pochodzącym z sieci?

Który z protokołów jest stosowany w procesie rozpoczęcia sesji VoIP?

Jaki protokół służy do przesyłania plików bez konieczności tworzenia połączenia?

Jaki protokół jest używany do ściągania wiadomości e-mail z serwera pocztowego na komputer użytkownika?

Aby zablokować hasło dla użytkownika egzamin w systemie Linux, jakie polecenie należy zastosować?

Który z poniższych adresów IPv4 wraz z prefiksem reprezentuje adres sieci?

Wykonanie komendy NET USER GRACZ * /ADD w wierszu poleceń systemu Windows spowoduje

Jakie polecenie w systemie Windows służy do analizowania ścieżki, jaką pokonują pakiety w sieci?

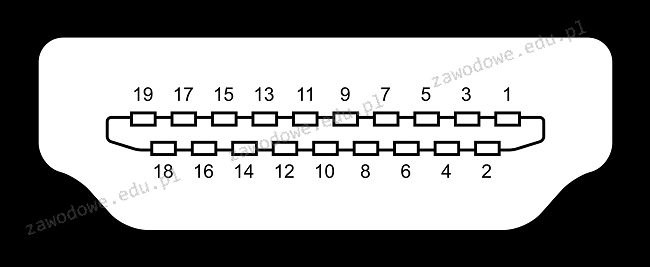

Zilustrowany na obrazku interfejs to

Który z zapisów adresu IPv4 z maską jest niepoprawny?

Jakie oprogramowanie jest zabronione do użytku na sprzęcie instytucji rządowych lub edukacyjnych?

Narzędzie służące do przechwytywania oraz ewentualnej analizy ruchu w sieci to

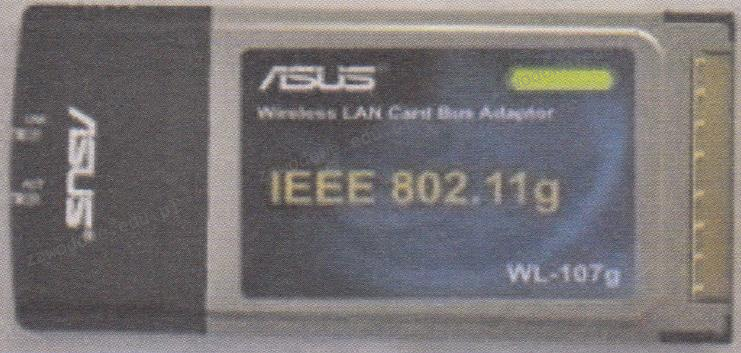

Karta sieciowa przedstawiona na ilustracji ma zdolność przesyłania danych z maksymalną prędkością

Okablowanie pionowe w sieci strukturalnej łączy się

Zasady dotyczące filtracji ruchu w firewallu są ustalane w postaci

W środowisku Linux uruchomiono skrypt przy użyciu dwóch argumentów. Uzyskanie dostępu do wartości drugiego argumentu z wnętrza skryptu możliwe jest przez

Co należy zrobić, gdy podczas uruchamiania komputera procedura POST sygnalizuje błąd odczytu lub zapisu pamięci CMOS?

Urządzeniem, które przekształca otrzymane ramki w sygnały przesyłane później w sieci komputerowej, jest

Jakie urządzenie wykorzystuje się do łączenia lokalnej sieci bezprzewodowej z siecią kablową?

Serwer zajmuje się rozgłaszaniem drukarek w sieci, organizowaniem zadań do wydruku oraz przydzielaniem uprawnień do korzystania z drukarek

Jakie urządzenie pozwala na podłączenie drukarki, która nie ma karty sieciowej, do lokalnej sieci komputerowej?

Wskaż porty płyty głównej przedstawione na ilustracji.

Zewnętrzny dysk 3,5 cala o pojemności 5 TB, przeznaczony do archiwizacji lub tworzenia kopii zapasowych, dysponuje obudową z czterema różnymi interfejsami komunikacyjnymi. Który z tych interfejsów powinno się użyć do podłączenia do komputera, aby uzyskać najwyższą prędkość transferu?

Program CHKDSK jest wykorzystywany do

W jakim systemie jest przedstawiona liczba 1010(o)?

W usłudze Active Directory, konfigurację składającą się z jednej lub więcej domen, które dzielą wspólny schemat i globalny wykaz, nazywamy

Które z podanych poleceń w systemie Windows XP umożliwia sprawdzenie aktualnej konfiguracji adresu IP systemu Windows?

Podstawowym warunkiem archiwizacji danych jest

W którym systemie operacyjnym może pojawić się komunikat podczas instalacji sterowników dla nowego urządzenia?

| System.......nie może zweryfikować wydawcy tego sterownika. Ten sterownik nie ma podpisu cyfrowego albo podpis nie został zweryfikowany przez urząd certyfikacji. Nie należy instalować tego sterownika, jeżeli nie pochodzi z oryginalnego dysku producenta lub od administratora systemu. |

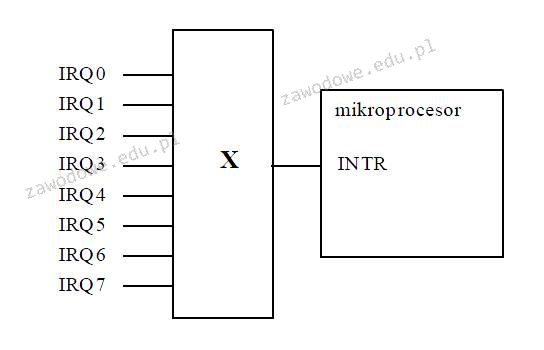

Na podstawie nazw sygnałów sterujących zidentyfikuj funkcję komponentu komputera oznaczonego na schemacie symbolem X?

Drukarka została zainstalowana w systemie z rodziny Windows. Aby skonfigurować m.in. domyślną orientację druku, ilość stron na arkusz oraz kolory, w trakcie jej ustawiania należy skorzystać z opcji

Aby osiągnąć przepustowość wynoszącą 4 GB/s w obie strony, konieczne jest zainstalowanie w komputerze karty graficznej korzystającej z interfejsu

To narzędzie może być wykorzystane do

W biurze rachunkowym znajduje się sześć komputerów w jednym pomieszczeniu, połączonych kablem UTP Cat 5e z koncentratorem. Pracownicy korzystający z tych komputerów muszą mieć możliwość drukowania bardzo dużej ilości dokumentów monochromatycznych (powyżej 5 tys. stron miesięcznie). Aby zminimalizować koszty zakupu i eksploatacji sprzętu, najlepszym wyborem będzie:

Technik serwisowy zrealizował w ramach zlecenia działania wymienione w zestawieniu. Całkowity koszt zlecenia obejmuje cenę usług wymienionych w zestawieniu oraz wynagrodzenie serwisanta, którego stawka godzinowa wynosi 60,00 zł netto. Oblicz całkowity koszt zlecenia brutto. Stawka VAT na usługi wynosi 23%

| LP | Czynność | Czas wykonania w minutach | Cena usługi netto w zł |

|---|---|---|---|

| 1. | Instalacja i konfiguracja programu | 35 | 20,00 |

| 2. | Wymiana płyty głównej | 80 | 50,00 |

| 3. | Wymiana karty graficznej | 30 | 25,00 |

| 4. | Tworzenie kopii zapasowej i archiwizacja danych | 65 | 45,00 |

| 5. | Konfiguracja rutera | 30 | 20,00 |

W IPv6 odpowiednikiem adresu pętli zwrotnej jest adres

Aby zapewnić bezpieczną komunikację terminalową z serwerem, powinno się skorzystać z połączenia z użyciem protokołu

Jaki będzie najniższy koszt zakupu kabla UTP, potrzebnego do okablowania kategorii 5e, aby połączyć panel krosowniczy z dwoma podwójnymi gniazdami natynkowymi 2 x RJ45, które są oddalone odpowiednio o 10 m i 20 m od panelu, jeśli cena 1 m kabla wynosi 1,20 zł?