Pytanie 1

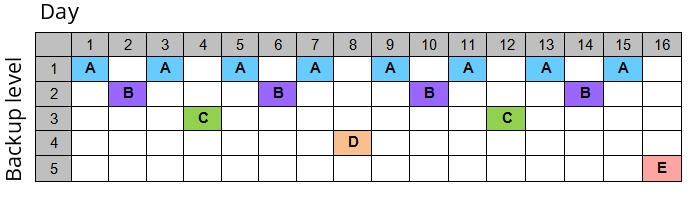

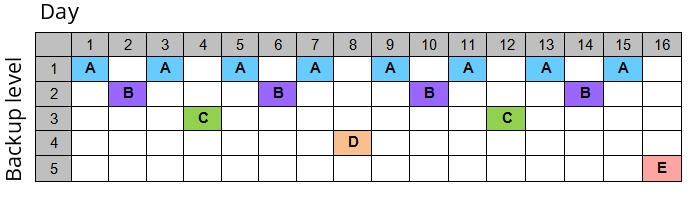

Strategia przedstawiona w diagramie dla tworzenia kopii zapasowych na nośnikach jest znana jako

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Strategia przedstawiona w diagramie dla tworzenia kopii zapasowych na nośnikach jest znana jako

Zrzut ekranu ilustruje wynik polecenia arp -a. Jak należy zrozumieć te dane?

Który z poniższych protokołów służy do zarządzania urządzeniami w sieciach?

Zamianę uszkodzonych kondensatorów w karcie graficznej umożliwi

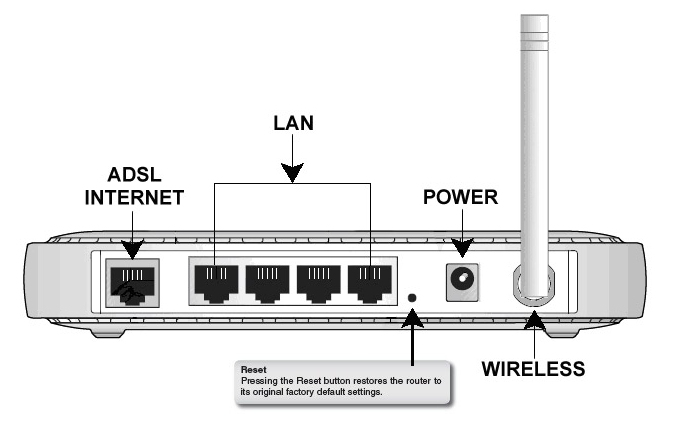

Przycisk znajdujący się na obudowie rutera, którego charakterystyka została podana w ramce, służy do

Medium transmisyjne, które jest odporne na zakłócenia elektromagnetyczne i atmosferyczne, to

Jakie jest odpowiednik maski 255.255.252.0 w postaci prefiksu?

Jakie urządzenie umożliwia zwiększenie zasięgu sieci bezprzewodowej?

Jakie pole znajduje się w nagłówku protokołu UDP?

Umowa, na podstawie której użytkownik ma między innymi dostęp do kodu źródłowego oprogramowania w celu jego analizy i ulepszania, to licencja

Rozmiar plamki na monitorze LCD wynosi

Administrator dostrzegł, że w sieci LAN występuje znaczna ilość kolizji. Jakie urządzenie powinien zainstalować, aby podzielić sieć lokalną na mniejsze domeny kolizji?

Jednym z metod ograniczenia dostępu do sieci bezprzewodowej dla osób nieuprawnionych jest

Na którym z domyślnych portów realizowana jest komunikacja protokołu ftp?

Jakie oprogramowanie można wykorzystać do wykrywania problemów w pamięciach RAM?

Czym są programy GRUB, LILO, NTLDR?

Zestaw komputerowy przedstawiony powyżej jest niewłaściwy. Jaki komponent nie został wymieniony w tabeli, a jest kluczowy dla prawidłowego funkcjonowania zestawu i powinien zostać dołączony?

W architekturze sieci lokalnych opartej na modelu klient-serwer

Z jaką minimalną efektywną częstotliwością taktowania mogą działać pamięci DDR2?

Programem antywirusowym oferowanym bezpłatnie przez Microsoft dla posiadaczy legalnych wersji systemu Windows jest

Jaką wartość ma liczba 5638 zapisana w systemie szesnastkowym?

Jaki adres IP w systemie dziesiętnym odpowiada adresowi IP 10101010.00001111.10100000.11111100 zapisanemu w systemie binarnym?

Jaką rolę pełni serwer FTP?

Plik ma wielkość 2 KiB. Co to oznacza?

Jakie urządzenie pozwoli na połączenie kabla światłowodowego zastosowanego w okablowaniu pionowym sieci z przełącznikiem, który ma jedynie złącza RJ45?

Urządzenie przedstawione na obrazie jest przeznaczone do

Protokół stosowany w sieciach komputerowych do zarządzania zdalnym terminalem w modelu klient-serwer, który nie gwarantuje bezpieczeństwa przekazywanych danych i funkcjonuje tylko w formacie tekstowym, to

Które z urządzeń nie powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

Można przywrócić pliki z kosza, korzystając z polecenia

Według przedstawionego cennika, średni wydatek na zakup sprzętu do stanowiska komputerowego wynosi

Co oznacza standard ACPI w BIOSie komputera?

Jaki rodzaj routingu jest najbardziej odpowiedni w dużych, szybko zmieniających się sieciach?

Możliwość odzyskania listy kontaktów z telefonu komórkowego działającego na systemie Android występuje, gdy użytkownik wcześniej przeprowadził synchronizację danych urządzenia z Google Drive przy użyciu

Jakie urządzenie należy wykorzystać w sieci Ethernet, aby zredukować liczbę kolizji pakietów?

Jakie narzędzie należy zastosować do podłączenia zaszycia kabla w module Keystone?

W systemie Windows 7 aby skopiować folder c:\test wraz z jego podfolderami na dysk zewnętrzny f:\, należy zastosować polecenie

Jakie zastosowanie ma przedstawione narzędzie?

W przypadku awarii którego urządzenia w sieci lokalnej, cała sieć przestaje działać w topologii magistrali?

Dane dotyczące błędów w funkcjonowaniu systemu operacyjnego Linux można uzyskać przy użyciu narzędzia

W systemie Linux komenda cd ~ umożliwia