Pytanie 1

W skanerach z systemem CIS źródłem światła oświetlającym dokument jest

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

W skanerach z systemem CIS źródłem światła oświetlającym dokument jest

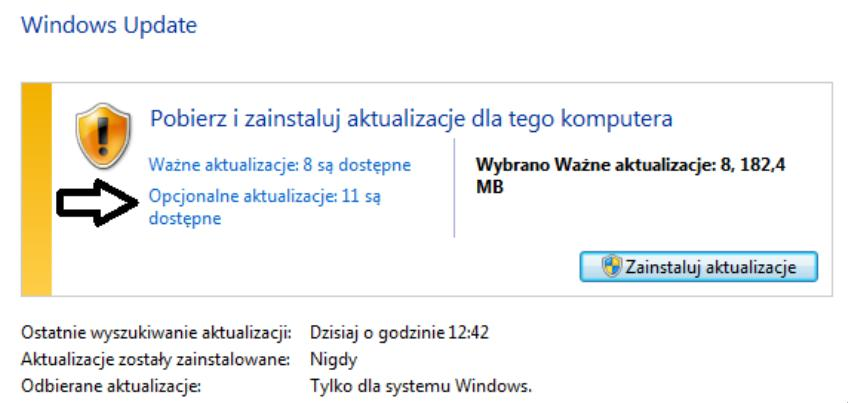

Jeżeli użytkownik zdecyduje się na pozycję wskazaną przez strzałkę, uzyska możliwość zainstalowania aktualizacji?

Złącze IrDA służy do bezprzewodowej komunikacji i jest

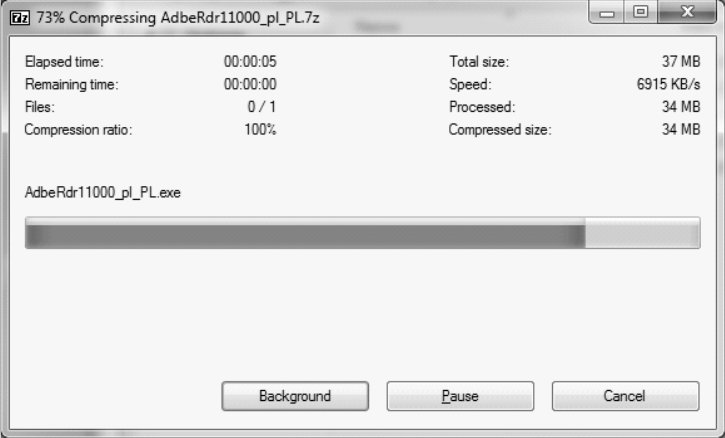

Na dołączonym obrazku ukazano proces

Początkowe znaki heksadecymalne adresu IPv6 przeznaczonego do link-local to

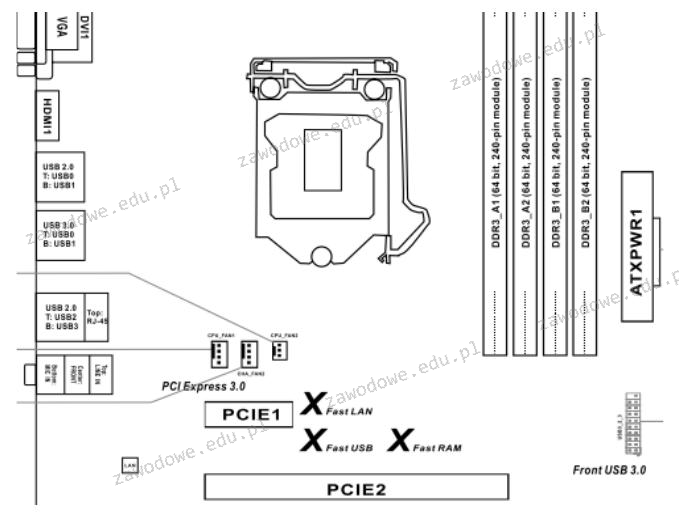

Na wskazanej płycie głównej możliwe jest zainstalowanie procesora w obudowie typu

Narzędzie służące do przechwytywania oraz ewentualnej analizy ruchu w sieci to

Co należy zrobić, gdy podczas uruchamiania komputera procedura POST zgłosi błąd odczytu lub zapisu w pamięci CMOS?

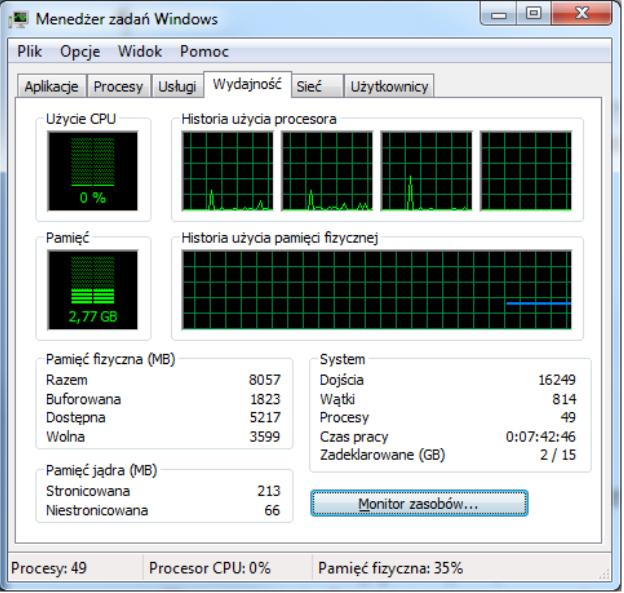

Aby uruchomić przedstawione narzędzie w systemie Windows, jakie polecenie należy zastosować?

Aby umożliwić jedynie wybranym urządzeniom dostęp do sieci WiFi, konieczne jest w punkcie dostępowym

Jak najlepiej chronić zgromadzone dane przed ich odczytem w przypadku kradzieży komputera?

Podstawowym zadaniem mechanizmu Plug and Play jest

Router przypisany do interfejsu LAN dysponuje adresem IP 192.168.50.1. Został on skonfigurowany w taki sposób, aby przydzielać komputerom wszystkie dostępne adresy IP w sieci 192.168.50.0 z maską 255.255.255.0. Jaką maksymalną liczbę komputerów można podłączyć w tej sieci?

Symbol "LGA 775" obecny w dokumentacji technicznej płyty głównej wskazuje na typ gniazda dla procesorów:

Jakie typy połączeń z Internetem mogą być współdzielone w sieci lokalnej?

Jakie urządzenie wskazujące działa w reakcji na zmiany pojemności elektrycznej?

Urządzenie ADSL wykorzystuje się do nawiązania połączenia

Jakie czynności nie są realizowane przez system operacyjny?

Rozmiar pliku wynosi 2kB. Jaką wartość to reprezentuje?

Jakie urządzenie pozwoli na podłączenie drukarki, która nie jest wyposażona w kartę sieciową, do lokalnej sieci komputerowej?

Główny księgowy powinien mieć możliwość przywracania zawartości folderów z kopii zapasowej plików. Do jakiej grupy użytkowników w systemie MS Windows XP powinien zostać przypisany?

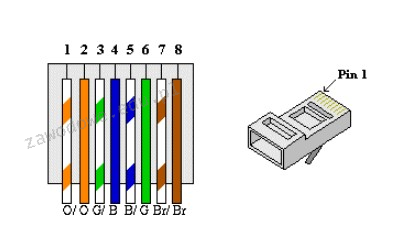

Na rysunku przedstawiono schemat ethernetowego połączenia niekrosowanych, ośmiopinowych złączy 8P8C. Jaką nazwę nosi ten schemat?

Co oznacza określenie średni czas dostępu w dyskach twardych?

Każdy następny router IP na ścieżce pakietu

Jaki akronim odnosi się do przepustowości sieci oraz usług, które mają między innymi na celu nadawanie priorytetów przesyłanym pakietom?

Zgodnie z ustawą z 14 grudnia 2012 roku o odpadach, wymagane jest

Który adres stacji roboczej należy do klasy C?

Który z poniższych adresów IPv4 należy do klasy C?

Który standard Gigabit Ethernet pozwala na tworzenie segmentów sieci o długości 550 m lub 5000 m przy prędkości transmisji 1 Gb/s?

W dokumentacji jednego z komponentów komputera zawarto informację, że urządzenie obsługuje OpenGL. Jakiego elementu dotyczy ta dokumentacja?

Jak na diagramach sieciowych LAN oznaczane są punkty dystrybucyjne znajdujące się na różnych kondygnacjach budynku, zgodnie z normą PN-EN 50173?

Która usługa opracowana przez Microsoft, pozwala na konwersję nazw komputerów na adresy URL?

Aby zweryfikować adresy MAC komputerów, które są połączone z przełącznikiem, można zastosować następujące polecenie

Czym jest parametr, który określa, o ile moc sygnału w danej parze przewodów zmniejszy się po przejściu przez cały tor kablowy?

System Windows 8, w którym wcześniej został utworzony punkt przywracania, doświadczył awarii. Jakie polecenie należy wydać, aby przywrócić ustawienia i pliki systemowe?

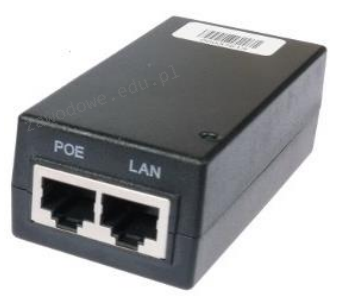

Urządzenie pokazane na ilustracji służy do

Jakie będą łączne wydatki na wymianę karty graficznej w komputerze, jeżeli nowa karta kosztuje 250 zł, czas wymiany wynosi 80 minut, a każda rozpoczęta robocza godzina to koszt 50 zł?

Które z poniższych poleceń w Windows wyświetla adresy IP interfejsów sieciowych?

ipconfig w systemie Windows jest podstawowym narzędziem wykorzystywanym do wyświetlania konfiguracji sieciowej urządzenia. To polecenie pozwala użytkownikowi uzyskać szczegółowe informacje o adresach IP przypisanych do różnych interfejsów sieciowych na komputerze. Dzięki opcji ipconfig, można zobaczyć zarówno adresy IPv4, jak i IPv6, a także inne istotne elementy konfiguracji sieci, takie jak maska podsieci czy brama domyślna. Jest to niezwykle przydatne narzędzie dla administratorów systemów, którzy zarządzają sieciami komputerowymi, ponieważ umożliwia szybką weryfikację czy interfejsy sieciowe są poprawnie skonfigurowane i działają zgodnie z oczekiwaniami. Dodatkowo, korzystając z opcji takich jak ipconfig /all, można uzyskać jeszcze bardziej szczegółowe informacje, w tym dane dotyczące DHCP czy serwerów DNS. Polecenie to jest zgodne ze standardowymi praktykami administracyjnymi i jest często wykorzystywane w diagnostyce problemów sieciowych, co czyni je nieocenionym narzędziem w arsenale każdego specjalisty IT.Który standard w sieciach LAN określa dostęp do medium poprzez wykorzystanie tokenu?

Jaką maksymalną wartość rozplotu kabla UTP można uzyskać we wtyku RJ45 według normy PN-EN 50173?