Pytanie 1

Jakie urządzenie NIE powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

Wynik: 39/40 punktów (97,5%)

Wymagane minimum: 20 punktów (50%)

Jakie urządzenie NIE powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

Który z protokołów należy do warstwy transportowej, działa bez nawiązywania połączenia i nie posiada mechanizmów weryfikujących poprawność dostarczania danych?

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę hasła oraz stosowanie haseł o odpowiedniej długości i spełniających wymagania dotyczące złożoności, należy ustawić

Narzędzie używane do przechwytywania oraz analizy danych przesyłanych w sieci, to

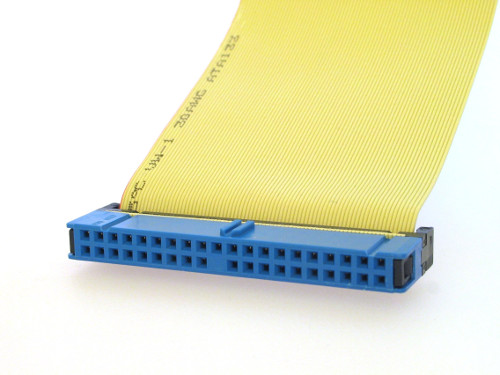

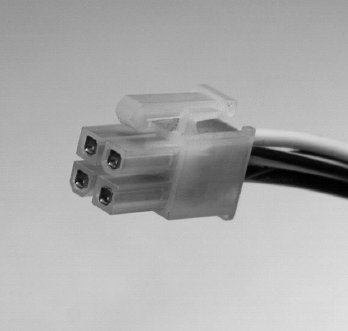

Wtyczka zaprezentowana na fotografie stanowi element obwodu elektrycznego zasilającego

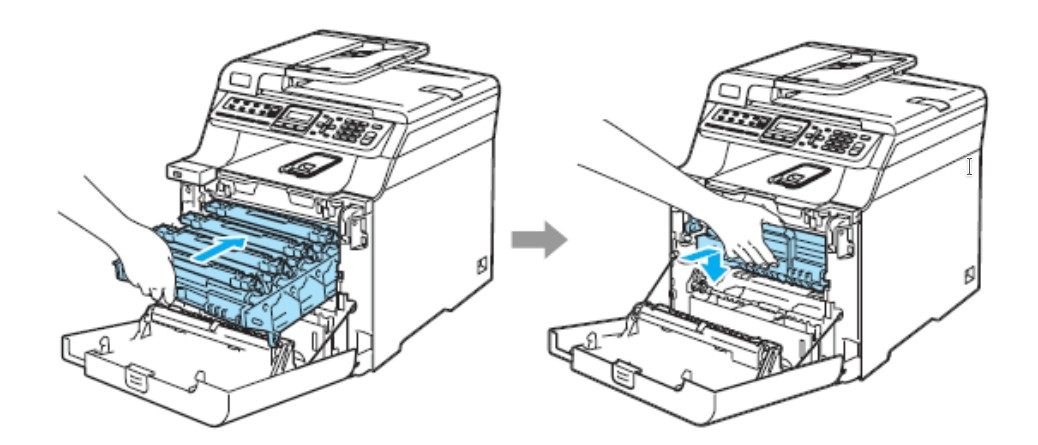

Czynność przedstawiona na ilustracjach dotyczy mocowania

Po dokonaniu eksportu klucza HKCU powstanie kopia rejestru zawierająca dane dotyczące ustawień

Który zakres adresów IPv4 jest poprawnie przypisany do danej klasy?

| Zakres adresów IPv4 | Klasa adresu IPv4 | |

|---|---|---|

| A. | 1.0.0.0 ÷ 127.255.255.255 | A |

| B. | 128.0.0.0 ÷ 191.255.255.255 | B |

| C. | 192.0.0.0 ÷ 232.255.255.255 | C |

| D. | 233.0.0.0 ÷ 239.255.255.255 | D |

Jakie urządzenie powinno być użyte, aby poprawić zasięg sieci bezprzewodowej w obiekcie?

Sprzęt używany w sieciach komputerowych, posiadający dedykowane oprogramowanie do blokowania nieautoryzowanego dostępu do sieci, to

Jakiego rodzaju rekord jest automatycznie generowany w chwili zakupu strefy wyszukiwania do przodu w ustawieniach serwera DNS w systemach Windows Server?

Jak można zaktualizować wprowadzone zmiany w konfiguracji systemu operacyjnego Windows, korzystając z edytora zasad grup?

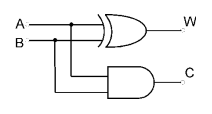

Jakie wartości logiczne otrzymamy w wyniku działania podanego układu logicznego, gdy na wejścia A i B wprowadzimy sygnały A=1 oraz B=1?

Zestaw narzędzi do instalacji okablowania miedzianego typu "skrętka" w sieci komputerowej powinien obejmować:

Protokół, który konwertuje nazwy domen na adresy IP, to

Wartość sumy liczb binarnych 1010 i 111 zapisana w systemie dziesiętnym to

Dane z twardego dysku HDD, którego sterownik silnika SM jest uszkodzony, można odzyskać

Użytkownik planuje instalację 32-bitowego systemu operacyjnego Windows 7. Jaka jest minimalna ilość pamięci RAM, którą powinien mieć komputer, aby system mógł działać w trybie graficznym?

W jakim typie skanera stosuje się fotopowielacze?

Jakie jednostki stosuje się do wyrażania przesłuchu zbliżonego NEXT?

Diody LED RGB pełnią funkcję źródła światła w skanerach

Korzystając z polecenia taskmgr, użytkownik systemu Windows może

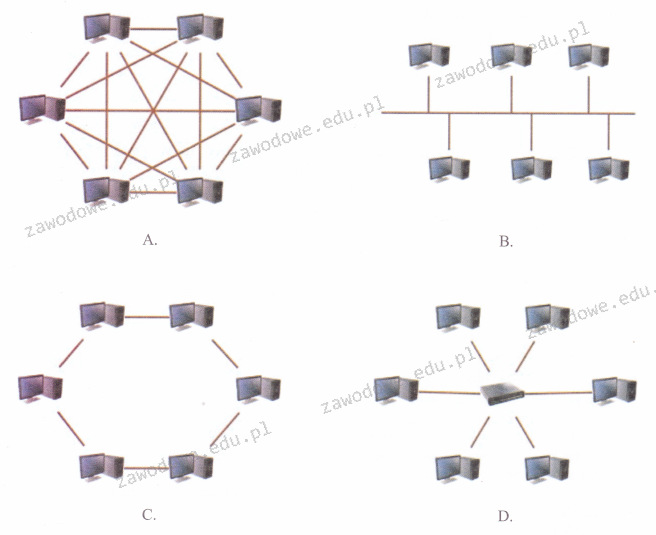

Która z zaprezentowanych na rysunkach topologii odpowiada topologii siatki?

Za co odpowiada protokół DNS?

W systemie Linux, jak można znaleźć wszystkie pliki z rozszerzeniem txt, które znajdują się w katalogu /home/user i rozpoczynają się na literę a, b lub c?

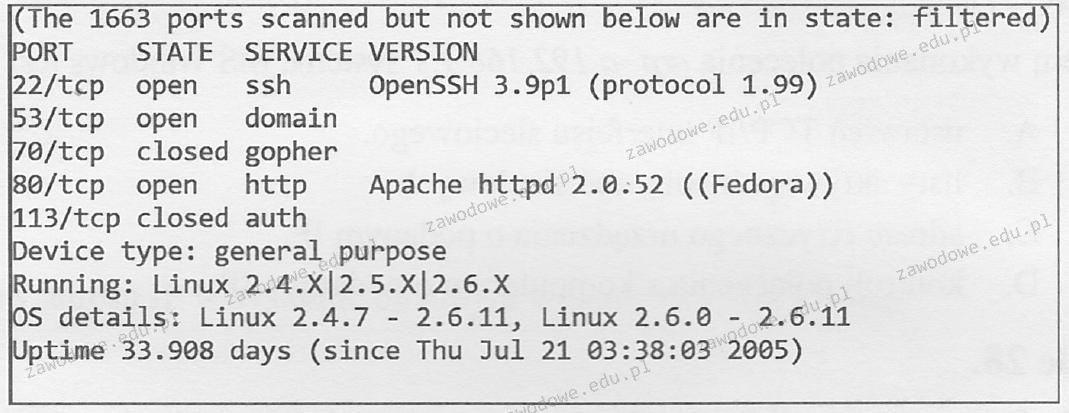

Jaki program został wykorzystany w systemie Linux do szybkiego skanowania sieci?

Metoda zwana rytownictwem dotyczy zasady działania plotera

Interfejs SLI (ang. Scalable Link Interface) jest używany do łączenia

Jaką licencję ma wolne i otwarte oprogramowanie?

Administrator systemu Windows zauważył znaczne spowolnienie działania komputera spowodowane niską ilością dostępnej pamięci RAM. W celu zidentyfikowania programu, który zużywa jej najwięcej, powinien skorzystać z narzędzia

Jakie protokoły są używane w komunikacji między hostem a serwerem WWW po wpisaniu URL w przeglądarkę internetową hosta?

Który port stosowany jest przez protokół FTP (File Transfer Protocol) do przesyłania danych?

Partycja w systemie Linux, która tymczasowo przechowuje dane w przypadku niedoboru pamięci RAM, to

Jak wiele domen kolizyjnych oraz rozgłoszeniowych można dostrzec na schemacie?

Główną rolą serwera FTP jest

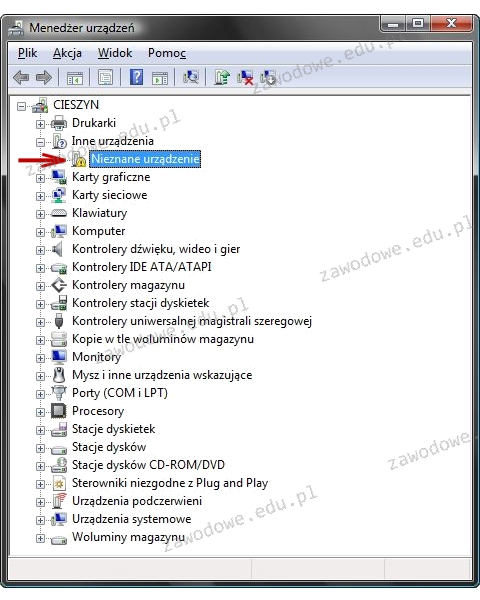

Ikona z wykrzyknikiem, pokazana na ilustracji, która pojawia się obok nazwy sprzętu w Menedżerze urządzeń, wskazuje, że to urządzenie

Jaką liczbę punktów abonenckich (2 x RJ45) zgodnie z wytycznymi normy PN-EN 50167 powinno się zainstalować w biurze o powierzchni 49 m2?

Do czego służy mediakonwerter?

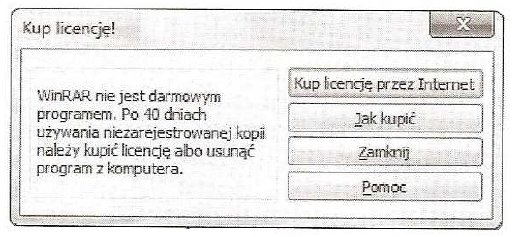

Program WinRaR pokazał okno informacyjne przedstawione na ilustracji. Jakiego rodzaju licencję na oprogramowanie użytkownik stosował do tej pory?

Na ilustracji pokazano wtyczkę taśmy kabel)