Pytanie 1

Podaj nazwę funkcji przełącznika, która pozwala na przypisanie wyższego priorytetu dla przesyłania VoIP?

Wynik: 17/40 punktów (42,5%)

Wymagane minimum: 20 punktów (50%)

Podaj nazwę funkcji przełącznika, która pozwala na przypisanie wyższego priorytetu dla przesyłania VoIP?

Aby podłączyć dysk z interfejsem SAS, należy użyć kabla przedstawionego na diagramie

Jaką rolę pełni serwer FTP?

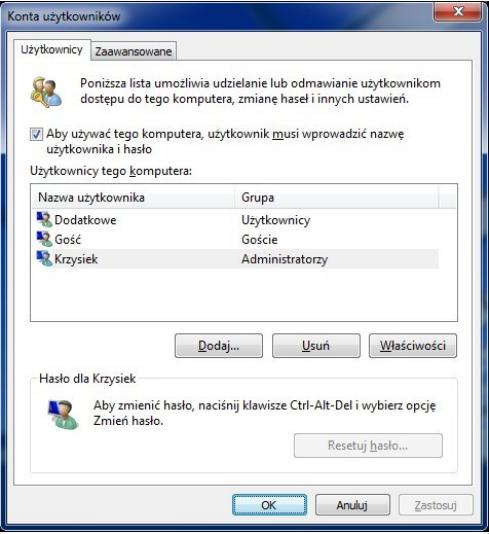

Aby aktywować zaprezentowane narzędzie systemu Windows, konieczne jest użycie komendy

Które z urządzeń sieciowych funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

Jeśli sieć 172.16.6.0/26 zostanie podzielona na dwie równe podsieci, to ile adresowalnych hostów będzie w każdej z nich?

W systemie Linux, jak można znaleźć wszystkie pliki z rozszerzeniem txt, które znajdują się w katalogu /home/user i rozpoczynają się na literę a, b lub c?

W systemie Linux, gdzie przechowywane są hasła użytkowników?

Najefektywniejszym sposobem dodania skrótu do aplikacji na pulpitach wszystkich użytkowników w domenie będzie

Jakie polecenie w systemie Linux jest potrzebne do stworzenia archiwum danych?

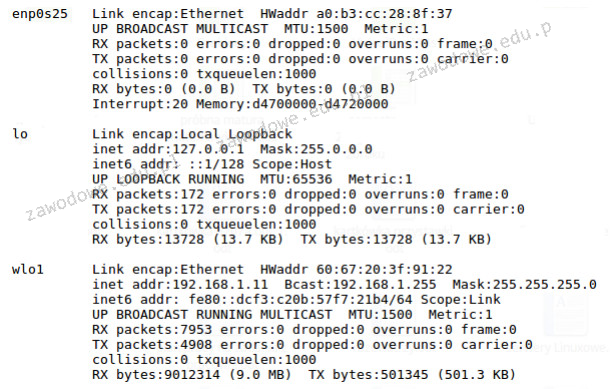

Ilustracja pokazuje rezultat testu sieci komputerowej za pomocą komendy

Uszkodzenie czego może być przyczyną awarii klawiatury?

Jakie połączenie bezprzewodowe należy zastosować, aby mysz mogła komunikować się z komputerem?

Jakie zastosowanie ma narzędzie tracert w systemach operacyjnych rodziny Windows?

Podczas wyłączania systemu operacyjnego na monitorze pojawił się błąd, znany jako bluescreen 0x000000F3 Bug Check 0xF3 DISORDERLY_SHUTDOWN - nieudane zamykanie systemu, spowodowane niewystarczającą ilością pamięci. Co ten błąd może oznaczać?

Który typ drukarki stosuje metodę przenoszenia stałego pigmentu z taśmy na papier odporny na wysoką temperaturę?

Obudowa oraz wyświetlacz drukarki fotograficznej są bardzo zabrudzone. W celu ich oczyszczenia, należy zastosować

Jakie są prędkości przesyłu danych w sieciach FDDI (ang. Fiber Distributed Data Interface) wykorzystujących technologię światłowodową?

Aby podłączyć drukarkę z portem równoległym do komputera, który dysponuje jedynie złączami USB, konieczne jest zainstalowanie adaptera

W sytuacji, gdy nie ma możliwości uruchomienia programu BIOS Setup, jak przywrócić domyślne ustawienia płyty głównej?

PoE to norma

Metoda zwana rytownictwem dotyczy zasady działania plotera

Który z poniższych programów NIE służy do testowania sieci komputerowej w celu wykrywania problemów?

Zmienną a wyświetl na 2 różne sposoby.

Wskaż aplikację w systemie Linux, która służy do kompresji plików.

Jakie polecenie wykorzystano do analizy zaprezentowanej konfiguracji interfejsów sieciowych w systemie Linux?

Funkcja systemu operacyjnego, która umożliwia jednoczesne uruchamianie wielu aplikacji w trybie podziału czasu, z tym że realizacja tego podziału odbywa się przez same aplikacje, nosi nazwę

Który z protokołów służy do weryfikacji poprawności połączenia pomiędzy dwoma hostami?

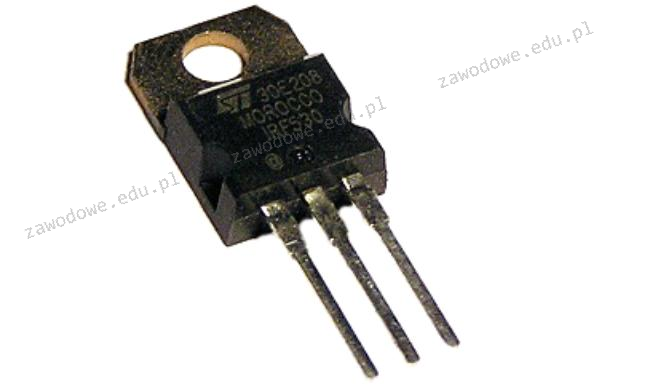

Element elektroniczny przedstawiony na ilustracji to

Termin określający wyrównanie tekstu do prawego i lewego marginesu to

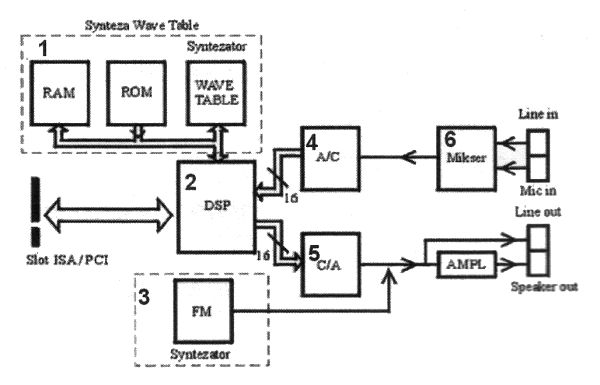

Na diagramie blokowym karty dźwiękowej komponent odpowiedzialny za konwersję sygnału analogowego na cyfrowy jest oznaczony numerem

Symbol okablowania przedstawiony na diagramie odnosi się do kabla

Autor oprogramowania zamieszczonego powyżej udziela zgody na jego nieodpłatne wykorzystywanie wyłącznie w przypadku

Jak określa się w systemie Windows profil użytkownika, który jest tworzony przy pierwszym logowaniu do komputera i zapisywany na lokalnym dysku twardym, a wszelkie jego modyfikacje dotyczą tylko tego konkretnego komputera?

Wykonanie polecenia net use z:\\192.168.20.2\data /delete, spowoduje

IMAP to protokół

System S.M.A.R.T jest stworzony do kontrolowania działania i identyfikacji usterek

Jakiego rodzaju rekord jest automatycznie generowany w chwili zakupu strefy wyszukiwania do przodu w ustawieniach serwera DNS w systemach Windows Server?

Wskaź zestaw wykorzystywany do diagnozowania logicznych systemów elektronicznych na płycie głównej komputera, który nie reaguje na próbę uruchomienia zasilania?

Jaka będzie suma liczb binarnych 1010 oraz 111, gdy przeliczymy ją na system dziesiętny?