Pytanie 1

Ile wynosi pojemność jednowarstwowej płyty Blu-ray?

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

Ile wynosi pojemność jednowarstwowej płyty Blu-ray?

Jakie urządzenie jest używane do pomiaru wartości rezystancji?

Jakie urządzenia wyznaczają granice domeny rozgłoszeniowej?

Komputer posiada mysz bezprzewodową, ale kursor nie porusza się gładko, tylko "skacze" na ekranie. Możliwą przyczyną problemu z urządzeniem może być

Jakie jest rozgłoszeniowe IP dla urządzenia o adresie 171.25.172.29 z maską 255.255.0.0?

W systemie Windows dany użytkownik oraz wszystkie grupy, do których on przynależy, posiadają uprawnienia "odczyt" do folderu XYZ. Czy ten użytkownik będzie mógł zrealizować operacje

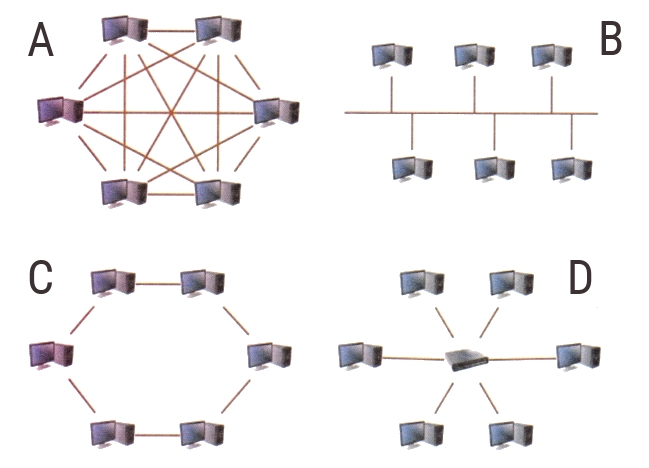

Która z przedstawionych na rysunkach topologii jest topologią siatkową?

Jakie funkcje posiada program tar?

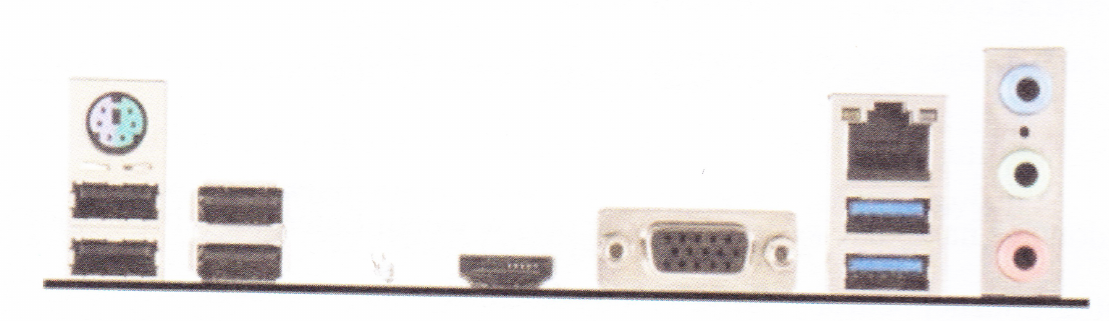

Zidentyfikuj interfejsy znajdujące się na panelu tylnym płyty głównej:

Aby bezpośrednio połączyć dwa komputery w przewodowej sieci LAN, należy zastosować

Który z wymienionych systemów operacyjnych nie obsługuje wielozadaniowości?

Topologia fizyczna sieci, w której wykorzystywane są fale radiowe jako medium transmisyjne, nosi nazwę topologii

W systemie Linux, aby uzyskać informację o nazwie aktualnego katalogu roboczego, należy użyć polecenia

Wyznacz całkowity koszt brutto materiałów potrzebnych do stworzenia sieci w topologii gwiazdowej dla 3 komputerów z kartami sieciowymi, używając przewodów o długości 2m. Ceny poszczególnych elementów przedstawiono w tabeli.

Wskaź zestaw wykorzystywany do diagnozowania logicznych systemów elektronicznych na płycie głównej komputera, który nie reaguje na próbę uruchomienia zasilania?

Do bezprzewodowej transmisji danych pomiędzy dwiema jednostkami, z wykorzystaniem fal radiowych w zakresie ISM 2,4 GHz, przeznaczony jest interfejs

Brak zabezpieczeń przed utratą danych w wyniku fizycznej awarii jednego z dysków to właściwość

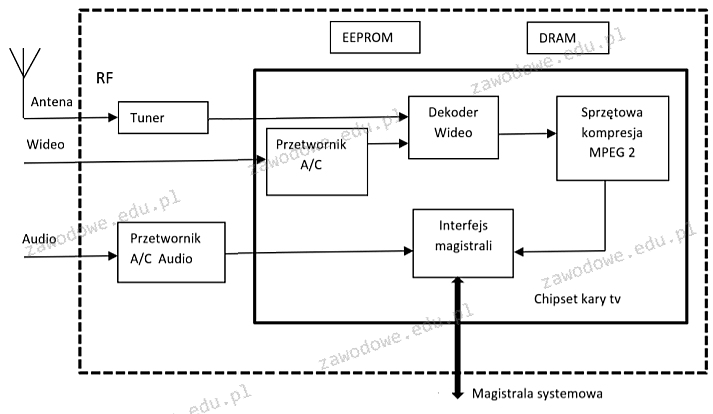

Na ilustracji zaprezentowano schemat blokowy karty

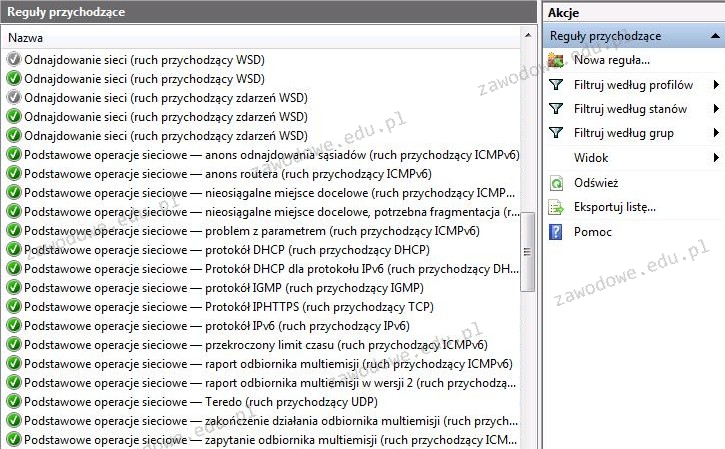

Zrzut ekranu ilustruje aplikację

Przerywając działalność na komputerze, możemy szybko wrócić do pracy, wybierając w systemie Windows opcję:

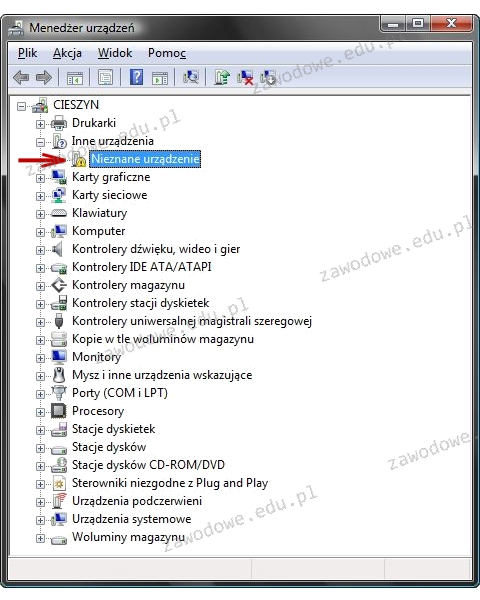

Ikona z wykrzyknikiem, pokazana na ilustracji, która pojawia się obok nazwy sprzętu w Menedżerze urządzeń, wskazuje, że to urządzenie

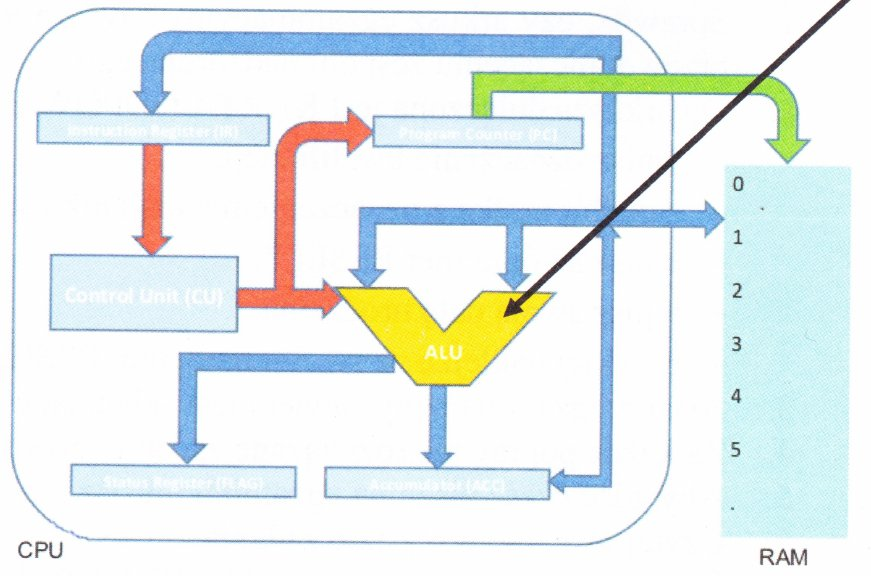

Na diagramie mikroprocesora zidentyfikowany strzałką blok odpowiada za

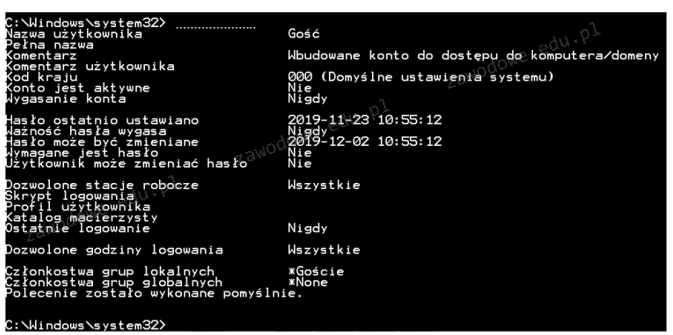

Jakie polecenie w systemie Windows należy wpisać w miejsce kropek, aby uzyskać dane przedstawione na załączonym obrazku?

Wprowadzając w wierszu poleceń systemu Windows Server komendę convert, można wykonać

Jakie jest najbardziej typowe dla topologii gwiazdy?

Który z parametrów okablowania strukturalnego wskazuje na relację mocy sygnału testowego w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu przewodu?

Aby zabezpieczyć system przed oprogramowaniem mającym możliwość reprodukcji, konieczne jest zainstalowanie

Oświetlenie oparte na diodach LED w trzech kolorach wykorzystuje skanery typu

Komunikat biosu POST od firmy Award o treści "Display switch is set incorrectly" sugeruje

Metoda zwana rytownictwem dotyczy zasady działania plotera

Jak nazywa się licencja w systemie Windows Server, która pozwala użytkownikom komputerów stacjonarnych na korzystanie z usług serwera?

Na rysunkach technicznych dotyczących instalacji sieci komputerowej oraz dedykowanej instalacji elektrycznej, symbolem pokazanym na rysunku oznaczane jest gniazdo

W systemie Windows 7 program Cipher.exe w trybie poleceń jest używany do

W skanerach z systemem CIS źródłem światła oświetlającym dokument jest

Osoba korzystająca z systemu Windows zdecydowała się na przywrócenie systemu do określonego punktu. Które pliki utworzone po tym punkcie NIE zostaną zmienione w wyniku tej operacji?

Kiedy w komórce arkusza MS Excel zamiast liczb wyświetlają się znaki ########, to przede wszystkim należy zweryfikować, czy

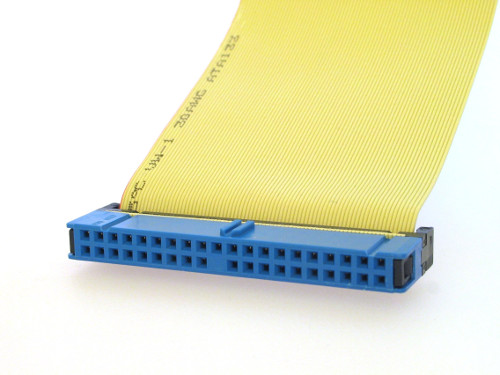

Na ilustracji pokazano wtyczkę taśmy kabel)

Zastosowanie programu w różnych celach, badanie jego działania oraz wprowadzanie modyfikacji, a także możliwość publicznego udostępniania tych zmian, to charakterystyka licencji typu

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

Jaką liczbę bitów posiada adres logiczny IPv6?