Pytanie 1

Jaką jednostkę zaleca się stosować przy projektowaniu interfejsu aplikacji?

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Jaką jednostkę zaleca się stosować przy projektowaniu interfejsu aplikacji?

Jakie cechy posiada model prototypowy w zakresie zarządzania projektami?

Zaprezentowany wykres ilustruje wyniki przeprowadzonych testów

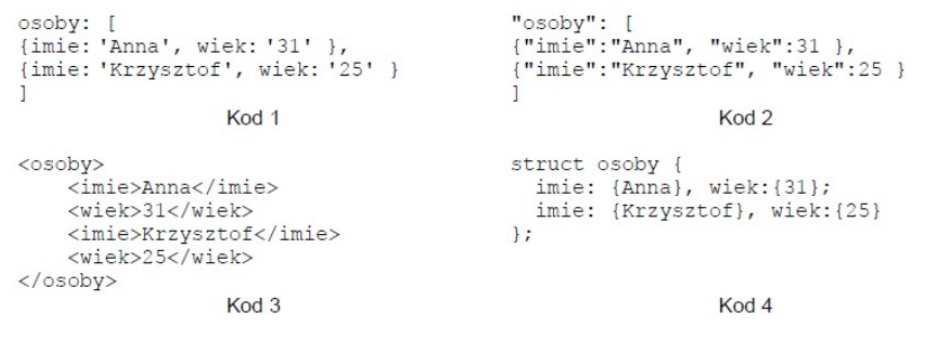

Wskaż poprawny pod względem składniowym kod dla formatu JSON, który jest używany do wymiany danych między backendem a frontendem aplikacji.

Jaką rolę odgrywa pamięć operacyjna (RAM) w komputerowym systemie?

Jakie są różnice między typem łańcuchowym a typem znakowym?

Jaki rodzaj licencji umożliwia dowolne zmienianie oraz rozpowszechnianie kodu źródłowego?

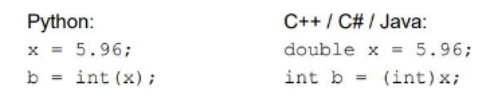

W przypadku przedstawionych kodów źródłowych, które są funkcjonalnie równoważne, wartość, która zostanie zapisana w zmiennej b po wykonaniu operacji, to

Który z wymienionych algorytmów pracujących na tablicy jednowymiarowej ma złożoność obliczeniową O(n2)?

Celem mechanizmu obietnic (ang. promises) w języku JavaScript jest

Który z wymienionych dysków oferuje najszybszy dostęp do danych?

Jakie jest podstawowe zadanie konstruktora w klasie?

Co oznacza walidacja kodu programu?

Jaki jest zasadniczy cel ataku phishingowego?

Jakie jest podstawowe zadanie wykorzystania frameworka Node.js w aplikacjach internetowych?

Ergonomiczną oraz właściwą pozycję do pracy przy komputerze zapewni fotel, którego

Ile gigabajtów (GB) mieści się w 1 terabajcie (TB)?

Która z wymienionych metod jest najodpowiedniejsza do wizualizacji procesu podejmowania decyzji?

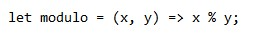

Fragment kodu w języku JavaScript to

Co to jest choroba związana z wykonywaniem zawodu?

Jakie są główne różnice między środowiskiem RAD (Rapid Application Development) a klasycznymi IDE w odniesieniu do aplikacji mobilnych?

Który z wymienionych poniżej przykładów ilustruje prawidłowy szkielet zarządzania wyjątkami w języku C++?

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Jakie jest zastosowanie języka XAML przy tworzeniu aplikacji desktopowych?

Jakie aspekty powinny być brane pod uwagę przy tworzeniu zestawów danych?

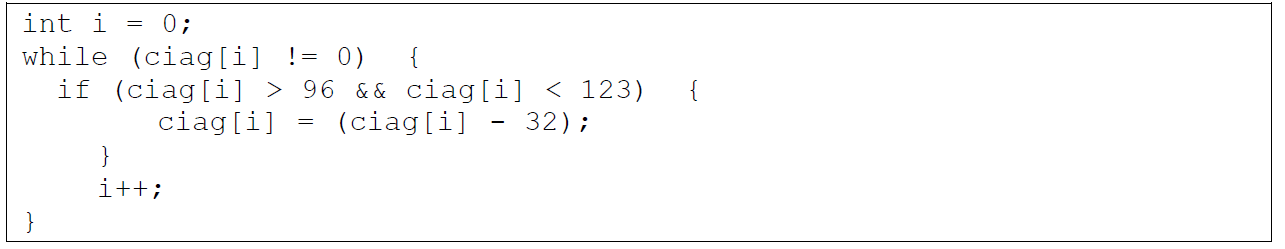

Pętla przedstawiona w zadaniu działa na zmiennej typu string o nazwie ciąg. Jej celem jest

Jakie zastosowanie ma język Swift w zakresie aplikacji mobilnych?

Jakie narzędzie jest najbardziej odpowiednie do identyfikacji błędów w trakcie działania programu?

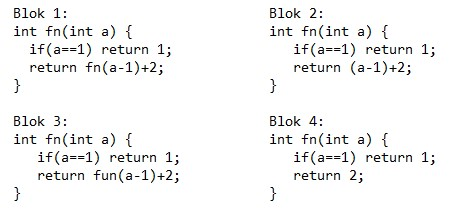

Jakie będą skutki wykonania podanego fragmentu kodu w języku C++?

Która z poniższych struktur danych jest najbardziej odpowiednia do przechowywania unikalnych elementów?

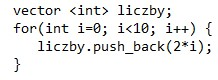

Który fragment kodu ilustruje zastosowanie rekurencji?

Jak określa się proces, w trakcie którego klasa przejmuje właściwości innej klasy w programowaniu obiektowym?

Brak odpowiedzi na to pytanie.

W jakim języku programowania kod źródłowy musi być skompilowany do kodu maszynowego konkretnej architektury procesora przed jego uruchomieniem?

Brak odpowiedzi na to pytanie.

Jaki środek ochronny najlepiej chroni przed hałasem w biurze?

Brak odpowiedzi na to pytanie.

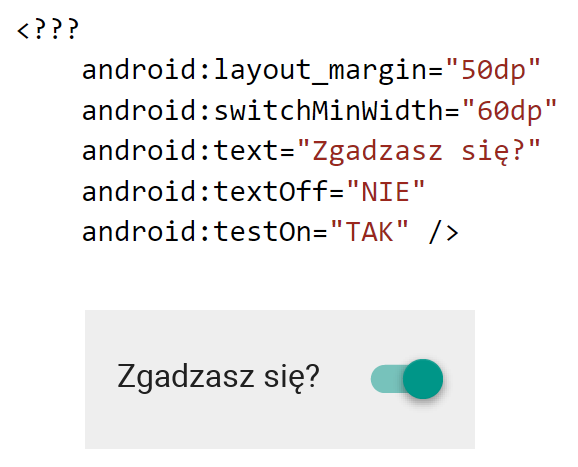

Jaką nazwę elementu interfejsu należy wprowadzić w pierwszej linii kodu, na miejscu <??? aby został on wyświetlony w podany sposób?

Brak odpowiedzi na to pytanie.

Reguła zaangażowania i konsekwencji jako jedna z zasad wpływania na innych odnosi się

Brak odpowiedzi na to pytanie.

Zgodnie z informacjami zawartymi w ramce, wskaż, który z rysunków ilustruje element przypisany do klasy Badge określonej w bibliotece Bootstrap?

Brak odpowiedzi na to pytanie.

Który z przedstawionych poniżej przykładów ilustruje prawidłową deklarację zmiennej typu całkowitego w języku C++?

Brak odpowiedzi na to pytanie.

Zapisany fragment w Pythonie ilustruje:

Brak odpowiedzi na to pytanie.

Jakie wartości jest w stanie przechować zmienna o typie logicznym?

Brak odpowiedzi na to pytanie.