Pytanie 1

W systemie Windows, domyślne konto administratora po jego dezaktywowaniu oraz ponownym uruchomieniu komputera

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

W systemie Windows, domyślne konto administratora po jego dezaktywowaniu oraz ponownym uruchomieniu komputera

Magistrala PCI-Express stosuje do przesyłania danych metodę komunikacji

Jakie funkcje posiada program tar?

Jaki rodzaj portu może być wykorzystany do podłączenia zewnętrznego dysku do laptopa?

Jakie urządzenie pozwoli na podłączenie drukarki, która nie jest wyposażona w kartę sieciową, do lokalnej sieci komputerowej?

W systemie Linux dane dotyczące okresu ważności hasła są przechowywane w pliku

Sieci lokalne o architekturze klient-serwer cechują się tym, że

Jaką normę odnosi się do okablowania strukturalnego?

W sieci o adresie 192.168.20.0 użyto maski podsieci 255.255.255.248. Jak wiele adresów IP będzie dostępnych dla urządzeń?

Unity Tweak Tool oraz narzędzia dostrajania to elementy systemu Linux, które mają na celu

W systemie Windows odpowiednikiem macierzy RAID1 jest wolumin

Zbiór usług sieciowych dla systemów z rodziny Microsoft Windows jest reprezentowany przez skrót

Podstawowym zadaniem mechanizmu Plug and Play jest

Jak określa się niechciane oprogramowanie komputerowe, które zwykle instaluje się bez wiedzy użytkownika?

Mamy do czynienia z siecią o adresie 192.168.100.0/24. Ile podsieci można utworzyć, stosując maskę 255.255.255.224?

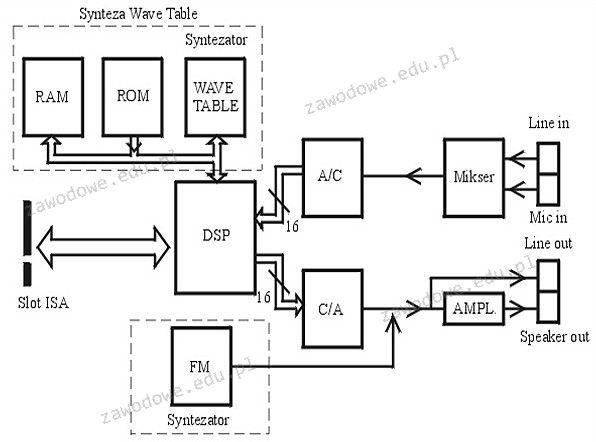

Na ilustracji zaprezentowano schemat działania

Które polecenie w systemie Windows Server 2008 pozwala na przekształcenie serwera w kontroler domeny?

Na zdjęciu widoczny jest

Jakiego protokołu sieciowego używa się do określenia mechanizmów zarządzania urządzeniami w sieci?

Zapisany symbol dotyczy urządzeń

Jakie urządzenie pozwala na podłączenie kabla światłowodowego wykorzystywanego w okablowaniu pionowym sieci do przełącznika z jedynie gniazdami RJ45?

W sieciach komputerowych miarą prędkości przesyłu danych jest

Jaką usługę można wykorzystać do zdalnej pracy na komputerze z systemem Windows, korzystając z innego komputera z tym samym systemem, który jest podłączony do tej samej sieci lub do Internetu?

Jaką maksymalną liczbę hostów można przypisać w sieci o adresie IP klasy B?

Użytkownik systemu Linux, który pragnie usunąć konto innego użytkownika wraz z jego katalogiem domowym, powinien wykonać polecenie

Podczas próby zapisania danych na karcie SD wyświetla się komunikat "usuń ochronę przed zapisem lub użyj innego dysku". Zwykle przyczyną tego komunikatu jest

W systemie Linux narzędzie top pozwala na

Jakie oznaczenie wskazuje adres witryny internetowej oraz przypisany do niej port?

Który z poniższych mechanizmów zagwarantuje najwyższy poziom ochrony w sieciach bezprzewodowych opartych na standardzie 802.11n?

Wartość liczby ABBA zapisana w systemie heksadecymalnym odpowiada w systemie binarnym liczbie

Wskaż komponent, który nie jest zgodny z płytą główną o parametrach przedstawionych w tabeli.

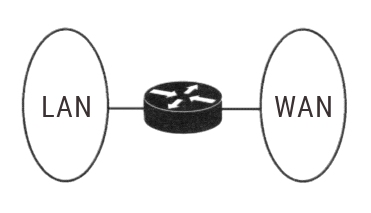

Jakie urządzenie sieciowe zostało pokazane na diagramie sieciowym?

W topologii fizycznej w kształcie gwiazdy, wszystkie urządzenia działające w sieci są

Zgodnie z normą PN-EN 50174, okablowanie poziome w systemie okablowania strukturalnego to segment okablowania pomiędzy

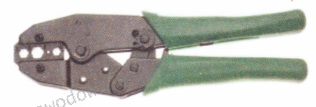

Do jakiego typu wtyków przeznaczona jest zaciskarka pokazana na ilustracji?

W laserowej drukarce do utrwalania wydruku na papierze stosuje się

Jak nazywa się metoda dostępu do medium transmisyjnego z detekcją kolizji w sieciach LAN?

Administrator sieci komputerowej z adresem 192.168.1.0/24 podzielił ją na 8 równych podsieci. Ile adresów hostów będzie dostępnych w każdej z nich?

Liczbie 16 bitowej 0011110010101110 wyrażonej w systemie binarnym odpowiada w systemie szesnastkowym liczba

ARP (Address Resolution Protocol) to protokół, który pozwala na konwersję