Pytanie 1

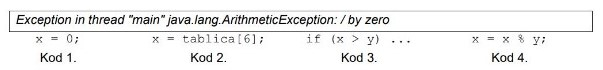

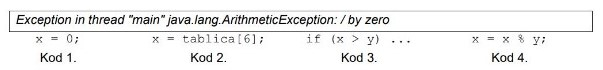

Jakiego kodu dotyczy treść wygenerowana w trakcie działania programu Java?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Jakiego kodu dotyczy treść wygenerowana w trakcie działania programu Java?

Ile gigabajtów (GB) mieści się w 1 terabajcie (TB)?

Która z wymienionych bibliotek stanowi element standardowego zestawu narzędzi programistycznych w Pythonie?

Jakie działanie powinno się wykonać w pierwszym kroku, oceniając stan osoby poszkodowanej?

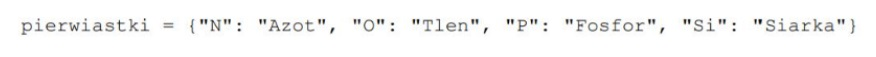

Zapisany kod w języku Python ilustruje

Jaką wydajność posiada sieć, która przesyła 500 MB danych w czasie 10 sekund?

Jakie działanie wykonuje polecenie "git pull"?

W jakiej sytuacji należy umieścić poszkodowanego w bezpiecznej pozycji bocznej?

Który z wymienionych poniżej przykładów ilustruje użycie systemu informatycznego w działalności gospodarczej?

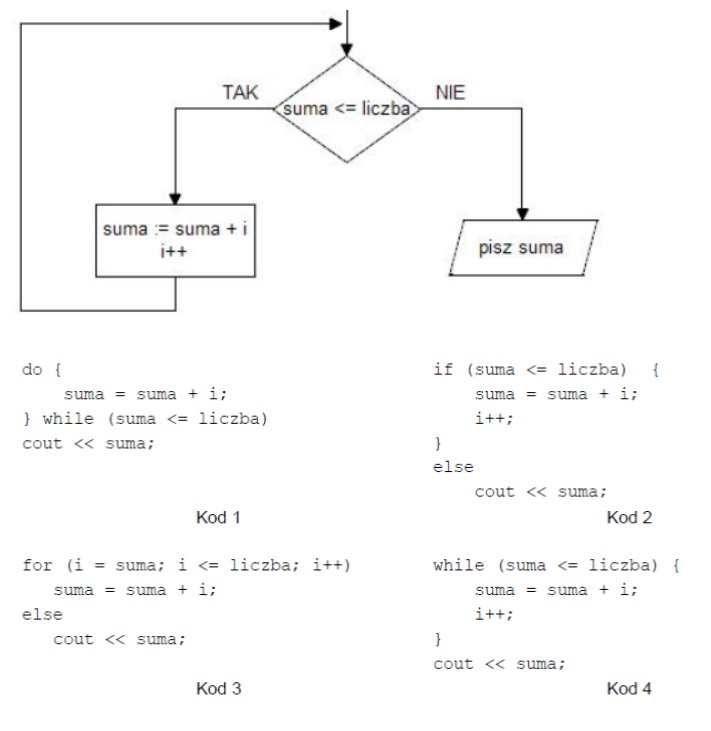

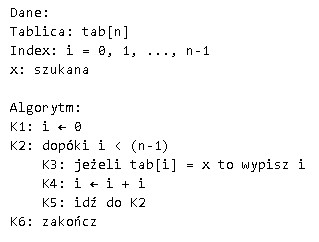

Wskaż fragment kodu, który stanowi realizację przedstawionego algorytmu w języku C++

Co to jest automatyzacja testowania procesów?

Jakie oprogramowanie służy jako przykład programu do komunikacji audio-wideo?

W jaki sposób można ograniczyć problemy społeczne wynikające z nadmiernego używania internetu?

Jaką rolę odgrywa interpreter w kontekście programowania?

Który z wymienionych parametrów określa prędkość procesora?

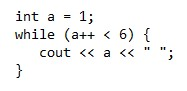

Po uruchomieniu podanego kodu w języku C++ w konsoli pojawi się ciąg liczb

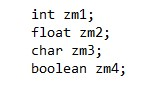

W podanym fragmencie kodu Java wskaż, która zmienna może pomieścić wartość "T"

Jak określa się proces transferu danych z lokalnego komputera na serwer?

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?

Który z wymienionych elementów stanowi przykład złożonego typu danych?

Jakiego kwalifikatora powinno się użyć dla metody, aby umożliwić do niej dostęp jedynie z wnętrza tej klasy oraz klas dziedziczących, a także, by metoda ta nie była dostępna w żadnej funkcji?

Jak wygląda kod uzupełnienia do dwóch dla liczby -5 w formacie binarnym przy użyciu 8 bitów?

Jakie aspekty powinny być brane pod uwagę przy tworzeniu zestawów danych?

Jakie zastosowanie ma język Swift w zakresie aplikacji mobilnych?

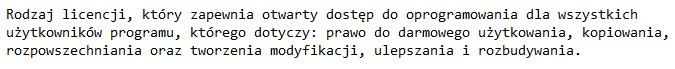

Zawarty w ramce opis licencji sugeruje, że mamy do czynienia z licencją

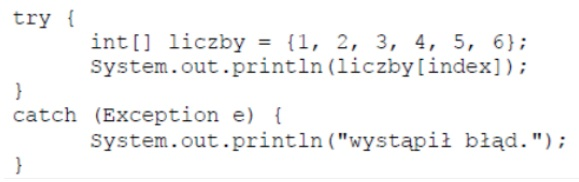

W przypadku przedstawionego fragmentu kodu Java, wyjątek zostanie zgłoszony, gdy wartość zmiennej index wyniesie:

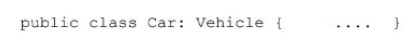

Zapisany fragment w C# wskazuje na definicję klasy Car, która

Jakie są cechy testów interfejsu?

Które z wymienionych stanowi przykład struktury dziedziczenia?

Który z wymienionych algorytmów najczęściej wykorzystuje rekurencję?

Który z wymienionych frameworków służy do budowy aplikacji webowych w C#?

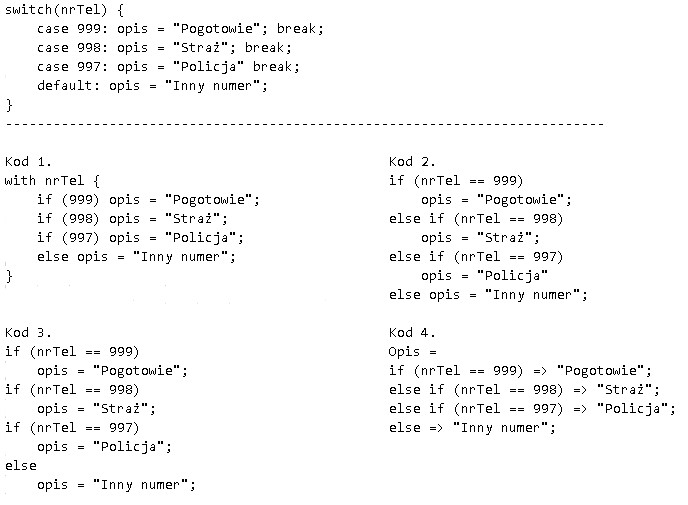

Wskaż kod, który jest funkcjonalnie równy zaprezentowanemu

Jakie mogą być konsekwencje długotrwałego narażenia na hałas w pracy?

Jakie elementy powinny być uwzględnione w scenariuszu testów aplikacji?

Użycie modyfikatora abstract w definicji metody w klasie wskazuje, że

Jaki z wymienionych komponentów jest kluczowy do inicjalizacji pola klasy podczas tworzenia instancji obiektu?

Jaką strukturę danych można zrealizować, korzystając jedynie z wymienionych poniżej metod:

Jakie znaczenie ma krajowa normalizacja dla produktów i usług?

Jaką złożoność obliczeniową posiada podany algorytm?

Który z wymienionych poniżej typów danych stanowi przykład typu stałoprzecinkowego?