Pytanie 1

Na pliku z uprawnieniami zapisanymi w systemie liczbowym: 740 przeprowadzono polecenie chmod g-r. Jakie będą nowe uprawnienia pliku?

Wynik: 1/40 punktów (2,5%)

Wymagane minimum: 20 punktów (50%)

Na pliku z uprawnieniami zapisanymi w systemie liczbowym: 740 przeprowadzono polecenie chmod g-r. Jakie będą nowe uprawnienia pliku?

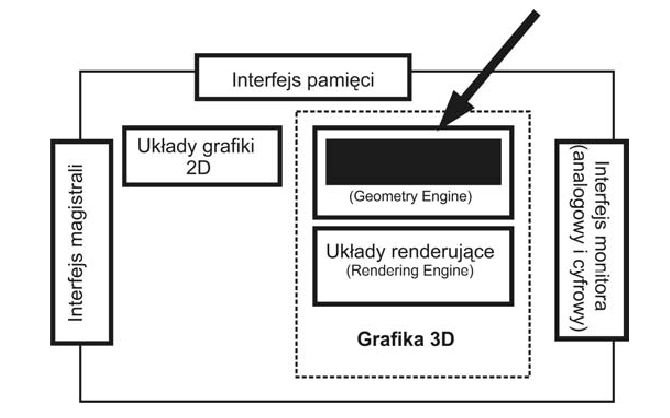

Jakie zadanie realizuje układ oznaczony strzałką na diagramie karty graficznej?

Wykonanie polecenia net localgroup w systemie Windows spowoduje

Brak odpowiedzi na to pytanie.

Zastosowanie symulacji stanów logicznych w obwodach cyfrowych pozwala na

Brak odpowiedzi na to pytanie.

Jaką drukarkę powinna nabyć firma, która potrzebuje urządzenia do tworzenia trwałych kodów kreskowych oraz etykiet na folii i tworzywach sztucznych?

Brak odpowiedzi na to pytanie.

W systemie Windows przypadkowo usunięto konto użytkownika, ale katalog domowy pozostał. Czy możliwe jest odzyskanie niezaszyfrowanych danych z katalogu domowego tego użytkownika?

Brak odpowiedzi na to pytanie.

Który z wymienionych adresów stanowi adres hosta w obrębie sieci 10.128.0.0/10?

Brak odpowiedzi na to pytanie.

Jakiego systemu plików powinno się użyć podczas instalacji dystrybucji Linux?

Brak odpowiedzi na to pytanie.

Zintegrowana karta sieciowa na płycie głównej uległa awarii. Komputer nie może załadować systemu operacyjnego, ponieważ brakuje zarówno dysku twardego, jak i napędów optycznych, a system operacyjny jest uruchamiany z lokalnej sieci. W celu przywrócenia utraconej funkcjonalności, należy zainstalować w komputerze

Brak odpowiedzi na to pytanie.

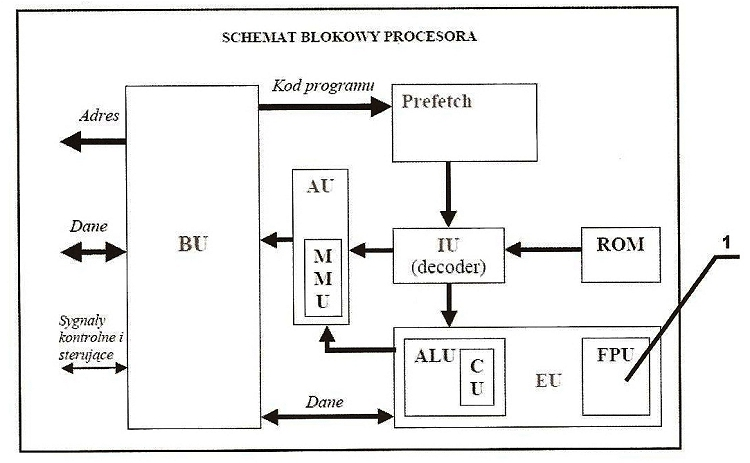

Element oznaczony numerem 1 w schemacie blokowym procesora pełni funkcję

Brak odpowiedzi na to pytanie.

Aby jednocześnie zmienić tło pulpitu, kolory okien, dźwięki oraz wygaszacz ekranu na komputerze z systemem Windows, należy użyć

Brak odpowiedzi na to pytanie.

Jaką maksymalną prędkość transferu danych umożliwia interfejs USB 3.0?

Brak odpowiedzi na to pytanie.

Jakie stwierdzenie o routerach jest poprawne?

Brak odpowiedzi na to pytanie.

Aby zmierzyć moc zużywaną przez komputer, należy zastosować

Brak odpowiedzi na to pytanie.

W systemie Linux narzędzie fsck służy do

Brak odpowiedzi na to pytanie.

Funkcja systemu operacyjnego, która umożliwia jednoczesne uruchamianie wielu aplikacji w trybie podziału czasu, z tym że realizacja tego podziału odbywa się przez same aplikacje, nosi nazwę

Brak odpowiedzi na to pytanie.

Podczas testowania kabla sieciowego zakończonego wtykami RJ45 przy użyciu diodowego testera okablowania, diody LED zapalały się w odpowiedniej kolejności, z wyjątkiem diod oznaczonych numerami 2 i 3, które świeciły równocześnie na jednostce głównej testera, natomiast na jednostce zdalnej nie świeciły wcale. Jaka mogła być tego przyczyna?

Brak odpowiedzi na to pytanie.

Jaką rolę pełni usługa NAT działająca na ruterze?

Brak odpowiedzi na to pytanie.

Wskaż komponent, który reguluje wartość napięcia pochodzącego z sieci elektrycznej, wykorzystując transformator do przeniesienia energii między dwoma obwodami elektrycznymi z zastosowaniem zjawiska indukcji magnetycznej?

Brak odpowiedzi na to pytanie.

Polecenie Gpresult

Brak odpowiedzi na to pytanie.

Ile urządzeń będzie można zaadresować w każdej podsieci, jeśli sieć 172.16.6.0 zostanie podzielona przy pomocy maski /27 na jak największą liczbę podsieci?

Brak odpowiedzi na to pytanie.

Jakim adresem IPv6 charakteryzuje się autokonfiguracja łącza?

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Windows pozwala na zmianę zarówno nazwy pliku, jak i jego lokalizacji?

Brak odpowiedzi na to pytanie.

Na ilustracji złącze monitora, które zostało zaznaczone czerwoną ramką, będzie współdziałać z płytą główną posiadającą interfejs

Brak odpowiedzi na to pytanie.

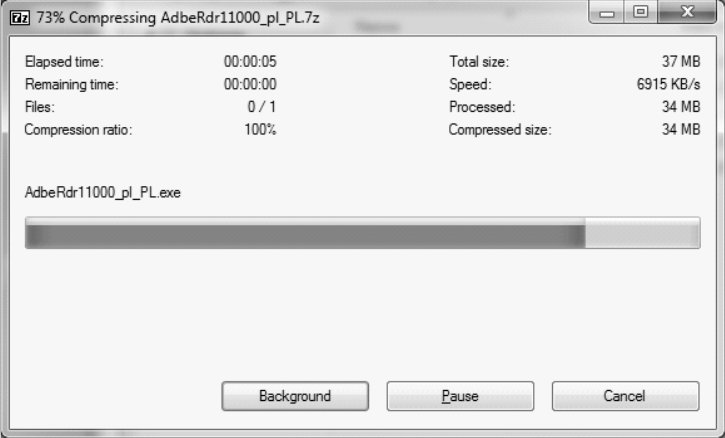

Na dołączonym obrazku ukazano proces

Brak odpowiedzi na to pytanie.

Tester strukturalnego okablowania umożliwia weryfikację

Brak odpowiedzi na to pytanie.

Standard magistrali komunikacyjnej PCI w wersji 2.2 (Peripheral Component Interconnect) definiuje maksymalną szerokość szyny danych na

Brak odpowiedzi na to pytanie.

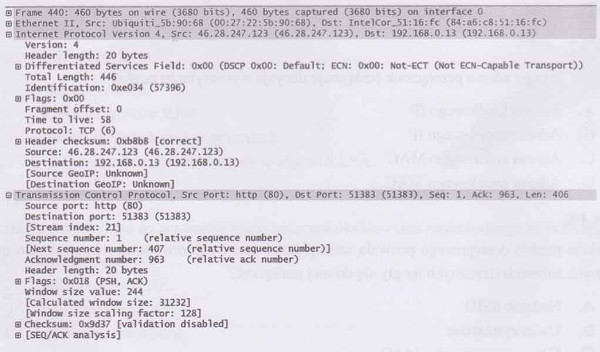

Na podstawie analizy pakietów sieciowych, określ adres IP oraz numer portu, z którego urządzenie otrzymuje odpowiedź?

Brak odpowiedzi na to pytanie.

Możliwości zmiany uprawnień dostępu do plików w systemie Windows 10 można uzyskać za pomocą komendy

Brak odpowiedzi na to pytanie.

Wykonanie polecenia net localgroup w systemie Windows skutkuje

Brak odpowiedzi na to pytanie.

Natychmiast po dostrzeżeniu utraty istotnych plików na dysku twardym, użytkownik powinien

Brak odpowiedzi na to pytanie.

Protokołem kontrolnym w obrębie rodziny TCP/IP, który ma na celu między innymi identyfikowanie usterek w urządzeniach sieciowych, jest

Brak odpowiedzi na to pytanie.

Administrator systemu Linux wyświetlił zawartość katalogu /home/szkoła w terminalu, uzyskując następujący rezultat -rwx –x r-x 1 admin admin 25 04-09 15:17 szkola.txt. Następnie wydał polecenie ```chmod ug=rw szkola.txt | Is``` Jaki będzie rezultat tego działania, pokazany w oknie terminala?

Brak odpowiedzi na to pytanie.

Wskaź 24-pinowe lub 29-pinowe złącze żeńskie, które jest w stanie przesyłać skompresowany sygnał cyfrowy do monitora?

Brak odpowiedzi na to pytanie.

W systemie Linux, co oznacza znak "~" w ścieżce dostępu do plików?

Brak odpowiedzi na to pytanie.

Na zdjęciu przedstawiono

Brak odpowiedzi na to pytanie.

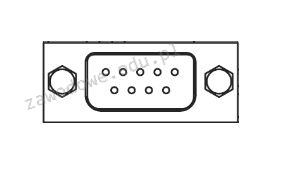

Obrazek ilustruje rodzaj złącza

Brak odpowiedzi na to pytanie.

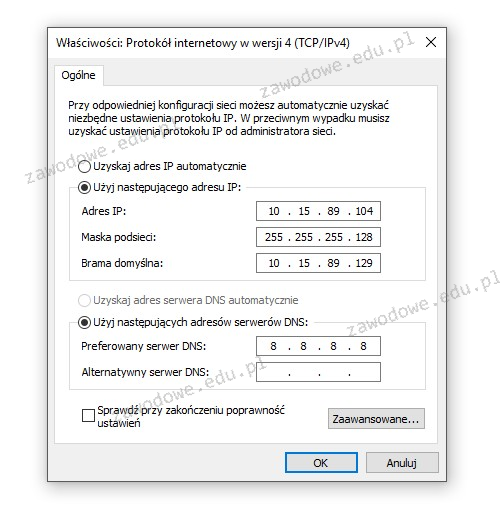

Na rysunku przedstawiono ustawienia karty sieciowej urządzenia z adresem IP 10.15.89.104/25. Co z tego wynika?

Brak odpowiedzi na to pytanie.

Jaki instrument służy do określania długości oraz tłumienności kabli miedzianych?

Brak odpowiedzi na to pytanie.

W systemie binarnym liczba 51(10) przyjmuje formę

Brak odpowiedzi na to pytanie.