Pytanie 1

Aby zasilić najbardziej wydajne karty graficzne, konieczne jest dodatkowe 6-pinowe gniazdo zasilacza PCI-E, które dostarcza napięcia

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Aby zasilić najbardziej wydajne karty graficzne, konieczne jest dodatkowe 6-pinowe gniazdo zasilacza PCI-E, które dostarcza napięcia

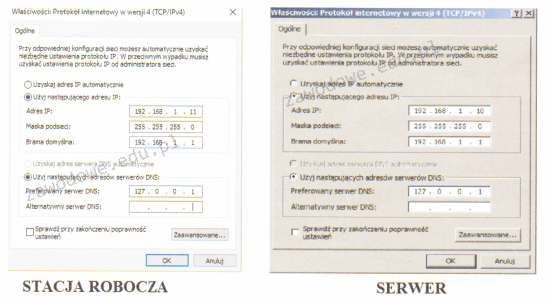

Na rysunku widać ustawienia protokołu TCP/IP serwera oraz komputera roboczego. Na serwerze działa rola serwera DNS. Wykonanie polecenia ping www.cke.edu.pl na serwerze zwraca wynik pozytywny, natomiast na stacji roboczej wynik jest negatywny. Co należy zmienić, aby usługa DNS na stacji pracowała poprawnie?

Narzędzie służące do oceny wydajności systemu komputerowego to

Wykonanie polecenia ```NET USER GRACZ * /ADD``` w wierszu poleceń systemu Windows spowoduje

Który z wymienionych formatów płyt głównych charakteryzuje się najmniejszymi wymiarami?

Użytkownik systemu Windows napotyka komunikaty o niewystarczającej pamięci wirtualnej. Jak można rozwiązać ten problem?

Do czego służy polecenie 'ping' w systemie operacyjnym?

Korzystając z podanego urządzenia, możliwe jest przeprowadzenie analizy działania

Wskaż najkorzystniejszą trasę sumaryczną dla podsieci IPv4?

| 10.10.168.0/23 |

| 10.10.170.0/23 |

| 10.10.172.0/23 |

| 10.10.174.0/24 |

Aby zwiększyć lub zmniejszyć rozmiar ikony na pulpicie, trzeba obracać kółkiem myszy, jednocześnie trzymając klawisz

Co jest główną funkcją serwera DHCP w sieci komputerowej?

Aby stworzyć las w strukturze katalogowej AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

Aby uzyskać więcej wolnego miejsca na dysku bez tracenia danych, co należy zrobić?

Ikona z wykrzyknikiem, którą widać na ilustracji, pojawiająca się przy nazwie urządzenia w Menedżerze urządzeń, wskazuje, że to urządzenie

Który z protokołów NIE jest używany do ustawiania wirtualnej sieci prywatnej?

W wyniku polecenia net accounts /MINPWLEN:11 w systemie Windows, wartość 11 będzie przypisana do

Która z macierzy RAID opiera się na replikacji dwóch lub więcej dysków twardych?

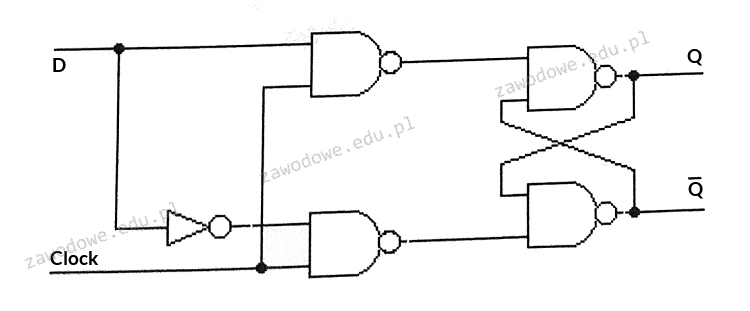

Jak wygląda schemat połączeń bramek logicznych?

Jakim materiałem eksploatacyjnym dysponuje ploter solwentowy?

Jaką topologię fizyczną wykorzystuje się w sieciach o logice Token Ring?

W systemie Linux polecenie chmod służy do

Podczas zmiany ustawień rejestru Windows w celu zapewnienia bezpieczeństwa operacji, na początku należy

W systemie Windows Server, możliwość udostępnienia folderu jako zasobu sieciowego, który jest widoczny na stacji roboczej jako dysk oznaczony literą, można uzyskać poprzez realizację czynności

Serwer, który pozwala na udostępnianie usług drukowania oraz plików z systemu Linux dla stacji roboczych Windows, OS X i Linux, to

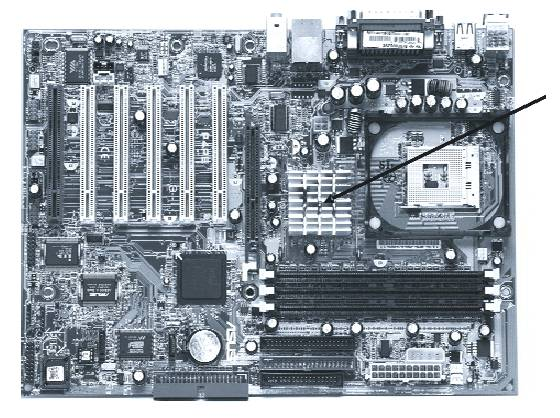

Na ilustracji pokazano płytę główną komputera. Strzałką wskazano

W systemie Linux, co oznacza znak "~" w ścieżce dostępu do plików?

Czym jest parametr, który określa, o ile moc sygnału w danej parze przewodów zmniejszy się po przejściu przez cały tor kablowy?

Menedżer usług IIS (Internet Information Services) w systemie Windows stanowi graficzny interfejs do konfiguracji serwera

Na rysunkach technicznych dotyczących instalacji sieci komputerowej oraz dedykowanej instalacji elektrycznej, symbolem pokazanym na rysunku oznaczane jest gniazdo

Który z poniższych protokołów służy do zarządzania urządzeniami w sieciach?

Jakie jest oprogramowanie serwerowe dla systemu Linux, które pozwala na współdziałanie z grupami roboczymi oraz domenami Windows?

Substancją używaną w drukarkach 3D jest

Przedmiot widoczny na ilustracji to

Aby uzyskać optymalną wydajność, karta sieciowa w komputerze stosuje transmisję szeregową.

Moc zasilacza wynosi 450 W, co oznacza, że

Program firewall nie zapewnia ochrony przed

Urządzeniem, które chroni przed różnorodnymi atakami sieciowymi oraz może wykonywać dodatkowe zadania, takie jak szyfrowanie przesyłanych informacji lub automatyczne informowanie administratora o próbie włamania, jest

Bęben światłoczuły stanowi istotny komponent w funkcjonowaniu drukarki

Jaką usługę należy zainstalować na systemie Linux, aby umożliwić bezpieczny zdalny dostęp?

W systemie Linux komenda chmod pozwala na