Pytanie 1

Osobiste prawo autorskie twórcy do software'u

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Osobiste prawo autorskie twórcy do software'u

Administrator sieci LAN dostrzegł przełączenie w tryb awaryjny urządzenia UPS. To oznacza, że wystąpiła awaria systemu

Kiedy użytkownik wpisuje w przeglądarkę adres www.egzamin.pl, nie ma on możliwości otwarcia strony WWW, natomiast wpisujący adres 211.0.12.41 zyskuje dostęp do tej strony. Problem ten wynika z nieprawidłowej konfiguracji serwera

Wykonanie polecenia attrib +h +s +r przykład.txt w terminalu systemu Windows spowoduje

Jakie materiały są używane w kolorowej drukarce laserowej?

Jaką liczbę punktów abonenckich (2 x RJ45) zgodnie z wytycznymi normy PN-EN 50167 powinno się zainstalować w biurze o powierzchni 49 m2?

Który kolor żyły nie występuje w kablu typu skrętka?

Określenie najbardziej efektywnej trasy dla połączenia w sieci to

Jak na diagramach sieciowych LAN oznaczane są punkty dystrybucyjne znajdujące się na różnych kondygnacjach budynku, zgodnie z normą PN-EN 50173?

Który z wymienionych adresów należy do klasy C?

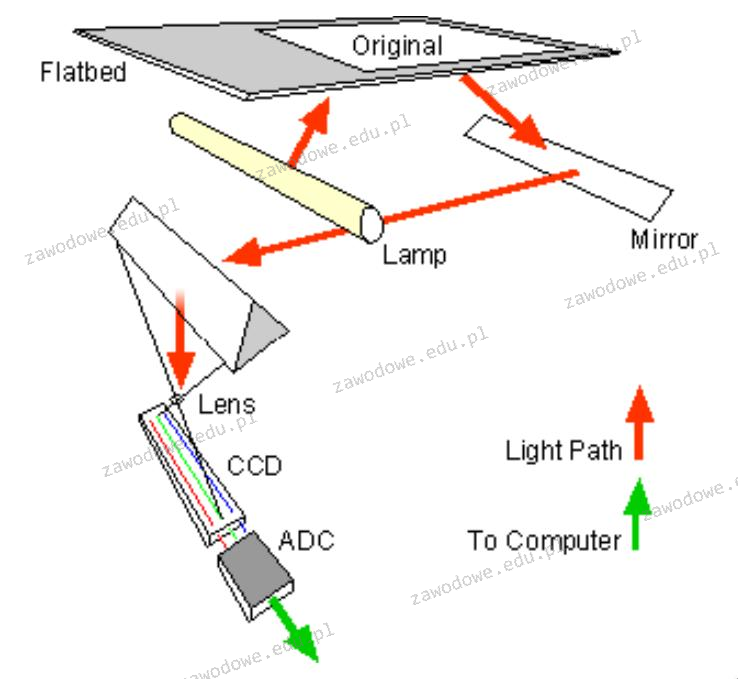

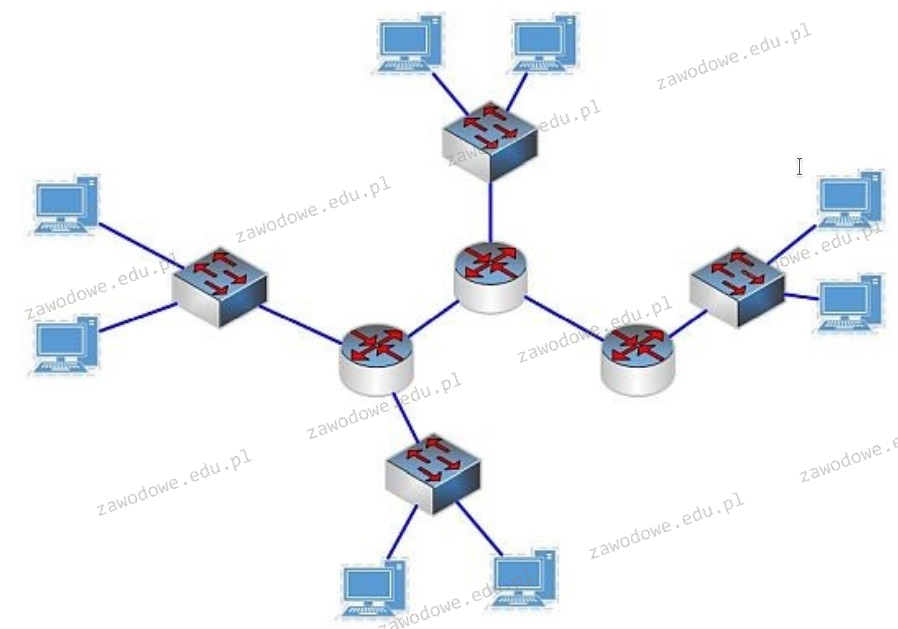

Ilustrowany schemat obrazuje zasadę funkcjonowania

Jakie polecenie powinno się wykorzystać do zainstalowania pakietów Pythona w systemie Ubuntu z oficjalnego repozytorium?

Jakie kanały są najodpowiedniejsze dla trzech sieci WLAN 2,4 GHz, aby zminimalizować ich wzajemne interferencje?

Jaki akronim oznacza program do tworzenia graficznych wykresów ruchu, który odbywa się na interfejsach urządzeń sieciowych?

Przesyłanie informacji przy użyciu fal radiowych w pasmie ISM odbywa się w standardzie

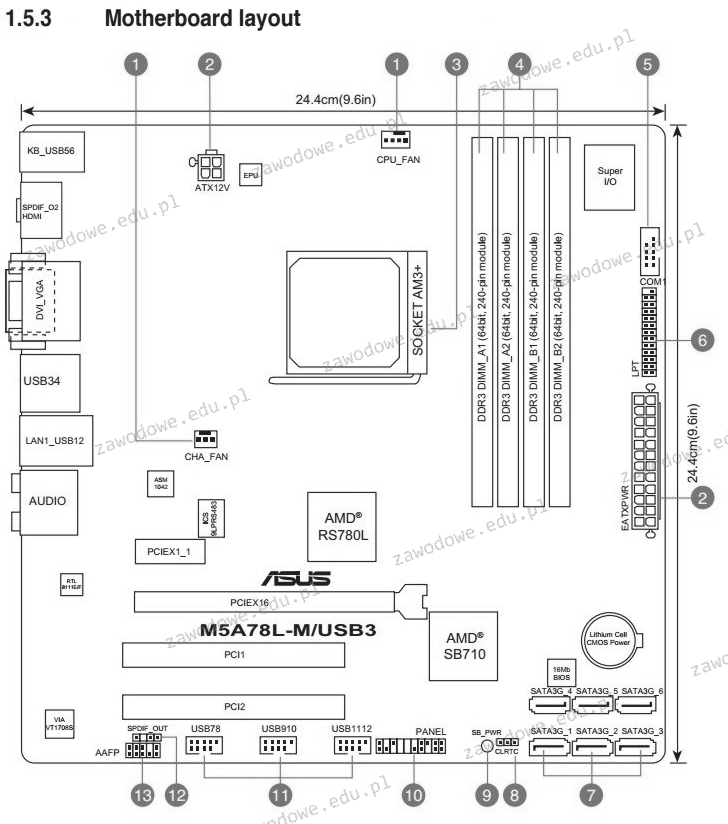

Ile portów USB może być dostępnych w komputerze wyposażonym w tę płytę główną, jeśli nie używa się huba USB ani dodatkowych kart?

Organizacja zajmująca się normalizacją na świecie, która stworzyła 7-warstwowy Model Referencyjny Otwartej Architektury Systemowej, to

Aktywacja opcji OCR podczas ustawiania skanera umożliwia

Oprogramowanie przypisane do konkretnego komputera lub jego podzespołów, które uniemożliwia instalację na nowym sprzęcie zakupionym przez tego samego użytkownika, to

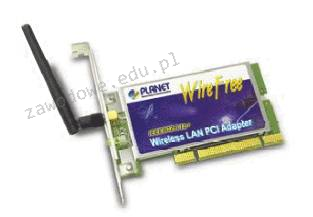

Jakie urządzenie jest używane do łączenia lokalnej sieci bezprzewodowej z siecią kablową?

Na zdjęciu widnieje

Które z poniższych poleceń w Windows wyświetla adresy IP interfejsów sieciowych?

ipconfig w systemie Windows jest podstawowym narzędziem wykorzystywanym do wyświetlania konfiguracji sieciowej urządzenia. To polecenie pozwala użytkownikowi uzyskać szczegółowe informacje o adresach IP przypisanych do różnych interfejsów sieciowych na komputerze. Dzięki opcji ipconfig, można zobaczyć zarówno adresy IPv4, jak i IPv6, a także inne istotne elementy konfiguracji sieci, takie jak maska podsieci czy brama domyślna. Jest to niezwykle przydatne narzędzie dla administratorów systemów, którzy zarządzają sieciami komputerowymi, ponieważ umożliwia szybką weryfikację czy interfejsy sieciowe są poprawnie skonfigurowane i działają zgodnie z oczekiwaniami. Dodatkowo, korzystając z opcji takich jak ipconfig /all, można uzyskać jeszcze bardziej szczegółowe informacje, w tym dane dotyczące DHCP czy serwerów DNS. Polecenie to jest zgodne ze standardowymi praktykami administracyjnymi i jest często wykorzystywane w diagnostyce problemów sieciowych, co czyni je nieocenionym narzędziem w arsenale każdego specjalisty IT.W celu kontrolowania przepustowości sieci, administrator powinien zastosować aplikację typu

Najbardziej nieinwazyjnym, a zarazem efektywnym sposobem naprawy komputera zainfekowanego wirusem typu rootkit jest

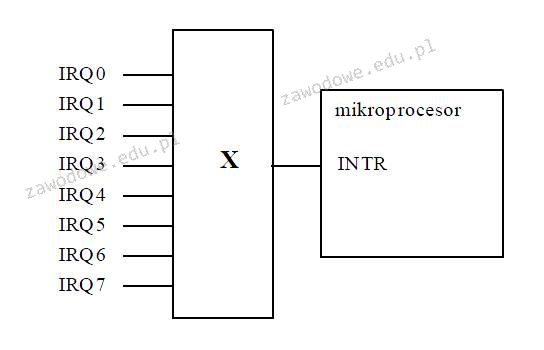

Na podstawie nazw sygnałów sterujących zidentyfikuj funkcję komponentu komputera oznaczonego na schemacie symbolem X?

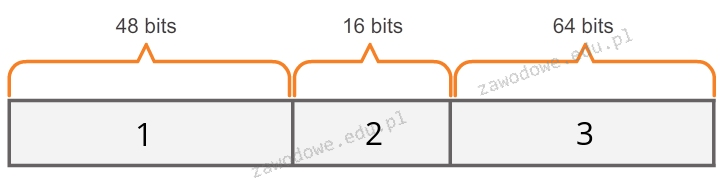

Jaką długość w bitach ma adres logiczny IPv6?

Jakie wbudowane narzędzie w systemie Windows służy do identyfikowania problemów związanych z animacjami w grach oraz odtwarzaniem filmów?

Odmianą pamięci, która jest tylko do odczytu i można ją usunąć za pomocą promieniowania ultrafioletowego, jest pamięć

Jakie polecenie należy wprowadzić w wierszu polecenia systemów Windows Server, aby zaktualizować dzierżawy adresów DHCP oraz przeprowadzić rejestrację nazw w systemie DNS?

Ile urządzeń jest w stanie współpracować z portem IEEE1394?

Jakie urządzenie wskazujące działa w reakcji na zmiany pojemności elektrycznej?

Jak dużo bitów minimum będzie potrzebnych w systemie binarnym do reprezentacji liczby heksadecymalnej 110h?

Ustanowienie połączenia pomiędzy dwoma oddalonymi hostami za pomocą publicznej sieci, takiej jak Internet, w sposób, że węzły tej sieci nie wpływają na przesyłane pakiety, to

Jaką sekwencję mają elementy adresu globalnego IPv6 typu unicast ukazanym na diagramie?

Jakie urządzenie sieciowe funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

Na diagramie przedstawione są symbole

Karta dźwiękowa, która może odtworzyć plik w formacie MP3, powinna być zaopatrzona w układ

Które złącze w karcie graficznej nie stanowi interfejsu cyfrowego?

Na przedstawionym zdjęciu widoczna jest

Aby połączyć dwa przełączniki oddalone o 200 m i osiągnąć minimalną przepustowość 200 Mbit/s, jakie rozwiązanie należy zastosować?