Pytanie 1

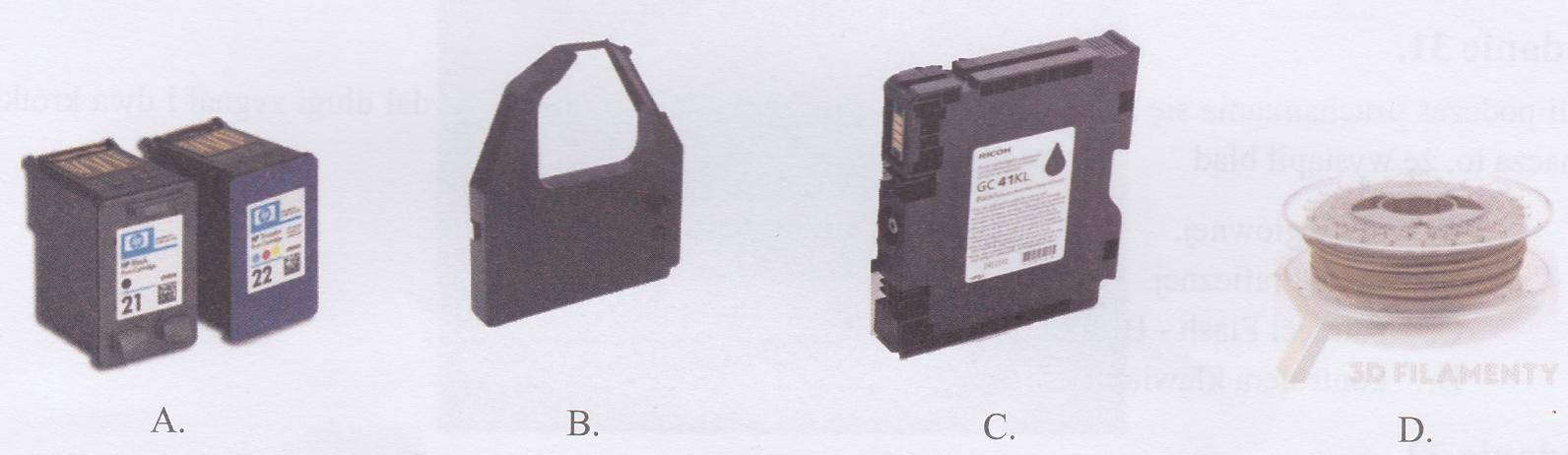

Taśma drukująca stanowi kluczowy materiał eksploatacyjny w drukarce

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Taśma drukująca stanowi kluczowy materiał eksploatacyjny w drukarce

Liczba FAFC w systemie heksadecymalnym odpowiada wartości liczbowej

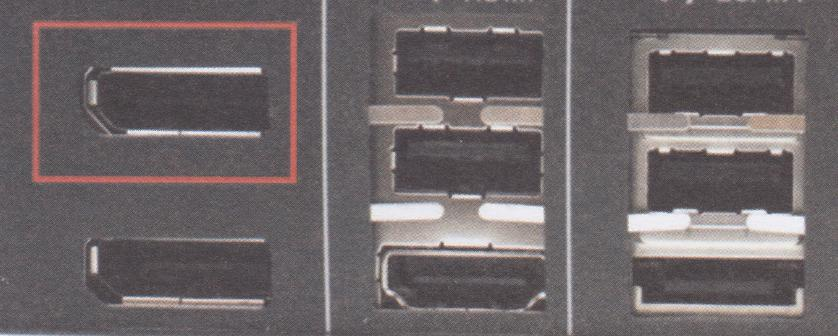

Na ilustracji, złącze monitora zaznaczone czerwoną ramką, będzie kompatybilne z płytą główną, która ma interfejs

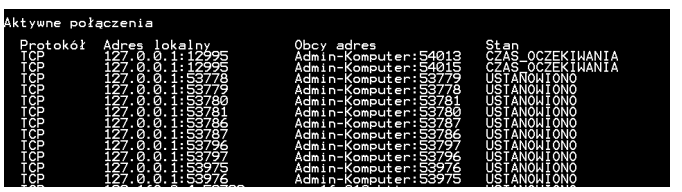

Zaprezentowany komunikat jest rezultatem wykonania następującego polecenia

C:\Windows NT_SERVICE\TrustedInstaller:(F)

NT_SERVICE\TrustedInstaller:(CI)(IO)(F)

ZARZĄDZANIE NT\SYSTEM:(M)

ZARZĄDZANIE NT\SYSTEM:(OI)(CI)(IO)(F)

BUILTIN\Administratorzy:(M)

BUILTIN\Administratorzy:(OI)(CI)(IO)(F)

BUILTIN\Użytkownicy:(RX)

BUILTIN\Użytkownicy:(OI)(CI)(IO)(GR,GE)

TWÓRCA-WŁAŚCICIEL:(OI)(CI)(IO)(F)

Adres IP jest przypisywany przełącznikowi warstwy drugiej w celu

Jakie gniazdo w notebooku jest przeznaczone do podłączenia kamery cyfrowej przez interfejs i.Link?

Podczas instalacji systemu operacyjnego Linux należy wybrać odpowiedni typ systemu plików

Jakie polecenie w systemie Linux jest używane do sprawdzania wielkości katalogu?

Minimalną wartość długości hasła użytkownika w systemie Windows można ustawić poprzez komendę

Jak skrót wskazuje na rozległą sieć komputerową, która obejmuje swoim zasięgiem miasto?

Aby zminimalizować główne zagrożenia dotyczące bezpieczeństwa podczas pracy na komputerze podłączonym do sieci Internet, najpierw należy

Które z kont nie jest standardowym w Windows XP?

Jakie polecenie w systemie operacyjnym Linux umożliwia sprawdzenie bieżącej konfiguracji interfejsu sieciowego na komputerze?

Aby zminimalizować różnice w kolorach pomiędzy zeskanowanymi obrazami prezentowanymi na monitorze a ich wersjami oryginalnymi, należy przeprowadzić

Adres IP lokalnej podsieci komputerowej to 172.16.10.0/24. Komputer1 posiada adres IP 172.16.0.10, komputer2 - 172.16.10.100, a komputer3 - 172.16.255.20. Który z wymienionych komputerów należy do tej podsieci?

Karta sieciowa w standardzie Fast Ethernet umożliwia przesył danych z maksymalną prędkością

Procesory AMD z gniazdem AM2+ będą prawidłowo funkcjonować na płycie głównej, która ma podstawkę socket

Który z poniższych mechanizmów zagwarantuje najwyższy poziom ochrony w sieciach bezprzewodowych opartych na standardzie 802.11n?

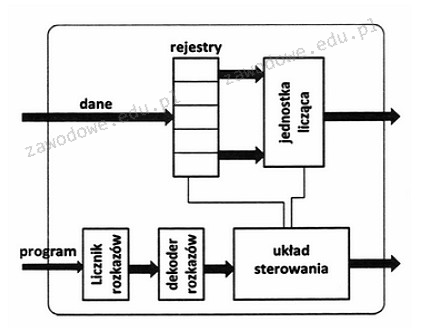

Na schemacie procesora rejestry mają za zadanie przechowywać adres do

Internet Relay Chat (IRC) to protokół wykorzystywany do

Protokół Datagramów Użytkownika (UDP) należy do kategorii

Rejestr procesora, znany jako licznik rozkazów, przechowuje

Podczas uruchamiania komputera ukazuje się komunikat "CMOS checksum error press F1 to continue press DEL to setup". Naciśnięcie klawisza DEL skutkuje

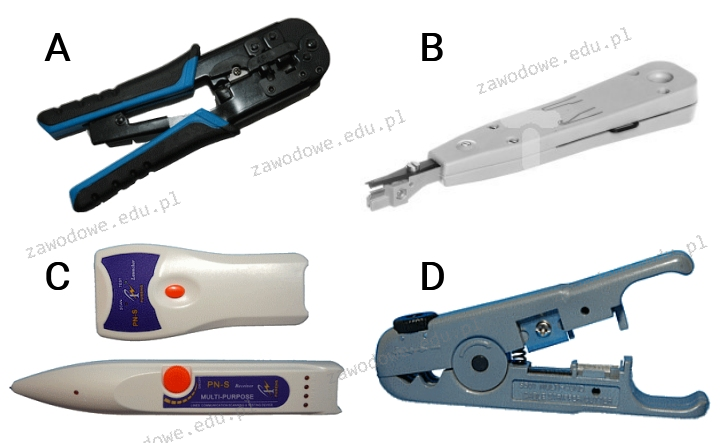

Jakie urządzenie jest używane do mocowania pojedynczych żył kabla miedzianego w złączach?

Który z wymienionych adresów stanowi adres hosta w obrębie sieci 10.128.0.0/10?

Urządzenie z funkcją Plug and Play, które zostało ponownie podłączone do komputera, jest identyfikowane na podstawie

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Kluczowe znaczenie przy tworzeniu stacji roboczej dla wielu wirtualnych maszyn ma

W systemie Windows konto użytkownika można założyć za pomocą polecenia

Które polecenie w systemie Windows Server 2008 pozwala na przekształcenie serwera w kontroler domeny?

Wskaż ilustrację przedstawiającą materiał eksploatacyjny charakterystyczny dla drukarek żelowych?

Skaner, który został przedstawiony, należy podłączyć do komputera za pomocą złącza

Zrzut ekranu przedstawiony powyżej, który pochodzi z systemu Windows, stanowi efekt działania komendy

Jakie polecenie należy zastosować w konsoli odzyskiwania systemu Windows, aby poprawić błędne zapisy w pliku boot.ini?

Aby uruchomić edytor rejestru w systemie Windows, należy skorzystać z narzędzia

Jakie polecenie w systemie operacyjnym Windows służy do wyświetlenia konfiguracji interfejsów sieciowych?

Użytkownik systemu Linux, który pragnie usunąć konto innego użytkownika wraz z jego katalogiem domowym, powinien wykonać polecenie

Na podstawie danych przedstawionych w tabeli dotyczącej twardego dysku, ustal, który z wniosków jest poprawny?

Który z poniższych zapisów reprezentuje adres strony internetowej oraz przypisany do niego port?

Aby sprawdzić dostępną przestrzeń na dysku twardym w systemie Linux, można wykorzystać polecenie