Pytanie 1

Aby uruchomić edytor rejestru w systemie Windows, należy skorzystać z narzędzia

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Aby uruchomić edytor rejestru w systemie Windows, należy skorzystać z narzędzia

Kto jest odpowiedzialny za alokację czasu procesora dla konkretnych zadań?

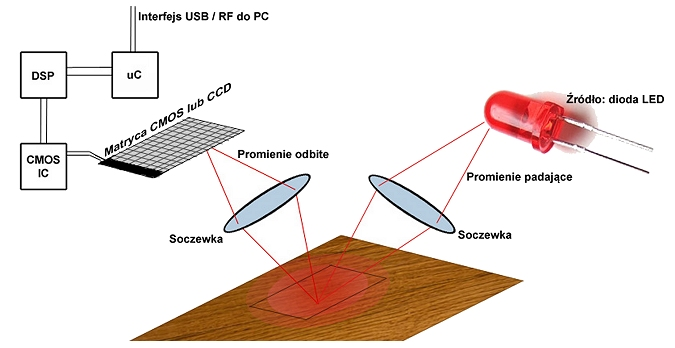

Zaprezentowany diagram ilustruje zasadę funkcjonowania

Ile pinów znajduje się w wtyczce SATA?

Jakiej klasy adresów IPv4 dotyczą adresy, które mają dwa najbardziej znaczące bity ustawione na 10?

Jakie narzędzie będzie najbardziej odpowiednie do delikatnego wygięcia blachy obudowy komputera oraz przykręcenia śruby montażowej w trudno dostępnej lokalizacji?

Diagnostykę systemu Linux można przeprowadzić za pomocą komendy

Który z poniższych protokołów służy do zarządzania urządzeniami w sieciach?

Wykonanie polecenia net use Z:192.168.20.2data /delete spowoduje?

W systemie operacyjnym Ubuntu konto użytkownika student można wyeliminować przy użyciu komendy

Elementem aktywnym w elektronice jest

Który interfejs pozwala na korzystanie ze sterowników oraz oprogramowania systemu operacyjnego, umożliwiając m.in. przesył danych pomiędzy pamięcią systemową a dyskiem SATA?

Osoba pragnąca wydrukować dokumenty w oryginale oraz w trzech egzemplarzach na papierze samokopiującym powinna zainwestować w drukarkę

Urządzenie przedstawione na obrazie jest przeznaczone do

Do jakich celów powinno się aktywować funkcję RMON (Remote Network Monitoring) w przełączniku?

Na wyświetlaczu drukarki wyświetlił się komunikat "PAPER JAM". W celu usunięcia problemu, najpierw należy

Wskaź 24-pinowe lub 29-pinowe złącze żeńskie, które jest w stanie przesyłać skompresowany sygnał cyfrowy do monitora?

Grupa protokołów, która charakteryzuje się wspólną metodą szyfrowania, to

Najskuteczniejszym sposobem na ochronę komputera przed wirusami jest zainstalowanie

W serwerach warto wykorzystywać dyski, które obsługują tryb Hot plugging, ponieważ

Aby wymienić uszkodzony moduł pamięci RAM, najpierw trzeba

Tryb działania portu równoległego, oparty na magistrali ISA, pozwalający na transfer danych do 2.4 MB/s, przeznaczony dla skanerów i urządzeń wielofunkcyjnych, to

W jakim miejscu są przechowywane dane o kontach użytkowników domenowych w środowisku Windows Server?

Zamiana taśmy barwiącej jest związana z eksploatacją drukarki

Jakie urządzenie powinno być zainstalowane w serwerze, aby umożliwić automatyczne archiwizowanie danych na taśmach magnetycznych?

Czym jest serwer poczty elektronicznej?

Aby podnieść wydajność komputera w grach, karta graficzna Sapphire Radeon R9 FURY OC, 4GB HBM (4096 Bit), HDMI, DVI, 3xDP została wzbogacona o technologię

SuperPi to aplikacja używana do oceniania

Jakie jest tempo transferu danych dla napędu DVD przy prędkości x48?

Według modelu TCP/IP, protokoły DNS, FTP oraz SMTP zaliczają się do warstwy

Narzędzie zaprezentowane na rysunku jest wykorzystywane do przeprowadzania testów

Procesory AMD z gniazdem AM2+ będą prawidłowo funkcjonować na płycie głównej, która ma podstawkę socket

Jaką rolę pełni serwer plików w sieciach komputerowych LAN?

Jak skonfigurować czas wyczekiwania na wybór systemu w programie GRUB, zanim domyślny system operacyjny zostanie uruchomiony?

Najwyższą prędkość transmisji danych w sieci bezprzewodowej zapewnia standard

Która z opcji konfiguracji ustawień konta użytkownika o ograniczonych uprawnieniach w systemie Windows jest dostępna dzięki narzędziu secpol?

Jakie jest główne zadanie systemu DNS w sieci komputerowej?

Cookie to plik

Umożliwienie stacjom roboczym Windows, OS X oraz Linux korzystania z usług drukowania Linuxa i serwera plików zapewnia serwer

Który zakres adresów IPv4 jest poprawnie przypisany do danej klasy?

| Zakres adresów IPv4 | Klasa adresu IPv4 | |

|---|---|---|

| A. | 1.0.0.0 ÷ 127.255.255.255 | A |

| B. | 128.0.0.0 ÷ 191.255.255.255 | B |

| C. | 192.0.0.0 ÷ 232.255.255.255 | C |

| D. | 233.0.0.0 ÷ 239.255.255.255 | D |