Pytanie 1

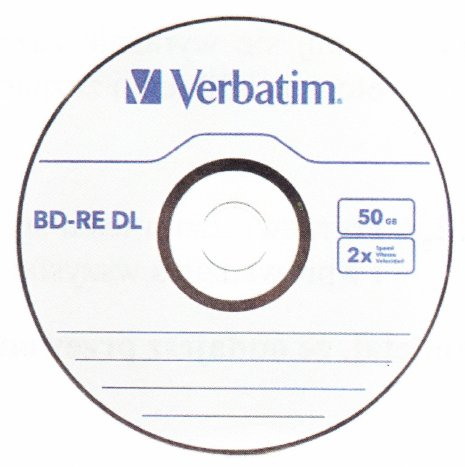

Aby nagrać dane na nośniku przedstawionym na ilustracji, konieczny jest odpowiedni napęd

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Aby nagrać dane na nośniku przedstawionym na ilustracji, konieczny jest odpowiedni napęd

Na podstawie oznaczenia pamięci DDR3 PC3-16000 można określić, że ta pamięć

Wskaż nośnik, który w sieciach komputerowych umożliwia najszybszą wymianę danych?

Aby poprawić niezawodność oraz efektywność przesyłania danych na serwerze, należy

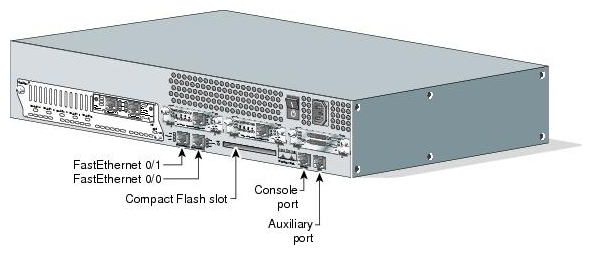

Urządzenie sieciowe, które widoczna jest na ilustracji, to

Komunikat o błędzie KB/Interface, wyświetlany na monitorze komputera podczas BIOS POST firmy AMI, wskazuje na problem

Symbol "LGA 775" obecny w dokumentacji technicznej płyty głównej wskazuje na typ gniazda dla procesorów:

Jaka jest binarna reprezentacja adresu IP 192.168.1.12?

ARP (Adress Resolution Protocol) to protokół, który pozwala na przekształcenie adresu IP na

Najwyższą prędkość transmisji danych w sieciach bezprzewodowych zapewnia standard

W systemie Linux polecenie chown służy do

Użytkownik systemu Linux, który pragnie usunąć konto innego użytkownika wraz z jego katalogiem domowym, powinien wykonać polecenie

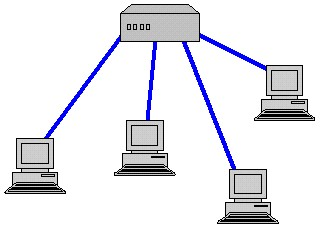

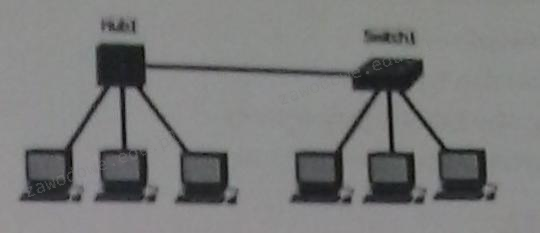

Jaką topologię fizyczną sieci ukazuje przedstawiony rysunek?

Jak wygląda sekwencja w złączu RJ-45 według normy TIA/EIA-568 dla zakończenia typu T568B?

Który typ drukarki stosuje metodę, w której stały barwnik jest przenoszony z taśmy na papier odporny na wysoką temperaturę?

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie otrzymał zadanie podziału aktualnej lokalnej sieci komputerowej na 16 podsieci. Obecna sieć posiada adres IP 192.168.20.0 i maskę 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

Aby poprawić bezpieczeństwo prywatnych danych sesji na stronie internetowej, zaleca się dezaktywację w ustawieniach przeglądarki

Aby utworzyć ukryty, udostępniony folder w systemie Windows Serwer, należy dodać na końcu jego nazwy odpowiedni znak

Bęben działający na zasadzie reakcji fotochemicznych jest wykorzystywany w drukarkach

Członkostwo komputera w danej sieci wirtualnej nie może być ustalane na podstawie

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie został zobowiązany do podziału istniejącej lokalnej sieci komputerowej na 16 podsieci. Pierwotna sieć miała adres IP 192.168.20.0 z maską 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

Aby umożliwić transfer danych między siecią w pracowni a siecią ogólnoszkolną o innej adresacji IP, należy zastosować

Jakie będą całkowite wydatki na materiały potrzebne do stworzenia 20 kabli połączeniowych typu patchcord, z których każdy ma długość 1,5m, jeśli cena 1 metra bieżącego kabla wynosi 1zł, a cena wtyku to 50 gr?

Jaką topologię fizyczną charakteryzuje zapewnienie nadmiarowych połączeń między urządzeniami sieciowymi?

Administrator sieci komputerowej z adresem 192.168.1.0/24 podzielił ją na 8 równych podsieci. Ile adresów hostów będzie dostępnych w każdej z nich?

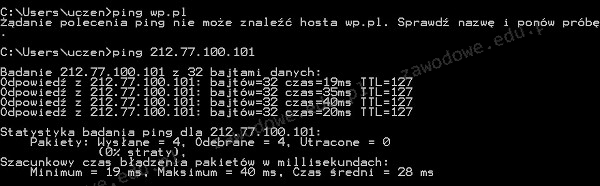

Podczas testowania połączeń sieciowych za pomocą polecenia ping użytkownik otrzymał wyniki przedstawione na rysunku. Jakie może być źródło braku odpowiedzi serwera przy pierwszym teście, zakładając, że domena wp.pl ma adres 212.77.100.101?

Jak skonfigurować dziennik w systemie Windows Server, aby rejestrować zarówno udane, jak i nieudane próby logowania użytkowników oraz działania na zasobach dyskowych?

Nowe komponenty komputerowe, takie jak dyski twarde czy karty graficzne, są umieszczane w metalizowanych opakowaniach foliowych, których głównym celem jest zabezpieczenie

Które z tych określeń nie odpowiada charakterystyce kabla światłowodowego?

Jakie jest najbardziej typowe dla topologii gwiazdy?

W komputerze zainstalowano nowy dysk twardy o pojemności 8 TB i podzielono go na dwie partycje, z których każda ma 4 TB. Jaki typ tablicy partycji powinien być zastosowany, aby umożliwić takie partycjonowanie?

W klasycznym adresowaniu, adres IP 74.100.7.8 przyporządkowany jest do

ACPI to akronim, który oznacza

Transmisję danych bezprzewodowo realizuje interfejs

Czym nie jest program antywirusowy?

Kable światłowodowe nie są szeroko używane w lokalnych sieciach komputerowych z powodu

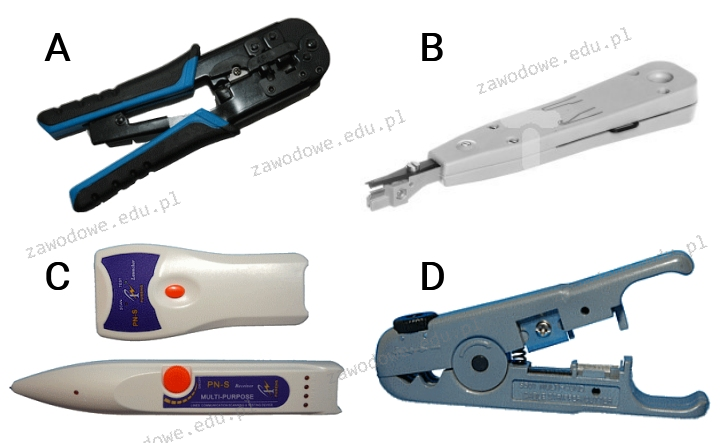

Jakie urządzenie jest używane do mocowania pojedynczych żył kabla miedzianego w złączach?

Po wykonaniu podanego polecenia w systemie Windows: ```net accounts /MINPWLEN:11``` liczba 11 zostanie przydzielona dla

Ile domen kolizyjnych znajduje się w sieci przedstawionej na rysunku?

Jak wiele urządzeń może być podłączonych do interfejsu IEEE1394?