Pytanie 1

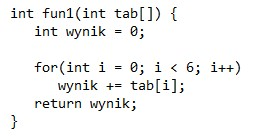

Jaką wartość zwróci funkcja napisana w języku C++, jeżeli jej argumentem wejściowym jest tablica stworzona w sposób następujący: int tablica[6] = {3,4,2,4,10,0};?

Wynik: 36/40 punktów (90,0%)

Wymagane minimum: 20 punktów (50%)

Jaką wartość zwróci funkcja napisana w języku C++, jeżeli jej argumentem wejściowym jest tablica stworzona w sposób następujący: int tablica[6] = {3,4,2,4,10,0};?

Która z metodologii w zarządzaniu projektami umożliwia łatwe dostosowywanie się do zmieniających się potrzeb klienta?

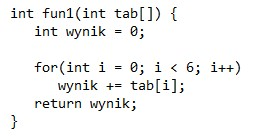

Wskaż poprawny pod względem składniowym kod dla formatu JSON, który jest używany do wymiany danych między backendem a frontendem aplikacji.

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

Jakie ma znaczenie "operacja wejścia" w kontekście programowania?

Jakie środowisko deweloperskie jest najczęściej używane do programowania w C#?

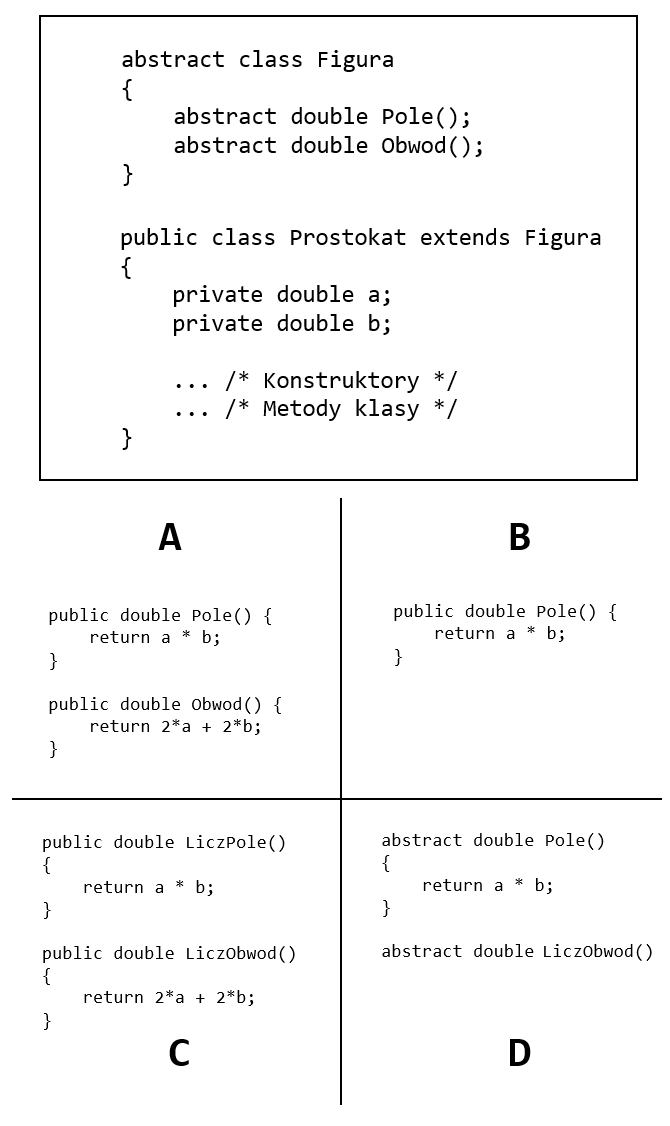

W zaprezentowanym kodzie stworzono abstrakcyjną klasę figura oraz klasę prostokąta, która dziedziczy po niej, zawierającą zdefiniowane pola i konstruktory. Wskaż minimalną wersję implementacji sekcji /* metody klasy */ dla klasy Prostokat:

Jaką wydajność posiada sieć, która przesyła 500 MB danych w czasie 10 sekund?

Który z wymienionych dysków oferuje najszybszy dostęp do danych?

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

Algorytm przedstawiony powyżej może zostać zaimplementowany w języku Java z wykorzystaniem instrukcji:

Wskaż algorytm sortowania, który nie jest stabilny?

W dwóch przypadkach opisano mechanizm znany jako Binding. Jego celem jest

Jakie z wymienionych narzędzi służy do emulacji mobilnych urządzeń podczas developowania aplikacji?

Jaką wartość dziesiętną reprezentuje liczba binarna 1010?

Która z wymienionych bibliotek stanowi element standardowego zestawu narzędzi programistycznych w Pythonie?

Która grupa typów zawiera wyłącznie typy złożone?

Podejście obiektowe w rozwiązywaniu problemów obejmuje między innymi:

Jaka jest podstawowa funkcja narzędzia do zarządzania projektami?

Która z wymienionych właściwości najlepiej charakteryzuje biblioteki dynamiczne?

Jakie narzędzie najlepiej sprawdza się w przekształcaniu liczby szesnastkowej na binarną?

Jaką liczbę warstw zawiera model TCP/IP?

Reguła zaangażowania i konsekwencji jako jedna z zasad wpływania na innych odnosi się

Które z wymienionych pól klasy można zainicjalizować przed stworzeniem obiektu?

Jaki jest podstawowy cel przystosowania aplikacji do publikacji w sklepie mobilnym?

Podczas programowania kontrolki stepper przedstawionej na ilustracji w aplikacji mobilnej, należy zarządzać zmienną, która zawsze przechowuje jej bieżącą wartość. Jakie zdarzenie można wykorzystać do osiągnięcia tej funkcjonalności?

Jak oddziaływanie monotonnego środowiska pracy może wpłynąć na organizm człowieka?

Testy mające na celu identyfikację błędów w interfejsach między modułami bądź systemami nazywane są testami

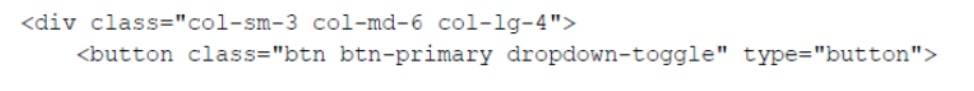

Jaką nazwę nosi framework CSS, który służy do definiowania wyglądu stron internetowych i którego klasy są użyte w przedstawionym przykładzie?

Jaki jest wymagany sposób do realizacji algorytmu sortowania bąbelkowego na n-elementowej tablicy?

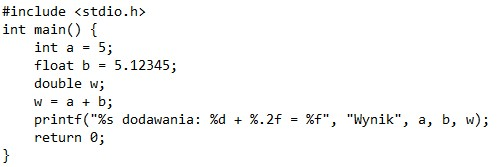

Po uruchomieniu podanego kodu w języku C++ na konsoli zobaczymy następujący tekst:

Które z poniższych zdań najlepiej określa funkcję zaprzyjaźnioną w ramach klasy?

Wskaź rodzaj testowania, które realizuje się w trakcie tworzenia kodu źródłowego?

Jakie z wymienionych narzędzi służy do testowania aplikacji?

Ile kilobajtów (KB) znajduje się w jednym megabajcie (MB)?

Jaką technologię stosuje się do powiązania aplikacji internetowej z systemem baz danych?

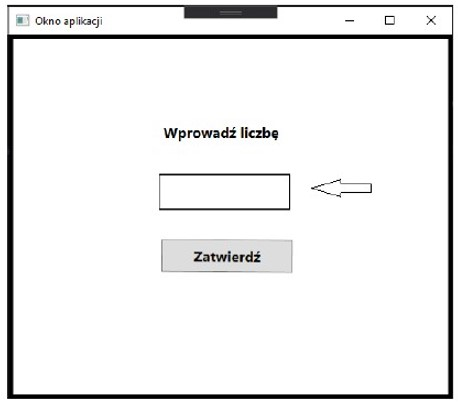

Z jakiego obiektu można skorzystać, aby stworzyć kontrolkę wskazaną strzałką na ilustracji?

Jakie informacje można uzyskać na temat metod w klasie Point?

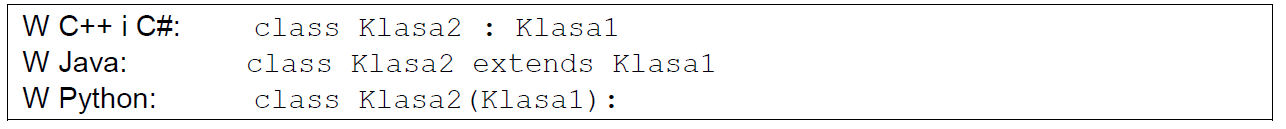

Sposób deklaracji Klasa2 wskazuje, że

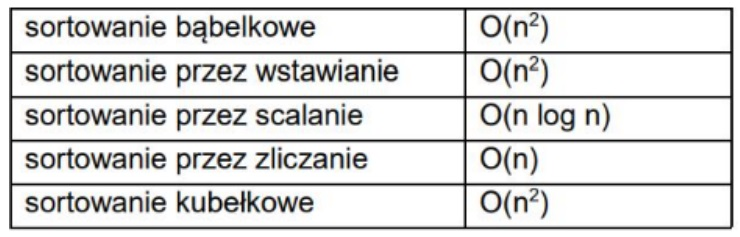

Z analizy złożoności obliczeniowej różnych algorytmów sortowania na dużych zbiorach danych (przekraczających 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania