Pytanie 1

Polecenie grep w systemie Linux pozwala na

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Polecenie grep w systemie Linux pozwala na

Cena wydrukowania jednej strony tekstu to 95 gr, a koszt przygotowania jednej płyty CD wynosi 1,54 zł. Jakie wydatki poniesie firma, tworząca płytę z prezentacjami oraz 120-stronicowy poradnik?

Ile sieci obejmują komputery z adresami IP przedstawionymi w tabeli oraz standardową maską sieci?

| Komputer 1 | 172.16.15.5 |

| Komputer 2 | 172.18.15.6 |

| Komputer 3 | 172.18.16.7 |

| Komputer 4 | 172.20.16.8 |

| Komputer 5 | 172.20.16.9 |

| Komputer 6 | 172.21.15.10 |

Jakie urządzenie powinno być użyte do segmentacji domeny rozgłoszeniowej?

Uruchomienie polecenia msconfig w systemie Windows

Jakie będzie rezultatem dodawania liczb 10011012 i 110012 w systemie binarnym?

W systemie Windows 7 narzędzie linii poleceń Cipher.exe jest wykorzystywane do

Która z ról w systemie Windows Server umożliwia m.in. zdalną, bezpieczną i uproszczoną instalację systemów operacyjnych Windows na komputerach w sieci?

Aby zwiększyć bezpieczeństwo prywatnych danych podczas przeglądania stron WWW, zaleca się dezaktywację w ustawieniach przeglądarki

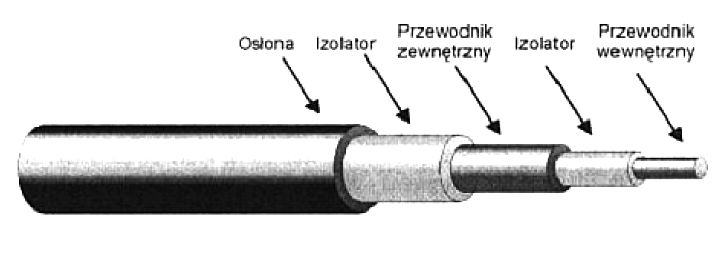

Na ilustracji pokazano przekrój kabla

Które z poniższych kont nie jest wbudowane w system Windows XP?

Polecenie df w systemie Linux umożliwia

Do weryfikacji integralności systemu plików w środowisku Linux trzeba zastosować polecenie

Składnikiem systemu Windows 10, który zapewnia ochronę użytkownikom przed zagrożeniami ze strony złośliwego oprogramowania, jest program

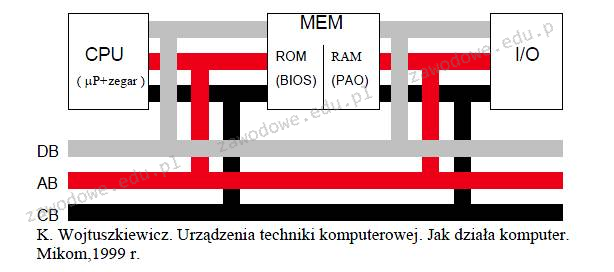

Który z komponentów komputera, gdy zasilanie jest wyłączone, zachowuje program inicjujący uruchamianie systemu operacyjnego?

Firma Dyn, której serwery DNS zostały zaatakowane, przyznała, że część tego ataku … miała miejsce z użyciem różnych urządzeń podłączonych do sieci. Ekosystem kamer, czujników i kontrolerów określany ogólnie jako 'Internet rzeczy' został wykorzystany przez cyberprzestępców jako botnet − sieć maszyn-zombie. Jakiego rodzaju atak jest opisany w tym cytacie?

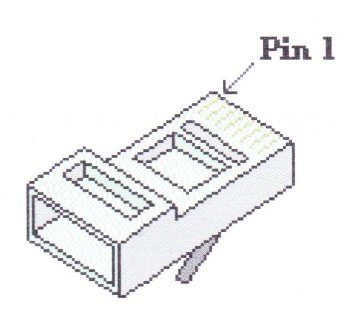

Jak wygląda układ przewodów w złączu RJ45 zgodnie z kolejnością połączeń T568A?

Do czego służy program firewall?

Wartość liczby dziesiętnej 128(d) w systemie heksadecymalnym wyniesie

Który standard Ethernet określa Gigabit Ethernet dla okablowania UTP?

W systemie oktalnym liczba heksadecymalna 1E2F16 ma zapis w postaci

Ile sieci obejmują komputery z adresami IP i maskami sieci wskazanymi w tabeli?

Jaka jest prędkość przesyłania danych w standardzie 1000Base-T?

Po włączeniu komputera wyświetlił się komunikat: "non-system disk or disk error. Replace and strike any key when ready". Jakie mogą być przyczyny?

Symbol zaprezentowany powyżej, używany w dokumentacji technicznej, wskazuje na

Jak nazywa się pamięć podręczna?

Aby przeprowadzić aktualizację zainstalowanego systemu operacyjnego Linux Ubuntu, należy wykorzystać komendę

Urządzeniem, które chroni przed różnorodnymi atakami sieciowymi oraz może wykonywać dodatkowe zadania, takie jak szyfrowanie przesyłanych informacji lub automatyczne informowanie administratora o próbie włamania, jest

Przed rozpoczęciem instalacji sterownika dla urządzenia peryferyjnego system Windows powinien weryfikować, czy dany sterownik ma podpis

Uszkodzenie mechaniczne dysku twardego w komputerze stacjonarnym może być spowodowane

Zamiana baterii jest jedną z czynności związanych z użytkowaniem

W jakiej topologii sieci fizycznej każdy komputer jest połączony z dokładnie dwoma sąsiadującymi komputerami, bez użycia dodatkowych urządzeń aktywnych?

W jakim systemie występuje jądro hybrydowe (kernel)?

W tabeli zaprezentowano specyfikacje czterech twardych dysków. Dysk, który oferuje najwyższą średnią prędkość odczytu danych, to

| Pojemność | 320 GB | 320 GB | 320 GB | 320 GB |

| Liczba talerzy | 2 | 3 | 2 | 2 |

| Liczba głowic | 4 | 6 | 4 | 4 |

| Prędkość obrotowa | 7200 obr./min | 7200 obr./min | 7200 obr./min | 7200 obr./min |

| Pamięć podręczna | 16 MB | 16 MB | 16 MB | 16 MB |

| Czas dostępu | 8.3 ms | 8.9 ms | 8.5 ms | 8.6 ms |

| Interfejs | SATA II | SATA II | SATA II | SATA II |

| Obsługa NCQ | TAK | NIE | TAK | TAK |

| Dysk | A. | B. | C. | D. |

W standardzie IEEE 802.3af metoda zasilania różnych urządzeń sieciowych została określona przez technologię

Który z wymienionych adresów należy do klasy C?

Proces aktualizacji systemów operacyjnych ma na celu przede wszystkim

Systemy operacyjne należące do rodziny Linux są dystrybuowane na mocy licencji

Aby osiągnąć prędkość przesyłania danych 100 Mbps w sieci lokalnej, wykorzystano karty sieciowe działające w standardzie Fast Ethernet, kabel typu UTP o odpowiedniej kategorii oraz przełącznik (switch) zgodny z tym standardem. Taka sieć jest skonstruowana w topologii

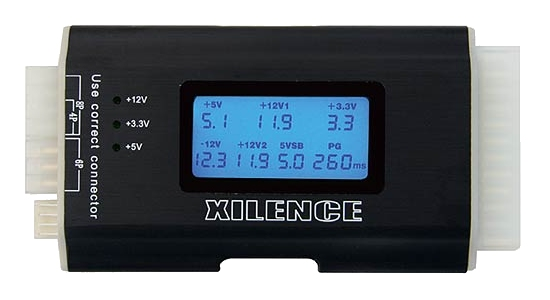

Przy użyciu urządzenia przedstawionego na ilustracji można sprawdzić działanie