Pytanie 1

Aby monitorować przesył danych w sieci komputerowej, należy wykorzystać program klasy

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Aby monitorować przesył danych w sieci komputerowej, należy wykorzystać program klasy

Użytkownicy sieci WiFi zauważyli problemy oraz częste zrywanie połączenia z internetem. Co może być przyczyną tej sytuacji?

Jakie urządzenie jest przedstawione na rysunku?

Obudowa oraz wyświetlacz drukarki fotograficznej są bardzo zabrudzone. W celu ich oczyszczenia, należy zastosować

Urządzenie pokazane na ilustracji jest przeznaczone do

Okablowanie pionowe w sieci strukturalnej łączy jakie elementy?

Który z protokołów należy do warstwy transportowej, działa bez nawiązywania połączenia i nie posiada mechanizmów weryfikujących poprawność dostarczania danych?

W tabeli z ofertą usług komputerowych znajdują się poniższe informacje. Jaki będzie koszt dojazdu serwisanta do klienta, który mieszka poza miastem, w odległości 15 km od biura firmy?

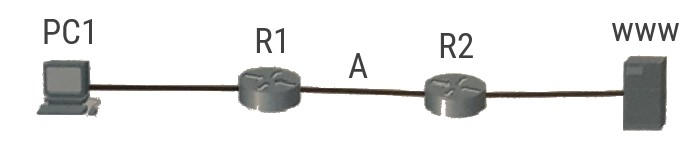

Ramka danych przesyłanych z komputera PC1 do serwera www znajduje się pomiędzy ruterem R1 a ruterem R2 (punkt A). Jakie adresy są w niej zawarte?

Oprogramowanie komputerowe, które można używać bezpłatnie i bez czasowych ograniczeń, jest udostępniane na mocy licencji typu

W systemie Linux do obserwacji aktywnych procesów wykorzystuje się polecenie

Wykonane polecenia, uruchomione w interfejsie CLI rutera marki CISCO, spowodują ```Router#configure terminal Router(config)#interface FastEthernet 0/0 Router(config-if)#ip address 10.0.0.1 255.255.255.0 Router(config-if)#ip nat inside```

Jakie polecenie trzeba wydać w systemie Windows 7, aby uruchomić program Zapora systemu Windows z zabezpieczeniami zaawansowanymi bezpośrednio z wiersza poleceń?

Sprzęt, na którym można skonfigurować sieć VLAN, to

Jakie polecenie w systemie Linux służy do przypisania adresu IP oraz maski podsieci dla interfejsu eth0?

Do obserwacji stanu urządzeń w sieci wykorzystywane jest oprogramowanie operujące na podstawie protokołu

Wskaż porty płyty głównej przedstawione na ilustracji.

Administrator pragnie udostępnić w sieci folder c:\instrukcje tylko trzem użytkownikom z grupy Serwisanci. Jakie działanie powinien podjąć?

W architekturze sieci lokalnych opartej na modelu klient-serwer

Wtyczka zaprezentowana na fotografii stanowi element obwodu elektrycznego zasilającego

Na zdjęciu przedstawiono

RAMDAC konwerter przekształca sygnał

Aby zobaczyć datę w systemie Linux, można skorzystać z komendy

Który z podanych adresów IP należy do klasy A?

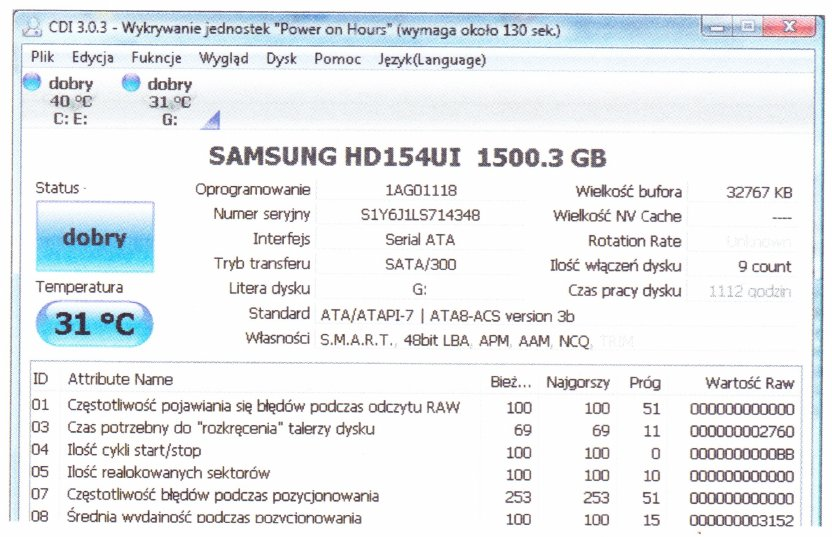

System S.M.A.R.T. jest wykorzystywany do nadzorowania działania oraz identyfikacji usterek

Na ilustracji zaprezentowano system monitorujący

GRUB, LILO, NTLDR to

Jednym z czynników, dla których zapis na dysku SSD jest szybszy niż na dysku HDD, jest

Jakiego parametru w poleceniu ping należy użyć, aby uzyskać rezultat pokazany na zrzucie ekranu?

Aby zrealizować iloczyn logiczny z uwzględnieniem negacji, jaki funktor powinno się zastosować?

Proces zapisu na nośnikach BD-R realizowany jest przy użyciu

Określenie najbardziej efektywnej trasy dla połączenia w sieci to

Który protokół jest odpowiedzialny za przekształcanie adresów IP na adresy MAC w kontroli dostępu do nośnika?

Które medium transmisyjne charakteryzuje się najmniejszym ryzykiem narażenia na zakłócenia elektromagnetyczne przesyłanego sygnału?

Który z protokołów umożliwia szyfrowane połączenia?

Który z wymienionych protokołów przekształca 48-bitowy adres MAC na 32-bitowy adres IP?

Złącze IrDA służy do bezprzewodowej komunikacji i jest

Komputer zainstalowany w domenie Active Directory nie jest w stanie nawiązać połączenia z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie stworzony na tym urządzeniu?

Medium transmisyjne oznaczone symbolem S/FTP to skrętka

W IPv6 odpowiednikiem adresu pętli zwrotnej jest adres