Pytanie 1

Zgłoszona awaria ekranu laptopa może być wynikiem

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Zgłoszona awaria ekranu laptopa może być wynikiem

Podstawowym warunkiem archiwizacji danych jest

Narzędzie zaprezentowane na rysunku jest wykorzystywane do przeprowadzania testów

Protokół, który pozwala urządzeniom na uzyskanie od serwera informacji konfiguracyjnych, takich jak adres IP bramy sieciowej, to

Jakie będzie całkowite koszty materiałów potrzebnych do zbudowania sieci lokalnej dla 6 komputerów, jeśli do realizacji sieci wymagane są 100 m kabla UTP kat. 5e oraz 20 m kanału instalacyjnego? Ceny komponentów sieci zostały przedstawione w tabeli

| Elementy sieci | j.m. | cena brutto |

|---|---|---|

| Kabel UTP kat. 5e | m | 1,00 zł |

| Kanał instalacyjny | m | 8,00 zł |

| Gniazdo komputerowe | szt. | 5,00 zł |

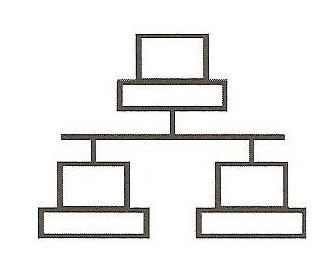

Na rysunku można zobaczyć schemat topologii fizycznej, która jest kombinacją topologii

W systemie Linux do obsługi tablic partycji można zastosować komendę

Który z portów znajdujących się na tylnej części komputera jest oznaczony podanym symbolem?

Jakie złącze na tylnym panelu komputera jest przedstawione przez podany symbol graficzny?

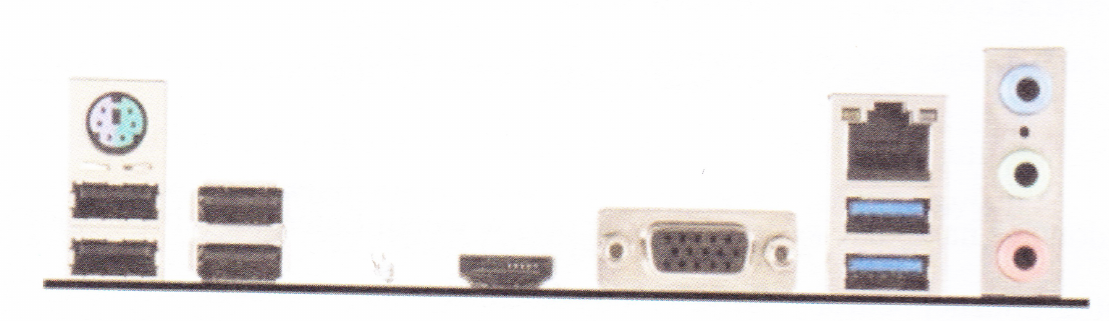

Na zdjęciu pokazano złącza

Awaria klawiatury może być spowodowana przez uszkodzenie

Jednym z czynników, dla których zapis na dysku SSD jest szybszy niż na dysku HDD, jest

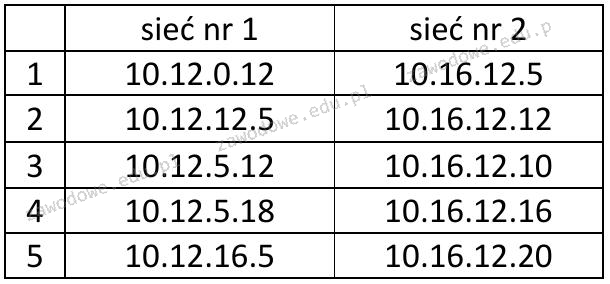

Jaką maskę podsieci należy wybrać dla sieci numer 1 oraz sieci numer 2, aby urządzenia z podanymi adresami mogły komunikować się w swoich podsieciach?

Aby uporządkować dane pliku na dysku twardym, zapisane w klastrach, które nie sąsiadują ze sobą, tak aby znajdowały się w sąsiadujących klastrach, należy przeprowadzić

Administrator sieci komputerowej z adresem 192.168.1.0/24 podzielił ją na 8 równych podsieci. Ile adresów hostów będzie dostępnych w każdej z nich?

Jakie polecenie w systemie Windows powinno być użyte do sprawdzania aktywnych połączeń karty sieciowej w komputerze?

Jakie napięcie zasilające mogą mieć urządzenia wykorzystujące port USB 2.0?

Użycie polecenia net accounts w Wierszu poleceń systemu Windows, które ustawia maksymalny czas ważności hasła, wymaga zastosowania opcji

Który z komponentów nie jest zgodny z płytą główną MSI A320M Pro-VD-S socket AM4, 1 x PCI-Ex16, 2 x PCI-Ex1, 4 x SATA III, 2 x DDR4- maks. 32 GB, 1 x D-SUB, 1x DVI-D, ATX?

Jaką wartość dziesiętną ma liczba 11110101(U2)?

Która z usług umożliwia rejestrowanie oraz identyfikowanie nazw NetBIOS jako adresów IP wykorzystywanych w sieci?

Jakie polecenie należy użyć w systemie Windows, aby przeprowadzić śledzenie trasy pakietów do serwera internetowego?

W usłudze, jaką funkcję pełni protokół RDP?

Jak można zwolnić miejsce na dysku, nie tracąc przy tym danych?

Jakie urządzenie ilustruje ten rysunek?

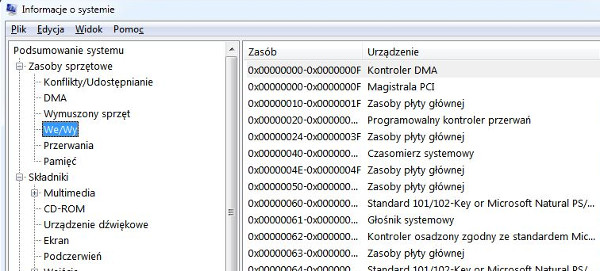

W jakim systemie numerycznym przedstawione są zakresy We/Wy na ilustracji?

Jaki rodzaj kabla powinien być użyty do podłączenia komputera w miejscu, gdzie występują zakłócenia elektromagnetyczne?

Jaką liczbę adresów IP należy wykorzystać, aby 4 komputery podłączone do switcha mogły się swobodnie komunikować?

Osoba korzystająca z komputera publikuje w sieci Internet pliki, które posiada. Prawa autorskie zostaną złamane, gdy udostępni

Gdy użytkownik wpisuje w przeglądarkę internetową adres www.egzamin.pl, nie ma możliwości otwarcia strony WWW, natomiast wprowadzenie adresu 211.0.12.41 umożliwia dostęp do niej. Problem ten spowodowany jest brakiem skonfigurowanego serwera

Główną metodą ochrony sieci komputerowej przed zewnętrznymi atakami jest wykorzystanie

Wyższą efektywność aplikacji multimedialnych w systemach z rodziny Windows zapewnia technologia

Zidentyfikuj interfejsy znajdujące się na panelu tylnym płyty głównej:

Jakie złącze powinna mieć karta graficzna, aby mogła być bezpośrednio podłączona do telewizora LCD, który ma tylko analogowe złącze do komputera?

Rozmiar plamki na monitorze LCD wynosi

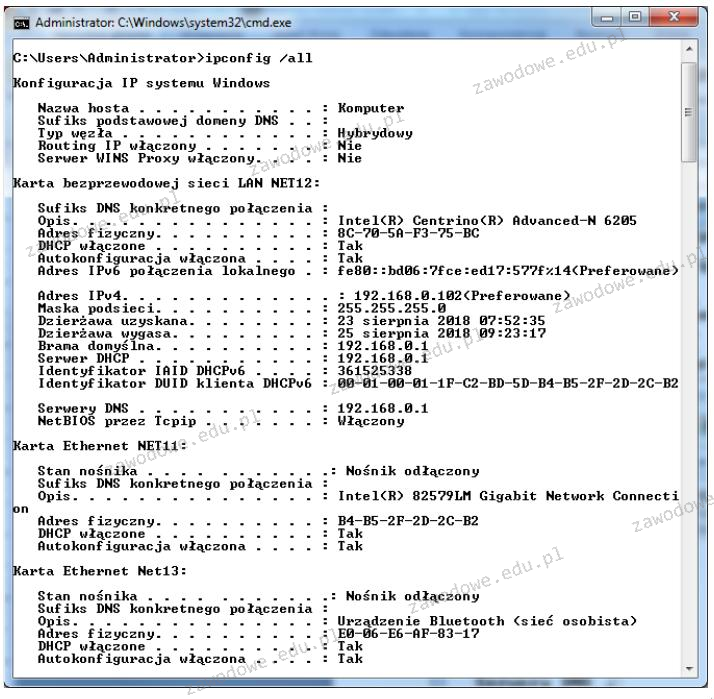

Analizując przedstawione wyniki konfiguracji zainstalowanych kart sieciowych w komputerze, można zauważyć, że

Jakim standardem posługuje się komunikacja między skanerem a aplikacją graficzną?

Awaria drukarki igłowej może być spowodowana uszkodzeniem

Która edycja systemu operacyjnego Windows Server 2008 charakteryzuje się najuboższym interfejsem graficznym?

Które z poniższych stwierdzeń odnosi się do sieci P2P - peer to peer?