Pytanie 1

Która z usług pozwala na zdalne zainstalowanie systemu operacyjnego?

Wynik: 13/40 punktów (32,5%)

Wymagane minimum: 20 punktów (50%)

Która z usług pozwala na zdalne zainstalowanie systemu operacyjnego?

Jaką maksymalną liczbę podstawowych partycji na dysku twardym z tablicą MBR można utworzyć za pomocą narzędzia Zarządzanie dyskami dostępnego w systemie Windows?

W dokumentacji technicznej procesora znajdującego się na płycie głównej komputera, jaką jednostkę miary stosuje się do określenia szybkości zegara?

Cienki klient (thin client) to?

Tworzenie zaszyfrowanych połączeń pomiędzy hostami przez publiczną sieć Internet, wykorzystywane w rozwiązaniach VPN (Virtual Private Network), to

Jakie polecenie pozwala na uzyskanie informacji o bieżących połączeniach TCP oraz o portach źródłowych i docelowych?

Jakie korzyści płyną z zastosowania systemu plików NTFS?

Okablowanie pionowe w systemie strukturalnym łączy się

Wskaź na błędny układ dysku z użyciem tablicy partycji MBR?

Jakie polecenie w systemie Linux jest używane do sprawdzania wielkości katalogu?

Narzędzie diagnostyczne tracert służy do ustalania

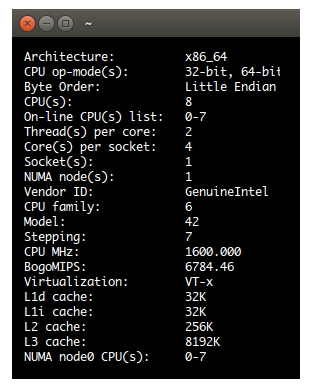

Diagnostykę systemu Linux można przeprowadzić używając polecenia

W systemie Linux do obsługi tablic partycji można zastosować komendę

Który z wymienionych komponentów jest częścią mechanizmu drukarki igłowej?

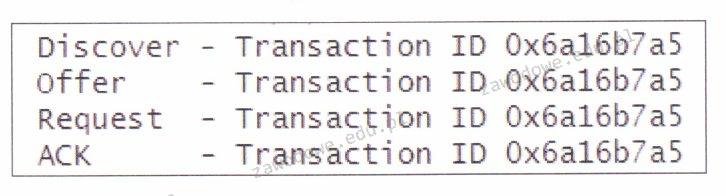

Na ilustracji przedstawiono część procesu komunikacji z serwerem, która została przechwycona przez aplikację Wireshark. Jaki to serwer?

Aby oddzielić komputery pracujące w sieci z tym samym adresem IPv4, które są podłączone do przełącznika zarządzalnego, należy przypisać

Włączenie systemu Windows w trybie debugowania umożliwia

Wskaż technologię stosowaną do zapewnienia dostępu do Internetu w połączeniu z usługą telewizji kablowej, w której światłowód oraz kabel koncentryczny pełnią rolę medium transmisyjnego

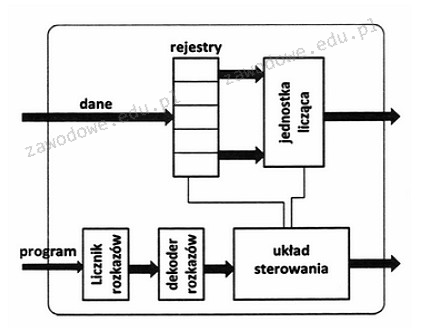

Na schemacie procesora rejestry mają za zadanie przechowywać adres do

Jaka liczba hostów może być podłączona w sieci o adresie 192.168.1.128/29?

Do konwersji kodu źródłowego na program wykonywalny używany jest

Informacje ogólne na temat zdarzeń systemowych w systemie Linux są zapisywane w

Jakie narzędzie służy do obserwacji zdarzeń w systemie Windows?

Jaką wartość liczbową ma BACA zapisaną w systemie heksadecymalnym?

Jakie urządzenie powinno zostać użyte do segmentacji domeny rozgłoszeniowej?

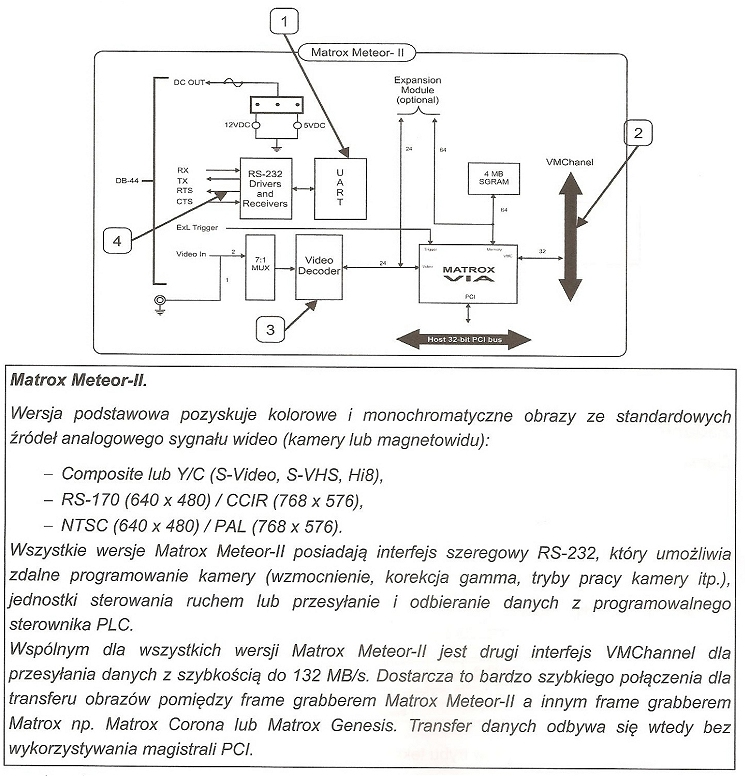

Który z elementów oznaczonych numerami od 1 do 4, ukazanych na schemacie blokowym frame grabbera oraz opisanych w fragmencie dokumentacji technicznej, jest odpowiedzialny za wymianę danych z innymi urządzeniami przetwarzającymi obraz wideo, unikając zbędnego obciążenia magistrali PCI?

Jakie urządzenie NIE powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

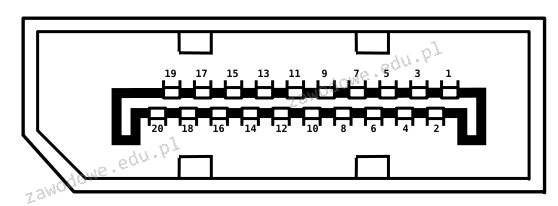

Na ilustracji pokazano złącze:

Aby w systemie Linux wykonać kopię zapasową określonych plików, należy wprowadzić w terminalu polecenie programu

Jakie elementy wspierają okablowanie pionowe w sieci LAN?

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

Sieć komputerowa, która obejmuje wyłącznie urządzenia jednej organizacji, w której dostępne są usługi realizowane przez serwery w sieci LAN, takie jak strony WWW czy poczta elektroniczna to

Który z standardów implementacji sieci Ethernet określa sieć opartą na kablu koncentrycznym, gdzie długość segmentu nie może przekraczać 185 m?

Elementem, który umożliwia wymianę informacji pomiędzy procesorem a magistralą PCI-E, jest

Protokół, który zajmuje się identyfikowaniem i usuwaniem kolizji w sieciach Ethernet, to

Podstawowym celem użycia przełącznika /renew w poleceniu ipconfig w systemie Windows jest

Aby przetestować funkcjonowanie serwera DNS w systemach Windows Server, można skorzystać z narzędzia nslookup. Jeśli w poleceniu podamy nazwę komputera, np. nslookup host.domena.com, to dojdzie do weryfikacji

Zgodnie z normą PN-EN 50174, okablowanie poziome w systemie okablowania strukturalnego to segment okablowania pomiędzy

Po wydaniu polecenia route skonfigurowano ```route add 192.168.35.0 MASK 255.255.255.0 192.168.0.2```

Który typ rekordu w bazie DNS (Domain Name System) umożliwia ustalenie aliasu dla rekordu A?