Pytanie 1

Który zakres adresów pozwala na komunikację multicast w sieciach z użyciem adresacji IPv6?

Wynik: 1/40 punktów (2,5%)

Wymagane minimum: 20 punktów (50%)

Który zakres adresów pozwala na komunikację multicast w sieciach z użyciem adresacji IPv6?

Jaki protokół jest stosowany do przesyłania danych w warstwie transportowej modelu ISO/OSI?

Brak odpowiedzi na to pytanie.

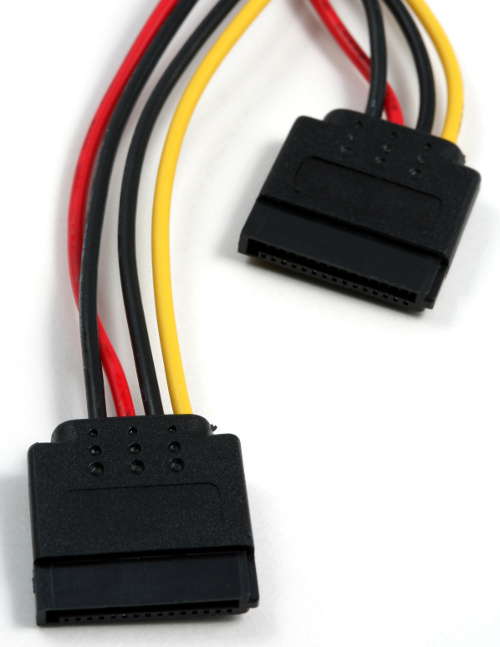

Na przedstawionym zdjęciu złącza pozwalają na

Brak odpowiedzi na to pytanie.

Jakie polecenie jest używane do ustawienia konfiguracji interfejsu sieciowego w systemie Linux?

Brak odpowiedzi na to pytanie.

Na ilustracji przedstawiono końcówkę wkrętaka typu

Brak odpowiedzi na to pytanie.

Który z standardów korzysta z częstotliwości 5 GHz?

Brak odpowiedzi na to pytanie.

Podaj domyślny port używany do przesyłania poleceń w serwerze FTP

Brak odpowiedzi na to pytanie.

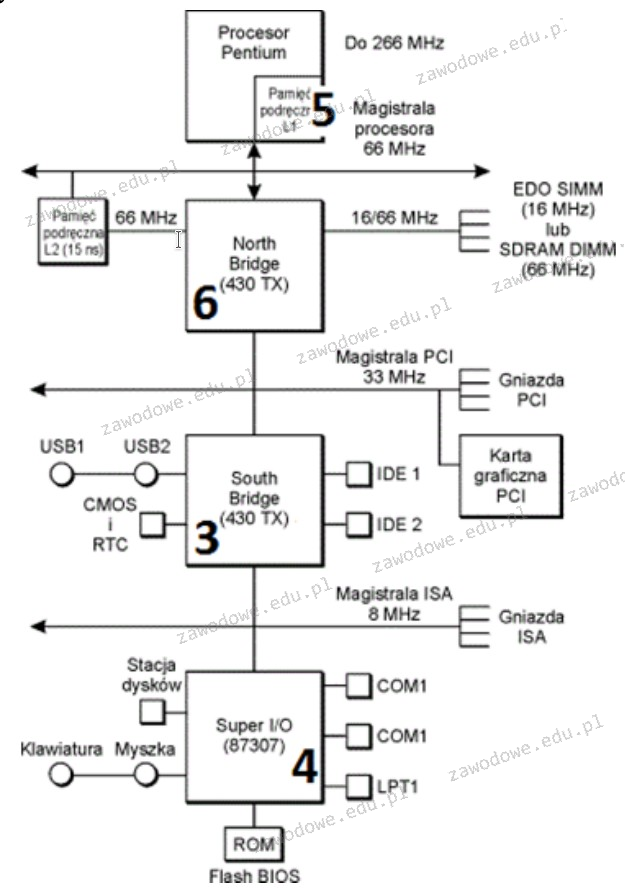

Część płyty głównej, która odpowiada za transmisję danych pomiędzy mikroprocesorem a pamięcią operacyjną RAM oraz magistralą karty graficznej, jest oznaczona na rysunku numerem

Brak odpowiedzi na to pytanie.

W biurze rachunkowym znajduje się sześć komputerów w jednym pomieszczeniu, połączonych kablem UTP Cat 5e z koncentratorem. Pracownicy korzystający z tych komputerów muszą mieć możliwość drukowania bardzo dużej ilości dokumentów monochromatycznych (powyżej 5 tys. stron miesięcznie). Aby zminimalizować koszty zakupu i eksploatacji sprzętu, najlepszym wyborem będzie:

Brak odpowiedzi na to pytanie.

Wykonanie polecenia net use Z:192.168.20.2data /delete spowoduje?

Brak odpowiedzi na to pytanie.

Protokół, który pozwala na bezpieczną, zdalną obsługę serwera, to

Brak odpowiedzi na to pytanie.

Adres IP (ang. Internet Protocol Address) to

Brak odpowiedzi na to pytanie.

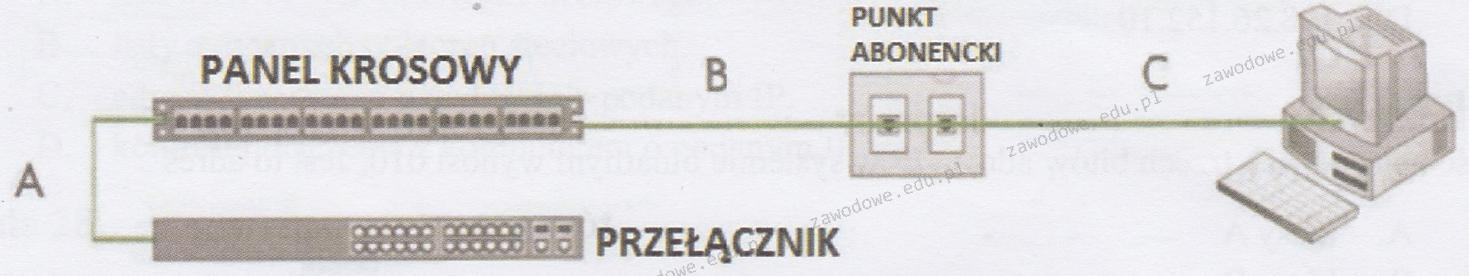

Jakie urządzenie jest przedstawione na rysunku?

Brak odpowiedzi na to pytanie.

Jaką szerokość ma magistrala pamięci DDR SDRAM?

Brak odpowiedzi na to pytanie.

Jakim protokołem jest realizowana kontrola poprawności transmisji danych w sieciach Ethernet?

Brak odpowiedzi na to pytanie.

Każdorazowo automatycznie szyfrowany staje się plik, który został zaszyfrowany przez użytkownika za pomocą systemu NTFS 5.0, w momencie

Brak odpowiedzi na to pytanie.

Jaki jest poprawny adres podsieci po odjęciu 4 bitów od części hosta w adresie klasowym 192.168.1.0?

Brak odpowiedzi na to pytanie.

Nie jest możliwe tworzenie okresowych kopii zapasowych z dysku serwera na przenośnych nośnikach typu

Brak odpowiedzi na to pytanie.

Jak będzie wyglądać liczba 29A16 w systemie binarnym?

Brak odpowiedzi na to pytanie.

Symbol przedstawiony na ilustracji wskazuje na produkt

Brak odpowiedzi na to pytanie.

Jakie urządzenie powinno być wykorzystane do pomiaru mapy połączeń w okablowaniu strukturalnym sieci lokalnej?

Brak odpowiedzi na to pytanie.

Aby przywrócić dane, które zostały usunięte za pomocą kombinacji klawiszy Shift + Delete, co należy zrobić?

Brak odpowiedzi na to pytanie.

W jakiej technologii produkcji projektorów stosowany jest system mikroskopijnych luster, przy czym każde z nich odpowiada jednemu pikselowi wyświetlanego obrazu?

Brak odpowiedzi na to pytanie.

Aby utworzyć programową macierz RAID-1, potrzebne jest minimum

Brak odpowiedzi na to pytanie.

Ile pinów znajduje się w wtyczce SATA?

Brak odpowiedzi na to pytanie.

Wykonanie komendy perfmon w konsoli systemu Windows spowoduje

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Linux umożliwia wyświetlenie identyfikatora użytkownika?

Brak odpowiedzi na to pytanie.

Zestaw dodatkowy, który zawiera strzykawkę z cieczą, igłę oraz rękawice ochronne, jest przeznaczony do napełniania pojemników z medium drukującym w drukarkach

Brak odpowiedzi na to pytanie.

Które z kont nie jest standardowym w Windows XP?

Brak odpowiedzi na to pytanie.

Tusz żelowy wykorzystywany jest w drukarkach

Brak odpowiedzi na to pytanie.

W architekturze sieci lokalnych opartej na modelu klient - serwer

Brak odpowiedzi na to pytanie.

Industry Standard Architecture to standard magistrali, który określa, że szerokość szyny danych wynosi:

Brak odpowiedzi na to pytanie.

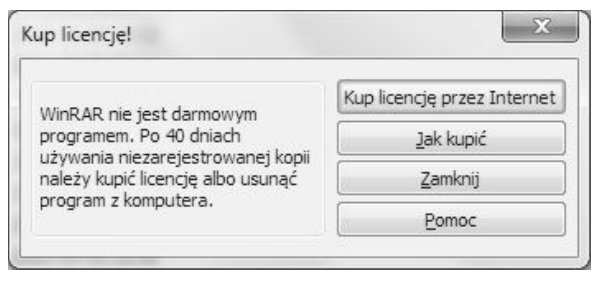

Program WinRAR pokazał okno informacyjne widoczne na ilustracji. Jakiego rodzaju licencją posługiwał się do tej pory użytkownik?

Brak odpowiedzi na to pytanie.

Jakie liczby należy wprowadzić na klawiaturze telefonu podłączonego do bramki VoIP po wcześniejszym wpisaniu *** w celu ustawienia adresu bramy domyślnej sieci?

Brak odpowiedzi na to pytanie.

Jakie parametry otrzyma interfejs sieciowy eth0 po wykonaniu poniższych poleceń w systemie Linux?

Brak odpowiedzi na to pytanie.

Aby zorganizować pliki na dysku w celu poprawy wydajności systemu, należy:

Brak odpowiedzi na to pytanie.

Po zainstalowaniu z domyślnymi uprawnieniami, system Windows XP nie obsługuje formatu systemu plików

Brak odpowiedzi na to pytanie.

Aby zwiększyć lub zmniejszyć wielkość ikony na pulpicie, należy obracać kółkiem myszy, trzymając jednocześnie klawisz:

Brak odpowiedzi na to pytanie.

W jakim trybie pracy znajduje się system Linux, kiedy osiągalny jest tylko minimalny zestaw funkcji systemowych, często używany do napraw?

Brak odpowiedzi na to pytanie.

Według normy PN-EN 50174 maksymalna całkowita długość kabla połączeniowego między punktem abonenckim a komputerem oraz kabla krosowniczego A+C) wynosi

Brak odpowiedzi na to pytanie.