Pytanie 1

W jakiej sytuacji należy umieścić poszkodowanego w bezpiecznej pozycji bocznej?

Wynik: 36/40 punktów (90,0%)

Wymagane minimum: 20 punktów (50%)

W jakiej sytuacji należy umieścić poszkodowanego w bezpiecznej pozycji bocznej?

W jakim przypadku algorytm sortowania bąbelkowego osiąga najlepszą wydajność?

Jakie wartości jest w stanie przechować zmienna o typie logicznym?

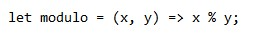

Fragment kodu w języku JavaScript to

Jakie są kluczowe etapy realizacji projektu programistycznego?

Jaki język programowania został stworzony z myślą o tworzeniu aplikacji na system Android?

Jaką wartość dziesiętną reprezentuje liczba binarna 1010?

Jakie narzędzie wspiera tworzenie aplikacji desktopowych?

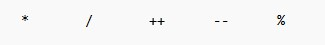

Zestaw operatorów, który został przedstawiony, należy do kategorii operatorów

Jedną z zasad standardu WCAG 2.0 jest

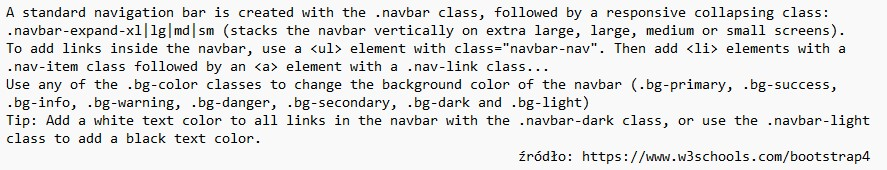

Zgodnie z dokumentacją dotyczącą menu Navbar z biblioteki Bootstrap 4, w celu stworzenia menu należy zdefiniować listę

Jak określa się proces transferu danych z lokalnego komputera na serwer?

Która zasada zwiększa bezpieczeństwo w sieci?

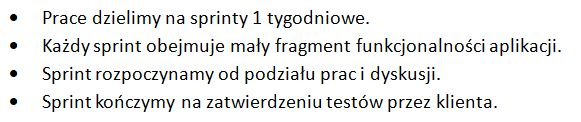

Metodyka zwinna (ang. agile) opiera się na

Aplikacje webowe stworzone z użyciem frameworka Angular lub biblioteki React, działające na standardowych portach, można uruchomić na lokalnym serwerze, wpisując w przeglądarkę

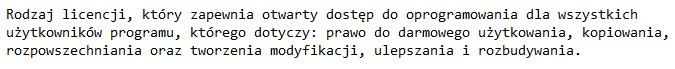

Zawarty w ramce opis licencji sugeruje, że mamy do czynienia z licencją

Jakie jest fundamentalne zagadnienie w projektowaniu aplikacji w architekturze klient-serwer?

Który z języków programowania jest powszechnie stosowany do tworzenia interfejsów użytkownika przy użyciu XAML?

Którą funkcję w C++ można zastosować do dynamicznego przydzielania pamięci dla tablicy?

Który z przedstawionych poniżej przykładów ilustruje prawidłową deklarację zmiennej typu całkowitego w języku C++?

W przedsiębiorstwie IT obowiązują określone zasady dotyczące zarządzania projektami, co wskazuje, że firma wykorzystuje model zarządzania

Czym jest ochrona własności intelektualnej?

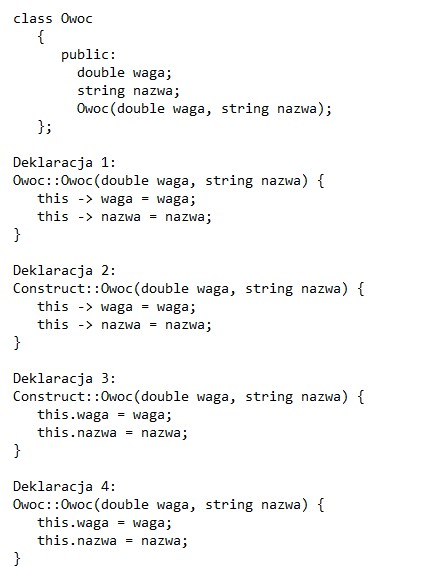

Definicja konstruktora dla zaprezentowanej klasy w języku C++ może być sformułowana jak w

Jakie narzędzie można wykorzystać do tworzenia aplikacji mobilnych typu cross-platform w C#?

Który z wymienionych elementów można zdefiniować jako psychofizyczny?

Co to jest dokumentacja instruktażowa programu?

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

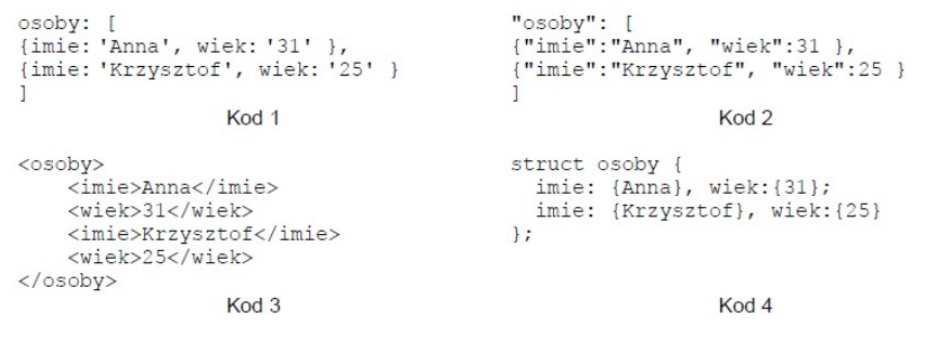

Wskaż poprawny pod względem składniowym kod dla formatu JSON, który jest używany do wymiany danych między backendem a frontendem aplikacji.

Z jakiej kolekcji powinno się korzystać, aby przechowywać informacje związane z elementem interfejsu użytkownika w taki sposób, aby ten element był informowany przez kolekcję o dodaniu, usunięciu lub zmianie jej zawartości?

Wzorzec projektowy "Metoda szablonowa" (Template method) stosuje się do:

Jakie pola powinny być umieszczone w klasie nadrzędnej w strukturze dziedziczenia?

Jakie jest podstawowe zadanie firewalla w systemie komputerowym?

Który z wymienionych parametrów określa prędkość procesora?

Jakiego typu testy są stosowane do sprawdzania funkcjonalności prototypu interfejsu?

Jakiego typu funkcja jest tworzona poza klasą, ale ma dostęp do jej prywatnych i chronionych elementów?

Programista tworzy system zarządzania buforem drukowania dokumentów. Najnowsze zlecenie drukowania dodawane jest na koniec kolejki, a najstarsze z nich są przekazywane do drukarki. Jaką strukturę danych najłatwiej zastosować w tej sytuacji?

Jakie jest przeznaczenie dokumentacji wdrożeniowej?

Do implementacji w aplikacji jednokierunkowej funkcji skrótu, zwanej funkcją haszującą, można wykorzystać algorytm

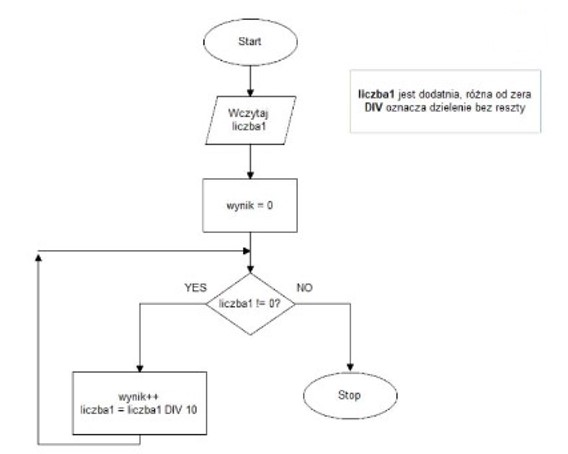

Jakie obliczenia można wykonać za pomocą poniższego algorytmu, który operuje na dodatnich liczbach całkowitych?

Programista aplikacji mobilnych pragnie zmienić swoją ścieżkę kariery na Full-Stack Developera. Wskaż kurs, który powinien wybrać, żeby to osiągnąć?