Pytanie 1

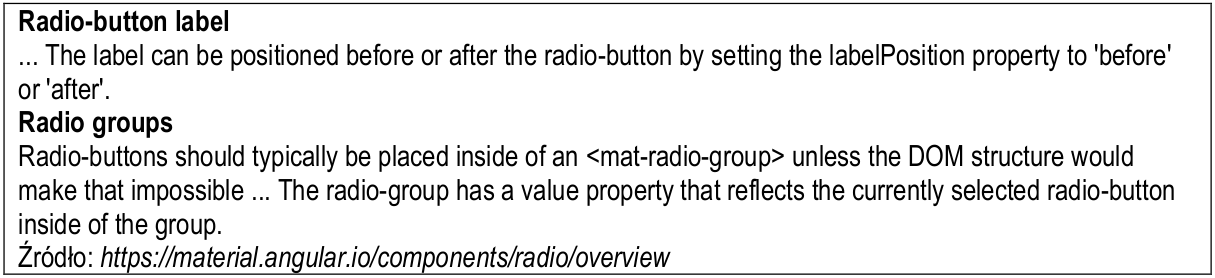

Która z właściwości przycisków typu Radio-button opisanych w przedstawionym fragmencie dokumentacji jest poprawna?

Wynik: 39/40 punktów (97,5%)

Wymagane minimum: 20 punktów (50%)

Która z właściwości przycisków typu Radio-button opisanych w przedstawionym fragmencie dokumentacji jest poprawna?

W jakiej okoliczności należy umieścić poszkodowanego w pozycji bezpiecznej?

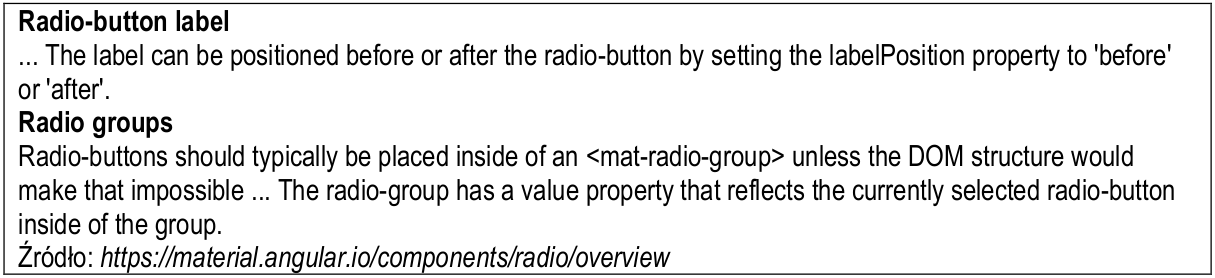

W programie desktopowym stworzono rozwijaną listę oraz przypisano cztery funkcje do obsługi zdarzeń tej kontrolki. Jaki komunikat pojawi się po dokonaniu wyboru w tej liście?

Który z poniższych przypadków stanowi test niefunkcjonalny?

Zajmując się pracą w zespole oraz dbając o jego efektywne funkcjonowanie, nie powinniśmy

Które z wymienionych stanowi przykład zagrożenia fizycznego w miejscu pracy?

Wynikiem wykonania poniższego fragmentu kodu jest wyświetlenie liczb z zakresu od 2 do 20, które są

Jakie działanie powinno się wykonać w pierwszym kroku, oceniając stan osoby poszkodowanej?

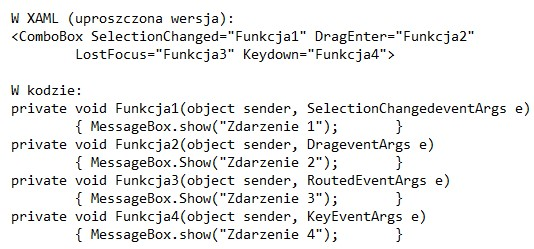

Na podstawie treści zawartej w ramce, określ, który z rysunków ilustruje element odpowiadający klasie Badge zdefiniowanej w bibliotece Bootstrap?

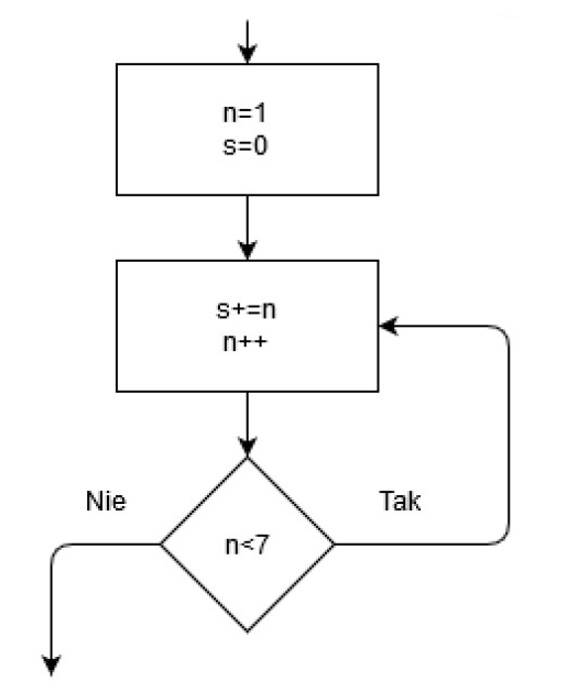

Na schemacie widoczny jest fragment diagramu blokowego pewnego algorytmu. Ile razy zostanie zweryfikowany warunek n<7?

W środowisku IDE przeznaczonym do tworzenia aplikacji okienkowych zdefiniowano okno Form1. Aby wprowadzić zmiany w ustawieniach, w kolejności: tytuł okna na górnym pasku, standardowy kursor na strzałkę oraz kolor tła okna, należy dostosować następujące pola w oknie Properties:

Jak wygląda kod uzupełnienia do dwóch dla liczby -5 w formacie binarnym przy użyciu 8 bitów?

Jakie oprogramowanie służy do monitorowania błędów oraz zarządzania projektami?

Jakie korzyści płyną z użycia pseudokodu przy tworzeniu algorytmu?

Jaką kategorię własności intelektualnej reprezentują znaki towarowe?

Jednym z kroków publikacji aplikacji mobilnej w Google Play są testy Beta, które charakteryzują się tym, że są:

Jakie aspekty powinny być brane pod uwagę przy tworzeniu zestawów danych?

Aby tworzyć aplikacje desktopowe w języku Java, można wybrać jedno z poniższych środowisk

Ile kilobajtów (KB) znajduje się w jednym megabajcie (MB)?

W jaki sposób można zmniejszyć liczbę danych zbieranych przez aplikacje mobilne?

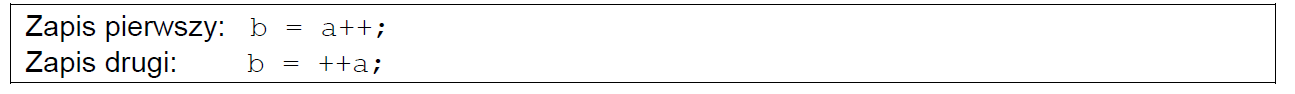

Wykorzystując jeden z dwóch zaprezentowanych sposobów inkrementacji w językach z rodziny C lub Java, można zauważyć, że

Jakie zastosowanie ma język Swift w zakresie aplikacji mobilnych?

Z analizy złożoności obliczeniowej algorytmów sortowania dla dużych zbiorów danych (powyżej 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania:

Jakie z wymienionych narzędzi jest szeroko stosowane do debugowania aplikacji internetowych?

Jakie znaczenie ma termin "przesłanianie metody" w kontekście programowania obiektowego?

Jaką funkcję pełnią mechanizmy ciasteczek w aplikacjach internetowych?

Który z wymienionych objawów może sugerować nagłe zagrożenie dla zdrowia?

Jaką rolę odgrywa destruktor w definicji klasy?

Jakie są typowe frameworki/biblioteki używane w aplikacjach webowych?

Jakie oznaczenie posiada norma krajowa w Polsce?

Który z wymienionych poniżej przykładów ilustruje prawidłowy szkielet zarządzania wyjątkami w języku C++?

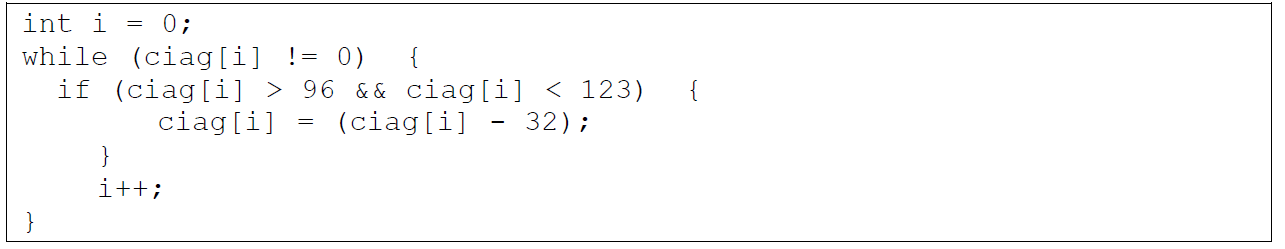

Pętla przedstawiona w zadaniu działa na zmiennej typu string o nazwie ciąg. Jej celem jest

Który z podanych terminów najlepiej odnosi się do składnika statycznego w klasie?

Który z poniższych opisów najlepiej charakteryzuje system informatyczny?

Jakie informacje można uzyskać na temat metod w klasie Point?

Jakie są różnice między procesem kompilacji a interpretacją kodu?

Która z metod zarządzania projektem jest oparta na przyrostach realizowanych w sposób iteracyjny?

W jakim przypadku należy umieścić poszkodowanego w pozycji bocznej bezpiecznej?

Do implementacji w aplikacji jednokierunkowej funkcji skrótu, zwanej funkcją haszującą, można wykorzystać algorytm

Jakie jest podstawowe działanie w ochronie miejsca zdarzenia?