Pytanie 1

W jakiej topologii sieci fizycznej każdy komputer jest połączony z dokładnie dwoma sąsiadującymi komputerami, bez użycia dodatkowych urządzeń aktywnych?

Wynik: 13/40 punktów (32,5%)

Wymagane minimum: 20 punktów (50%)

W jakiej topologii sieci fizycznej każdy komputer jest połączony z dokładnie dwoma sąsiadującymi komputerami, bez użycia dodatkowych urządzeń aktywnych?

Element na karcie graficznej, który ma za zadanie przekształcenie cyfrowego sygnału wytwarzanego przez kartę na analogowy sygnał, zdolny do wyświetlenia na monitorze to

Program, który nie jest przeznaczony do analizy stanu komputera to

Jakie zagrożenia eliminują programy antyspyware?

Polecenie to zostało wydane przez Administratora systemu operacyjnego w trakcie ręcznej konfiguracji sieciowego interfejsu. Wynikiem wykonania tego polecenia jest ```netsh interface ip set address name="Glowna" static 151.10.10.2 255.255.0.0 151.10.0.1```

Menedżer urządzeń w systemie Windows umożliwia identyfikację

Jaki adres IP w systemie dziesiętnym odpowiada adresowi IP 10101010.00001111.10100000.11111100 zapisanemu w systemie binarnym?

Co oznacza kod BREAK odczytany przez układ elektroniczny klawiatury?

W jakiej logicznej topologii funkcjonuje sieć Ethernet?

W systemie Linux program, który odpowiada aplikacji chkdsk z Windows, to

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

Jaki typ grupy jest automatycznie przypisany dla nowo tworzonej grupy w kontrolerze domeny systemu Windows Server?

Jakie są skutki działania poniższego polecenia ```netsh advfirewall firewall add rule name="Open" dir=in action=deny protocol=TCP localport=53```?

W dokumentacji technicznej procesora znajdującego się na płycie głównej komputera, jaką jednostkę miary stosuje się do określenia szybkości zegara?

Który z protokołów powinien być zastosowany do pobierania wiadomości e-mail z własnego serwera?

Błąd typu STOP Error (Blue Screen) w systemie Windows, który wiąże się z odniesieniem się systemu do niepoprawnych danych w pamięci RAM, to

Według normy PN-EN 50174 maksymalna długość trasy kabla poziomego kategorii 6 pomiędzy punktem abonenckim a punktem rozdzielczym w panelu krosowym wynosi

W skanerze z systemem CIS źródłem światła oświetlającym skanowany dokument jest

Jakie oznaczenie nosi wtyk powszechnie znany jako RJ45?

Wskaż standard protokołu wykorzystywanego do kablowego połączenia dwóch urządzeń

Urządzenie peryferyjne pokazane na ilustracji to skaner biometryczny, który do autoryzacji wykorzystuje

Na wyświetlaczu drukarki wyświetlił się komunikat "PAPER JAM". W celu usunięcia problemu, najpierw należy

Wykonanie polecenia perfmon w terminalu systemu Windows spowoduje

SuperPi to aplikacja używana do testowania

ACPI to interfejs, który umożliwia

Który typ drukarki powinien być wykorzystany w dziale sprzedaży hurtowni materiałów budowlanych do tworzenia faktur na papierze samokopiującym, aby uzyskać kopie wydruku?

Jakie urządzenie służy do połączenia 6 komputerów w ramach sieci lokalnej?

Wskaż symbol, który znajduje się na urządzeniach elektrycznych przeznaczonych do handlu w Unii Europejskiej?

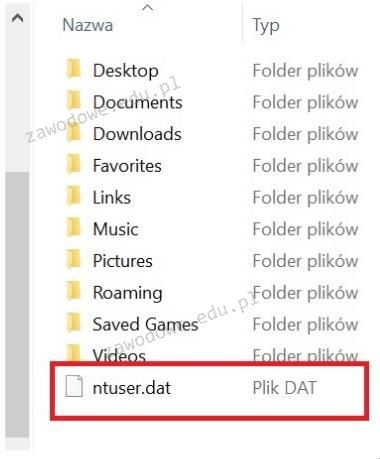

Aby zmienić profil na obowiązkowy, trzeba zmodyfikować rozszerzenie pliku ntuser.dat na

Co oznacza skrót WAN?

Miarą wyrażaną w decybelach, która określa różnicę pomiędzy mocą sygnału wysyłanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej, jest

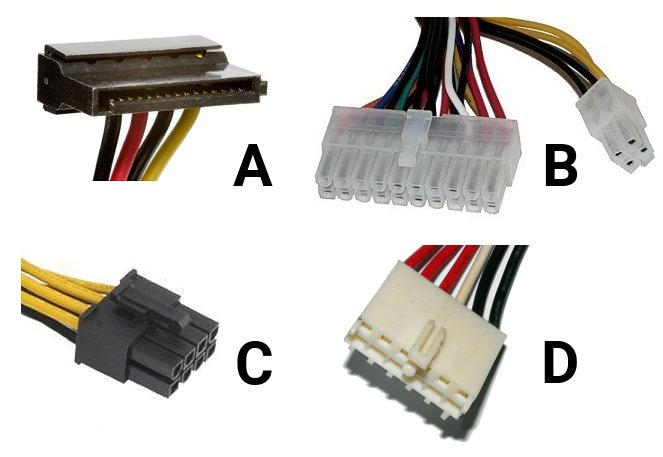

Wskaż rodzaj wtyczki zasilającej, którą należy podłączyć do napędu optycznego podczas montażu komputera.

Który z poniższych adresów IPv4 należy do klasy C?

System Windows 8, w którym wcześniej został utworzony punkt przywracania, doświadczył awarii. Jakie polecenie należy wydać, aby przywrócić ustawienia i pliki systemowe?

W wyniku wydania polecenia: net user w konsoli systemu Windows, pojawi się

Przy użyciu urządzenia zobrazowanego na rysunku możliwe jest sprawdzenie działania

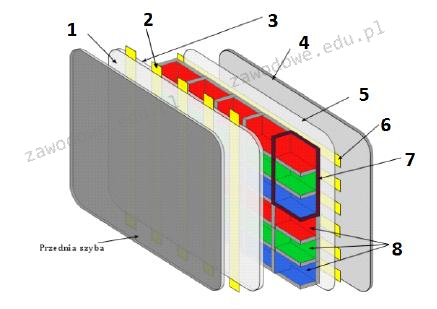

Na diagramie przedstawiającym zasadę funkcjonowania monitora plazmowego numer 6 zaznaczono

Która z usług umożliwia rejestrowanie oraz identyfikowanie nazw NetBIOS jako adresów IP wykorzystywanych w sieci?

Jak należy postąpić z wiadomością e-mail od nieznanej osoby, która zawiera podejrzany załącznik?

Na stabilność wyświetlanego obrazu w monitorach CRT istotny wpływ ma