Pytanie 1

W trakcie instalacji systemu Windows, zaraz po rozpoczęciu instalacji w trybie graficznym, istnieje możliwość otwarcia Wiersza poleceń (konsoli) za pomocą kombinacji klawiszy

Wynik: 3/40 punktów (7,5%)

Wymagane minimum: 20 punktów (50%)

W trakcie instalacji systemu Windows, zaraz po rozpoczęciu instalacji w trybie graficznym, istnieje możliwość otwarcia Wiersza poleceń (konsoli) za pomocą kombinacji klawiszy

Jakie liczby należy wprowadzić na klawiaturze telefonu podłączonego do bramki VoIP po wcześniejszym wpisaniu *** w celu ustawienia adresu bramy domyślnej sieci?

Jakie urządzenie powinno być użyte w sieci Ethernet, aby zredukować liczbę kolizji pakietów?

Zachowanie kopii często odwiedzanych witryn oraz zwiększenie ochrony przez filtrowanie pewnych treści witryn internetowych można osiągnąć dzięki

Znak przedstawiony na ilustracji, zgodny z normą Energy Star, wskazuje na urządzenie

Do czego służy program firewall?

Narzędzie, które chroni przed nieautoryzowanym dostępem do sieci lokalnej, to

Brak odpowiedzi na to pytanie.

Komunikat biosu POST od firmy Award o treści "Display switch is set incorrectly" sugeruje

Brak odpowiedzi na to pytanie.

Jaka usługa sieciowa domyślnie wykorzystuje port 53?

Brak odpowiedzi na to pytanie.

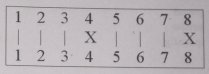

Jaki błąd w okablowaniu można dostrzec na ekranie testera, który pokazuje mapę połączeń żył kabla typu "skrętka"?

Brak odpowiedzi na to pytanie.

W systemie Windows Server, możliwość udostępnienia folderu jako zasobu sieciowego, który jest widoczny na stacji roboczej jako dysk oznaczony literą, można uzyskać poprzez realizację czynności

Brak odpowiedzi na to pytanie.

Jakiego rodzaju rekord jest automatycznie generowany w chwili zakupu strefy wyszukiwania do przodu w ustawieniach serwera DNS w systemach Windows Server?

Brak odpowiedzi na to pytanie.

Na ilustracji zaprezentowano strukturę topologiczną

Brak odpowiedzi na to pytanie.

Jaki skrót oznacza rodzaj licencji Microsoft dedykowanej dla szkół, uczelni, instytucji rządowych oraz dużych firm?

Brak odpowiedzi na to pytanie.

Do czego służy program CHKDSK?

Brak odpowiedzi na to pytanie.

Komputer jest połączony z myszą bezprzewodową, a kursor w trakcie używania nie porusza się płynnie, tylko "skacze" po ekranie. Możliwą przyczyną awarii urządzenia może być

Brak odpowiedzi na to pytanie.

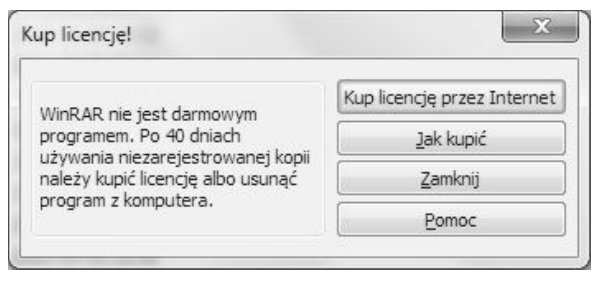

Program WinRAR pokazał okno informacyjne widoczne na ilustracji. Jakiego rodzaju licencją posługiwał się do tej pory użytkownik?

Brak odpowiedzi na to pytanie.

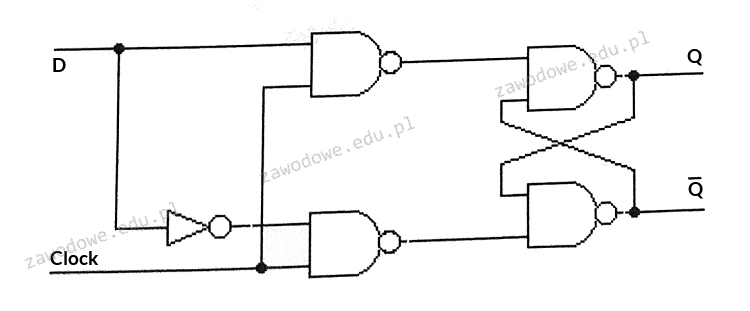

Jak wygląda schemat połączeń bramek logicznych?

Brak odpowiedzi na to pytanie.

Jak wygląda liczba 257 w systemie dziesiętnym?

Brak odpowiedzi na to pytanie.

Osobom pracującym zdalnie, dostęp do serwera znajdującego się w prywatnej sieci za pośrednictwem publicznej infrastruktury, jaką jest Internet, umożliwia

Brak odpowiedzi na to pytanie.

Standard IEEE 802.11b dotyczy typu sieci

Brak odpowiedzi na to pytanie.

Jak można skonfigurować sieć VLAN?

Brak odpowiedzi na to pytanie.

W systemie Linux do bieżącego monitorowania aktywnych procesów wykorzystuje się polecenie

Brak odpowiedzi na to pytanie.

Jakie będą całkowite wydatki na materiały potrzebne do wyprodukowania 20 kabli połączeniowych typu patchcord o długości 1,5 m każdy, jeżeli koszt jednego metra kabla wynosi 1 zł, a wtyk to 50 gr?

Brak odpowiedzi na to pytanie.

Uzyskanie przechowywania kopii często odwiedzanych witryn oraz zwiększenia bezpieczeństwa przez odfiltrowanie konkretnych treści w sieci Internet można osiągnąć dzięki

Brak odpowiedzi na to pytanie.

Zidentyfikuj urządzenie przedstawione na ilustracji

Brak odpowiedzi na to pytanie.

Który z poniższych systemów operacyjnych nie jest wspierany przez system plików ext4?

Brak odpowiedzi na to pytanie.

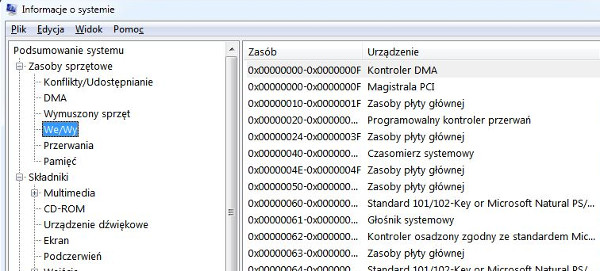

W jakim systemie numerycznym przedstawione są zakresy We/Wy na ilustracji?

Brak odpowiedzi na to pytanie.

Jakim protokołem jest protokół dostępu do sieci pakietowej o maksymalnej prędkości 2 Mbit/s?

Brak odpowiedzi na to pytanie.

Partycja w systemie Linux, która tymczasowo przechowuje dane w przypadku niedoboru pamięci RAM, to

Brak odpowiedzi na to pytanie.

W firmie konieczne jest regularne wykonywanie kopii zapasowych znacznych ilości danych, które znajdują się na serwerze, osiągających kilka set GB. Jakie urządzenie będzie najbardziej odpowiednie do realizacji tego zadania?

Brak odpowiedzi na to pytanie.

Program, który ocenia wydajność zestawu komputerowego, to

Brak odpowiedzi na to pytanie.

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

Brak odpowiedzi na to pytanie.

Wskaż tryb operacyjny, w którym komputer wykorzystuje najmniej energii

Brak odpowiedzi na to pytanie.

Jakie jest oznaczenie sieci, w której funkcjonuje host o IP 10.10.10.6 klasy A?

Brak odpowiedzi na to pytanie.

Jakie polecenie należy wykorzystać, aby zmienić właściciela pliku w systemie Linux?

Brak odpowiedzi na to pytanie.

Jakie elementy łączy okablowanie pionowe w sieci LAN?

Brak odpowiedzi na to pytanie.

Jakiego parametru wymaga konfiguracja serwera DHCP?

Brak odpowiedzi na to pytanie.

Zarządzaniem czasem procesora dla różnych zadań zajmuje się

Brak odpowiedzi na to pytanie.

Z jaką informacją wiąże się parametr TTL po wykonaniu polecenia ping?

Brak odpowiedzi na to pytanie.