Pytanie 1

SuperPi to aplikacja używana do oceniania

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

SuperPi to aplikacja używana do oceniania

Ile adresów IP można wykorzystać do adresowania komputerów w sieci o adresie 192.168.100.0 oraz masce 255.255.255.0?

Jakie polecenie należy zastosować, aby zamontować pierwszą partycję logiczną dysku primary slave w systemie Linux?

NOWY, GOTOWY, OCZEKUJĄCY oraz AKTYWNY to

Najskuteczniejszym sposobem na dodanie skrótu do konkretnego programu na pulpitach wszystkich użytkowników w domenie jest

W systemie Windows, aby uruchomić usługę związaną z wydajnością komputera, należy użyć polecenia

Najszybszym sposobem na dodanie skrótu do konkretnego programu na pulpitach wszystkich użytkowników w domenie jest

Odmianą pamięci, która jest tylko do odczytu i można ją usunąć za pomocą promieniowania ultrafioletowego, jest pamięć

W architekturze sieci lokalnych opartej na modelu klient-serwer

Gdy użytkownik systemu Windows nie ma możliwości skorzystania z drukarki, może skorzystać z opcji druku do pliku. Plik utworzony w ten sposób posiada rozszerzenie

Program "VirtualPC", dostępny do pobrania z witryny Microsoft, jest przeznaczony do korzystania:

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie Windows Server. Posiadają oni jedynie uprawnienia do „Zarządzania dokumentami”. Jakie kroki należy podjąć, aby naprawić ten problem?

Cienki klient (thin client) korzysta z protokołu

Rodzaj ataku komputerowego, który polega na pozyskiwaniu wrażliwych informacji osobistych poprzez podszywanie się pod zaufaną osobę lub instytucję, to

Jaka usługa musi być aktywna na serwerze, aby stacja robocza mogła automatycznie uzyskać adres IP?

Adresy IPv6 są reprezentowane jako liczby

Skrót określający translację adresów w sieciach to

Domyślnie dostęp anonimowy do zasobów serwera FTP umożliwia

Jakie porty powinny zostać zablokowane w firewallu, aby nie pozwolić na łączenie się z serwerem FTP?

Możliwość odzyskania listy kontaktów na telefonie z systemem Android występuje, jeśli użytkownik wcześniej zsynchronizował dane urządzenia z Google Drive za pomocą

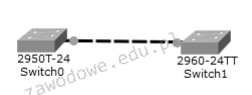

Symbol okablowania przedstawiony na diagramie odnosi się do kabla

Aby stworzyć las w strukturze katalogowej AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

Shareware to typ licencji, która polega na

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja, która planuje rozpocząć transmisję, nasłuchuje, czy w sieci występuje aktywność, a następnie

W systemie adresacji IPv6 adres ff00::/8 definiuje

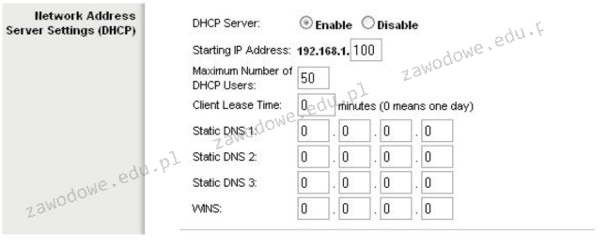

Na ilustracji widać panel ustawień bezprzewodowego punktu dostępu, który pozwala na

Rozmiar plamki na ekranie monitora LCD wynosi

Jakie urządzenie peryferyjne komputera służy do wycinania, drukowania oraz frezowania?

Z jaką minimalną efektywną częstotliwością taktowania mogą działać pamięci DDR2?

W instrukcji obsługi karty dźwiękowej można znaleźć następujące dane: - częstotliwość próbkowania wynosząca 22 kHz, - rozdzielczość wynosząca 16 bitów. Jaką przybliżoną objętość będzie miało mono jednokanałowe nagranie dźwiękowe trwające 10 sekund?

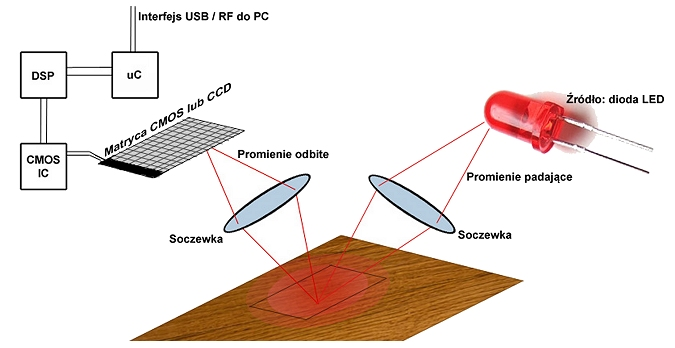

Zaprezentowany diagram ilustruje zasadę funkcjonowania

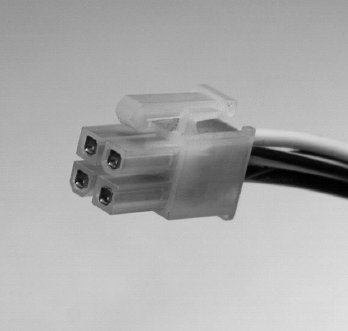

Wtyczka zaprezentowana na fotografie stanowi element obwodu elektrycznego zasilającego

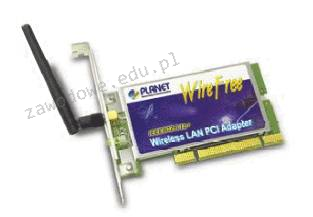

Na przedstawionym zdjęciu widoczna jest

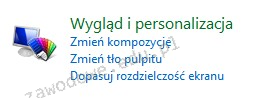

Na ilustracji ukazano narzędzie systemu Windows 7 służące do

W ustawieniach haseł w systemie Windows Server została dezaktywowana możliwość wymogu dotyczącego złożoności hasła. Z jakiej minimalnej liczby znaków powinno składać się hasło użytkownika?

W systemie binarnym liczba 3FC7 będzie zapisana w formie:

Jaką maskę domyślną mają adresy IP klasy B?

Fragment konfiguracji pliku httpd.conf dla serwera Apache wygląda następująco Listen 8012 Server Name localhost:8012 Aby zweryfikować prawidłowe działanie witryny WWW na serwerze, należy wpisać w przeglądarkę

W jakiej logicznej topologii działa sieć Ethernet?

Na rysunku ukazany jest diagram blokowy zasilacza