Pytanie 1

Co to jest framework?

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

Co to jest framework?

Jednym z elementów, które mają zostać zaimplementowane w aplikacji, jest możliwość cofnięcia ostatnich działań do 20 operacji wstecz (undo). Struktura danych, która jest odpowiednia do tego celu i pozwala na dostęp tylko do ostatnio dodanego elementu, to:

W jakiej okoliczności należy umieścić poszkodowanego w pozycji bezpiecznej?

Jakie jest podstawowe zadanie funkcji zaprzyjaźnionej w danej klasie?

Jaką istotną właściwość ma algorytm rekurencyjny?

Który z wymienionych terminów dotyczy klasy, która stanowi podstawę dla innych klas, lecz nie może być tworzona w instancji?

Jak określa się proces, w trakcie którego klasa przejmuje właściwości innej klasy w programowaniu obiektowym?

Podaj przykład incydentu w miejscu pracy?

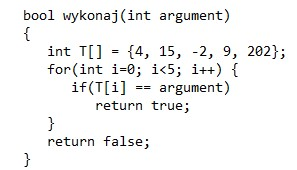

Kod funkcji "wykonaj()" przedstawiony powyżej weryfikuje, czy

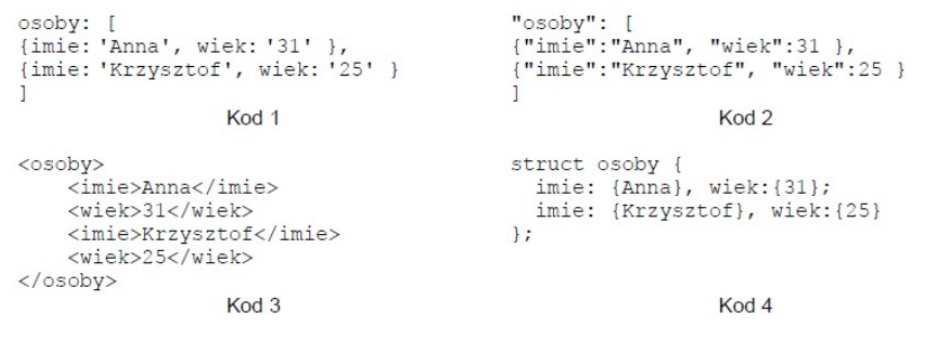

Wskaż poprawny pod względem składniowym kod dla formatu JSON, który jest używany do wymiany danych między backendem a frontendem aplikacji.

Wskaż język programowania, który pozwala na stworzenie aplikacji mobilnej w środowisku Android Studio?

Które z poniższych twierdzeń najlepiej charakteryzuje bibliotekę w kontekście programowania?

Jednym z rodzajów testów funkcjonalnych, które można przeprowadzić na aplikacji webowej, jest ocena

Jakie wyrażenie logiczne powinno być użyte, aby zweryfikować, czy zmienna x zawiera wartości ujemne lub znajduje się w zakresie (10, 100)?

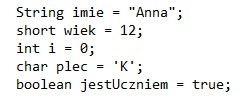

Podana deklaracja zmiennych w języku JAVA zawiera

W jakim przypadku należy umieścić poszkodowanego w pozycji bocznej bezpiecznej?

Co następuje, gdy błąd nie zostanie uchwycony przez blok catch?

Jedną z zasad standardu WCAG 2.0 jest

Jakie oprogramowanie służy jako przykład programu do komunikacji audio-wideo?

Który z etapów umożliwia zwiększenie efektywności aplikacji przed jej wydaniem?

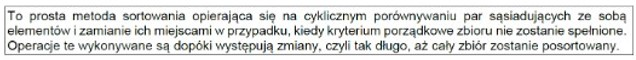

Dokumentacja, która została przedstawiona, dotyczy algorytmu sortowania

Do form komunikacji werbalnej zalicza się

Jaki jest zasadniczy cel ataku phishingowego?

Metodyka zwinna (ang. agile) opiera się na

Który z wymienionych elementów stanowi przykład złożonego typu danych?

Jakie są korzyści z wykorzystania struktur danych typu mapa (np. HashMap w Javie) w kontekście tworzenia zbiorów danych?

Jakie jest zadanie interpretera?

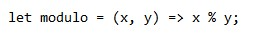

Fragment kodu w języku JavaScript to

Kompilator może wygenerować błąd "incompatible types", gdy

Jaką rolę odgrywa pamięć operacyjna (RAM) w komputerowym systemie?

Który z wymienionych poniżej typów danych stanowi przykład typu stałoprzecinkowego?

Jakie narzędzie jest najbardziej odpowiednie do identyfikacji błędów w trakcie działania programu?

Które urządzenie komputerowe jest najbardziej odpowiednie do graficznego projektowania w aplikacjach CAD?

Jakie jest oznaczenie komentarza wieloliniowego w języku Java?

Jakie korzyści płyną z użycia pseudokodu przy tworzeniu algorytmu?

Jakie działanie powinno się wykonać w pierwszym kroku, oceniając stan osoby poszkodowanej?

Który z wymienionych elementów można zdefiniować jako psychofizyczny?

Jakie elementy powinny być uwzględnione w dokumentacji testowej aplikacji?

Co należy do zadań interpretera?

Jaką funkcję pełnią mechanizmy ciasteczek w aplikacjach internetowych?