Pytanie 1

Który komponent mikroprocesora odpowiada m.in. za odczytywanie instrukcji z pamięci oraz generowanie sygnałów kontrolnych?

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Który komponent mikroprocesora odpowiada m.in. za odczytywanie instrukcji z pamięci oraz generowanie sygnałów kontrolnych?

Gdy wykonanie polecenia ping 127.0.0.1 nie przynosi żadnej odpowiedzi, to

Który z parametrów czasowych w pamięci RAM określany jest jako czas dostępu?

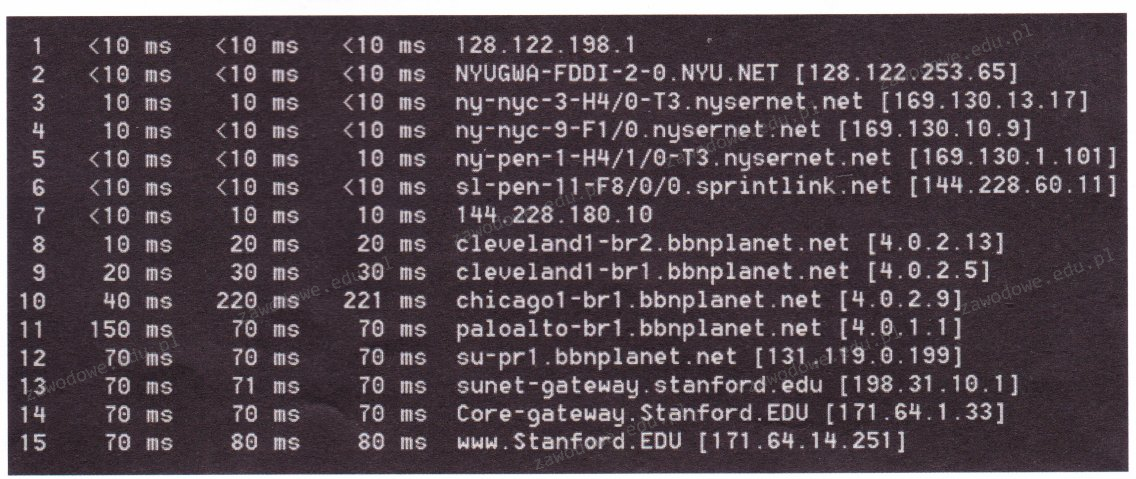

Dane przedstawione na ilustracji są rezultatem działania komendy

Według normy PN-EN 50174 maksymalny rozplot kabla UTP powinien wynosić nie więcej niż

W specyfikacji procesora można znaleźć informację: "Procesor 32bitowy". Co to oznacza?

Podaj domyślny port używany do przesyłania poleceń (command) w serwerze FTP

System S.M.A.R.T jest stworzony do kontrolowania działania i identyfikacji usterek

Ustanowienie połączenia pomiędzy dwoma oddalonymi hostami za pomocą publicznej sieci, takiej jak Internet, w sposób, że węzły tej sieci nie wpływają na przesyłane pakiety, to

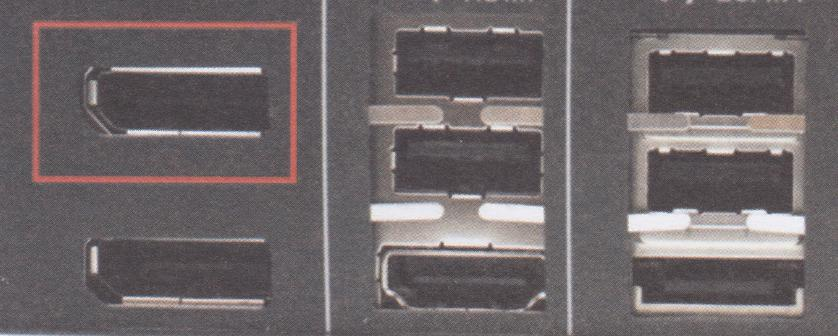

Na ilustracji, złącze monitora zaznaczone czerwoną ramką, będzie kompatybilne z płytą główną, która ma interfejs

Na nowym urządzeniu komputerowym program antywirusowy powinien zostać zainstalowany

Aby poprawić niezawodność i efektywność przesyłu danych na serwerze, należy

Na ilustracji pokazano końcówkę kabla

Jaką funkcję pełni serwer FTP?

Jak ustawić w systemie Windows Server 2008 parametry protokołu TCP/IP karty sieciowej, aby komputer mógł jednocześnie funkcjonować w dwóch sieciach lokalnych o różnych adresach IP?

Podaj prefiks, który identyfikuje adresy globalne w protokole IPv6?

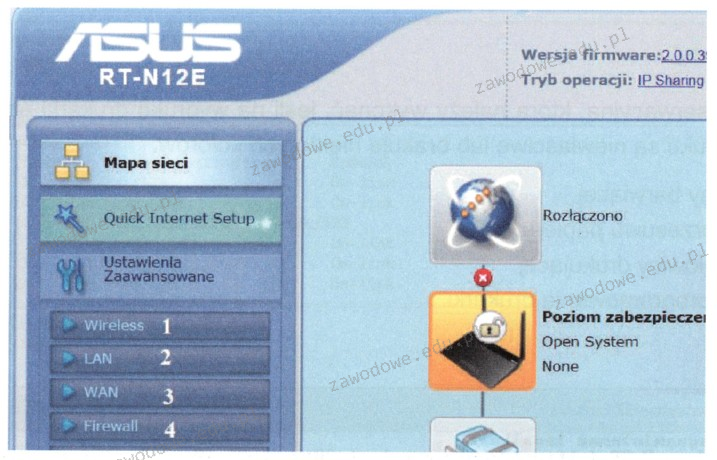

Aby skonfigurować ruter i wprowadzić parametry połączenia od dostawcy internetowego, którą sekcję oznaczoną numerem należy wybrać?

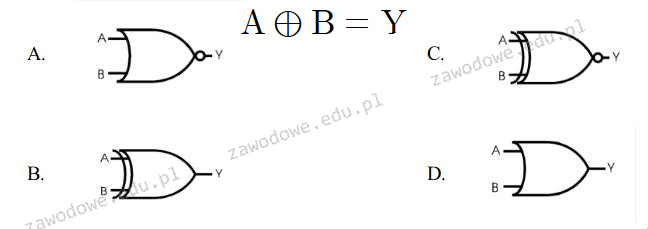

Jaką bramkę logiczną reprezentuje to wyrażenie?

Okablowanie pionowe w systemie strukturalnym łączy się

Jak nazywa się topologia fizyczna, w której wszystkie urządzenia końcowe są bezpośrednio połączone z jednym punktem centralnym, takim jak koncentrator lub przełącznik?

Na stabilność wyświetlanego obrazu w monitorach CRT istotny wpływ ma

Aby poprawić wydajność procesora serii Intel za pomocą 'podkręcania' (ang. overclocking), należy użyć procesora oznaczonego

Polecenie to zostało wydane przez Administratora systemu operacyjnego w trakcie ręcznej konfiguracji sieciowego interfejsu. Wynikiem wykonania tego polecenia jest ```netsh interface ip set address name="Glowna" static 151.10.10.2 255.255.0.0 151.10.0.1```

Narzędzia do dostosowywania oraz Unity Tweak Tool to aplikacje w systemie Linux przeznaczone do

Jaką maskę trzeba zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?

W jakiej topologii fizycznej sieci każde urządzenie w sieci posiada dokładnie dwa połączenia, jedno z każdym z sąsiadów, a dane są przesyłane z jednego komputera do drugiego w formie pętli?

Który z protokołów przesyła datagramy użytkownika BEZ GWARANCJI ich dostarczenia?

Kondygnacyjny punkt dystrybucji jest połączony z

W systemie Linux, gdzie przechowywane są hasła użytkowników?

Wartość liczby 1100112 zapisanej w systemie dziesiętnym wynosi

Poprawę jakości skanowania można osiągnąć poprzez zmianę

W systemie Linux narzędzie top pozwala na

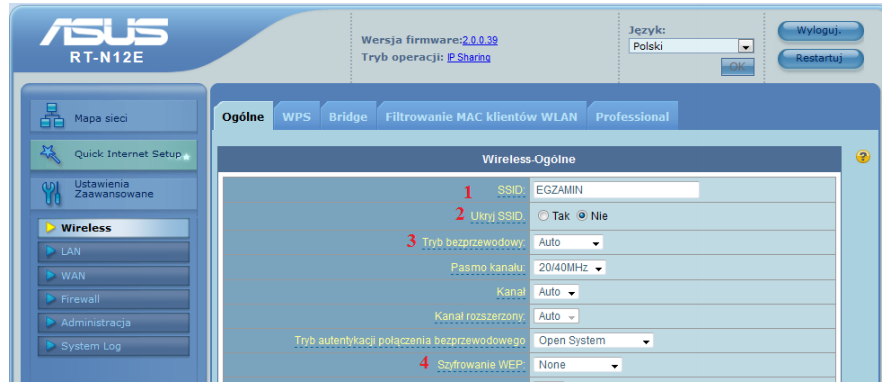

Aby zablokować widoczność identyfikatora sieci Wi-Fi, konieczne jest dokonanie zmian w ustawieniach rutera w sekcji oznaczonej numerem

Który rodzaj złącza nie występuje w instalacjach światłowodowych?

W klasycznym adresowaniu, adres IP 74.100.7.8 przynależy do

W biurowcu należy podłączyć komputer do routera ADSL za pomocą przewodu UTP Cat 5e. Jaka powinna być maksymalna odległość między komputerem a routerem?

W trakcie instalacji systemu Windows, zaraz po rozpoczęciu instalatora w trybie graficznym, istnieje możliwość otwarcia Wiersza poleceń (konsoli) za pomocą kombinacji klawiszy

Jaki jest adres rozgłoszeniowy (broadcast) dla hosta z adresem IP 192.168.35.202 oraz 26-bitową maską?

Jakie narzędzie będzie najbardziej odpowiednie do delikatnego wygięcia blachy obudowy komputera oraz przykręcenia śruby montażowej w trudno dostępnej lokalizacji?

Jaki protokół stworzony przez IBM służy do udostępniania plików w architekturze klient-serwer oraz do współdzielenia zasobów z sieciami Microsoft w systemach operacyjnych LINUX i UNIX?