Pytanie 1

Narzędzie zaprezentowane na rysunku jest wykorzystywane do przeprowadzania testów

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Narzędzie zaprezentowane na rysunku jest wykorzystywane do przeprowadzania testów

Narzędzie pokazane na ilustracji jest używane do weryfikacji

FDDI (ang. Fiber Distributed Data Interface) jest standardem przesyłania danych opartym na technologii światłowodowej. Jaką topologię wykorzystuje się w sieciach zbudowanych według tej technologii?

Aby zwolnić adres IP przypisany do konkretnej karty sieciowej w systemie Windows, należy wykorzystać polecenie systemowe

W systemie binarnym liczba szesnastkowa 29A będzie przedstawiona jako:

Uszkodzenie mechaniczne dysku twardego w komputerze stacjonarnym może być spowodowane

Switch sieciowy w standardzie Fast Ethernet pozwala na przesył danych z maksymalną prędkością

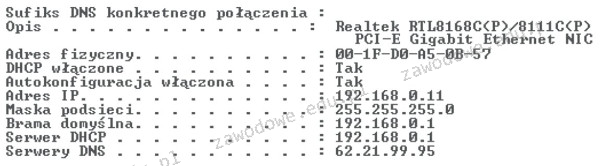

Na skutek użycia polecenia ipconfig uzyskano konfigurację przedstawioną na ilustracji. Jaki jest adres IP stacji roboczej, która została poddana testom?

Co należy zrobić w pierwszej kolejności, gdy dysza w drukarce atramentowej jest zaschnięta z powodu długotrwałych przestojów?

GRUB, LILO oraz NTLDR to:

Jaki protokół mailowy pozwala między innymi na przechowywanie odbieranych wiadomości e-mail na serwerze, zarządzanie wieloma katalogami, usuwanie wiadomości oraz przenoszenie ich pomiędzy katalogami?

Pamięć oznaczona jako PC3200 nie jest kompatybilna z magistralą

Drukarka do zdjęć ma mocno zabrudzoną obudowę oraz ekran. Aby oczyścić zanieczyszczenia bez ryzyka ich uszkodzenia, należy zastosować

Jakie urządzenie w sieci lokalnej nie wydziela segmentów sieci komputerowej na kolizyjne domeny?

Jakie polecenie należy użyć w systemie Windows, aby przeprowadzić śledzenie trasy pakietów do serwera internetowego?

Komenda "mmc" w systemach Windows 2000 oraz Windows XP uruchamia aplikację do tworzenia, zapisywania i otwierania

Do eliminowania plików lub folderów w systemie Linux używa się polecenia

W sieci komputerowej działającej pod systemem Linux do udostępniania drukarek można zastosować serwer

Jakiego protokołu używa polecenie ping?

Jakie polecenie w systemie Linux pozwala na wyświetlenie oraz edytowanie tablicy trasowania pakietów sieciowych?

Aby przywrócić zgubione dane w systemach z rodziny Windows, konieczne jest użycie polecenia

Jakie urządzenie sieciowe umożliwia połączenie lokalnej sieci LAN z rozległą siecią WAN?

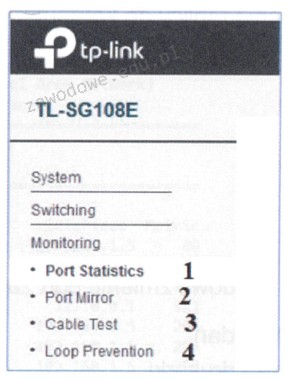

Aby sprawdzić stan podłączonego kabla oraz zdiagnozować odległość do miejsca awarii w sieci, należy użyć funkcji przełącznika oznaczonej numerem

Dane dotyczące kont użytkowników w systemie Linux są przechowywane w pliku

W systemie Windows 7, aby skopiować katalog c:\est wraz ze wszystkimi podkatalogami na zewnętrzny dysk, należy zastosować polecenie

W przypadku adresacji IPv6, zastosowanie podwójnego dwukropka służy do

Aby zwiększyć efektywność komputera, można w nim zainstalować procesor wspierający technologię Hyper-Threading, co umożliwia

Czym jest kopia różnicowa?

Jakie polecenie należy wydać, aby skonfigurować statyczny routing do sieci 192.168.10.0?

Wartość liczby dziesiętnej 128(d) w systemie heksadecymalnym wyniesie

W systemie Linux do obserwacji działania sieci, urządzeń sieciowych oraz serwerów można zastosować aplikację

Jakie polecenie diagnostyczne powinno się użyć, aby uzyskać informacje na temat tego, czy miejsce docelowe odpowiada oraz po jakim czasie nastąpiła odpowiedź?

Jaką ochronę zapewnia program antyspyware?

Zjawiskiem typowym, które może świadczyć o nadchodzącej awarii twardego dysku, jest wystąpienie

Jakie polecenie używa się do tworzenia kopii danych na pamięci USB w systemie Linux?

Protokół stosowany w sieciach komputerowych do zarządzania zdalnym terminalem w modelu klient-serwer, który nie gwarantuje bezpieczeństwa przekazywanych danych i funkcjonuje tylko w formacie tekstowym, to

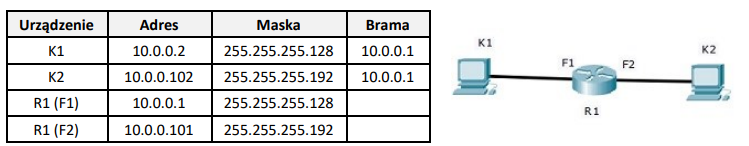

Komputery K1 i K2 nie są w stanie nawiązać komunikacji. Adresy urządzeń zostały przedstawione w tabeli. Co należy zmienić, aby przywrócić połączenie w sieci?

W dokumentacji dotyczącej karty dźwiękowej można znaleźć informację: częstotliwość próbkowania 22 kHz oraz rozdzielczość próbkowania 16 bitów. Jaka będzie przybliżona objętość pliku audio z 10-sekundowym nagraniem mono (jednokanałowym)?

Według specyfikacji JEDEC standardowe napięcie zasilania modułów RAM DDR3L o niskim napięciu wynosi

Jaką maskę domyślną mają adresy IP klasy B?