Pytanie 1

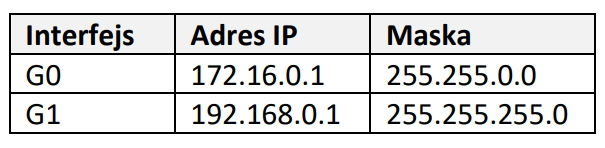

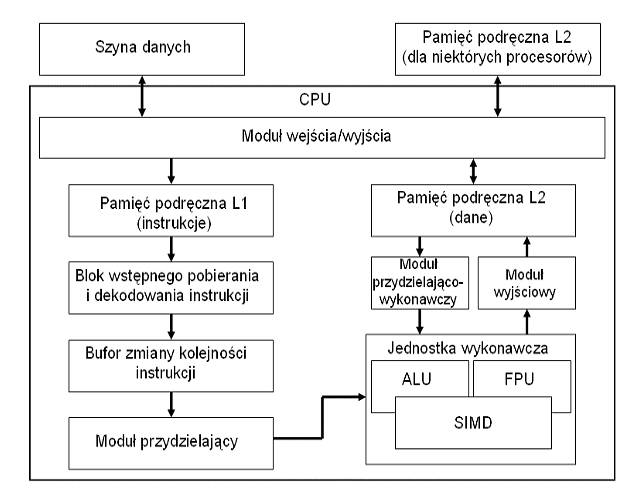

Komputer K1 jest połączony z interfejsem G0 rutera, a komputer K2 z interfejsem G1 tego samego urządzenia. Na podstawie danych przedstawionych w tabeli, określ właściwy adres bramy dla komputera K2.

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Komputer K1 jest połączony z interfejsem G0 rutera, a komputer K2 z interfejsem G1 tego samego urządzenia. Na podstawie danych przedstawionych w tabeli, określ właściwy adres bramy dla komputera K2.

Według normy JEDEC, napięcie zasilające dla modułów pamięci RAM DDR3L wynosi

Który z poniższych programów nie służy do diagnozowania sieci komputerowej w celu wykrywania problemów?

Długi oraz dwa krótkie dźwięki sygnałowe BIOS POST od AMI i AWARD sygnalizują problem

Kabel typu skrętka, w którym pojedyncza para żył jest pokryta folią, a całość kabla jest osłonięta ekranem z folii i siatki, oznacza się symbolem

Program antywirusowy oferowany przez Microsoft bezpłatnie dla posiadaczy legalnych wersji systemu operacyjnego Windows to

W nowoczesnych panelach dotykowych prawidłowe działanie wyświetlacza zapewnia mechanizm rozpoznający zmianę

Które z urządzeń nie powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

Który z parametrów czasowych w pamięci RAM określany jest jako czas dostępu?

Do zarządzania konfiguracją grup komputerowych oraz użytkowników w systemach Windows Server, należy wykorzystać narzędzie

Który poziom macierzy RAID zapisuje dane jednocześnie na wielu dyskach jako jedno urządzenie?

Który protokół umożliwia rozproszoną wymianę i ściąganie plików?

Program do odzyskiwania danych, stosowany w warunkach domowych, umożliwia przywrócenie danych z dysku twardego w sytuacji

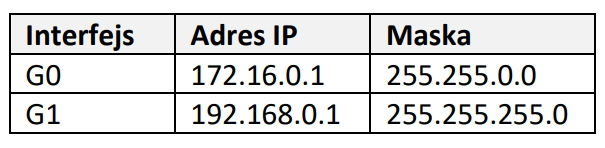

Na ilustracji widoczny jest komunikat, który pojawia się po wprowadzeniu adresu IP podczas ustawiania połączenia sieciowego na komputerze. Adres IP podany przez administratora to adres IP

Umowa, na mocy której użytkownik ma między innymi wgląd do kodu źródłowego oprogramowania w celu jego analizy oraz udoskonalania, to licencja

Aby zwiększyć lub zmniejszyć rozmiar ikony na pulpicie, należy obracać kółkiem myszy, trzymając jednocześnie wciśnięty klawisz

Program o nazwie dd, dla którego przedstawiono przykład zastosowania w systemie Linux, pozwala na dd if=/dev/sdb of=/home/uzytkownik/Linux.iso

Jakie urządzenie pełni rolę wskaźnika?

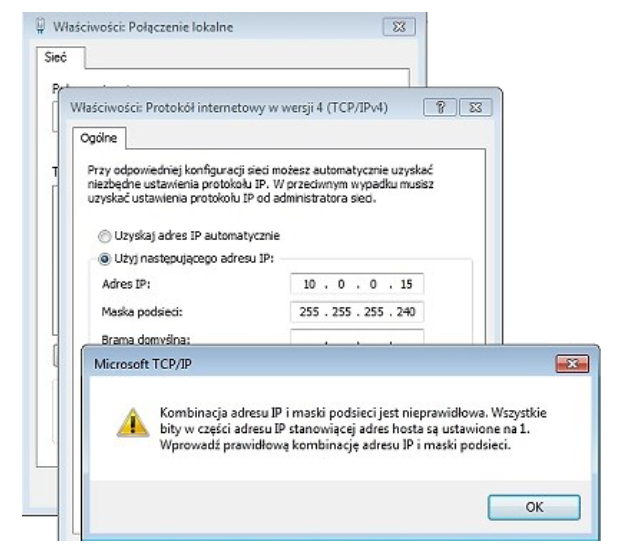

Na diagramie blokowym procesora blok funkcjonalny oznaczony jako SIMD to

Jakie złącze jest przypisane do kategorii 7?

Jaką długość ma maska sieci dla adresów z klasy B?

Jaka jest binarna reprezentacja adresu IP 192.168.1.12?

Rozmiar pliku wynosi 2kB. Jaką wartość to reprezentuje?

Administrator dostrzegł, że w sieci LAN występuje wiele kolizji. Jakie urządzenie powinien zainstalować, aby podzielić sieć lokalną na mniejsze domeny kolizji?

Które urządzenie pomiarowe wykorzystuje się do określenia wartości napięcia w zasilaczu?

W jednostce ALU do rejestru akumulatora wprowadzono liczbę dziesiętną 600. Jak wygląda jej reprezentacja w systemie binarnym?

Na stabilność obrazu w monitorach CRT istotny wpływ ma

Jaki typ matrycy powinien być zastosowany w monitorze modernizowanego komputera, aby zapewnić wysoką jakość obrazu oraz szerokie kąty widzenia zarówno w poziomie, jak i w pionie?

Wynikiem dodawania dwóch liczb binarnych 1101011 oraz 1001001 jest liczba w systemie dziesiętnym

Jaką funkcję pełni mechanizm umożliwiający przechowywanie fragmentów dużych plików programów i danych, które nie mogą być w pełni załadowane do pamięci?

Do przeprowadzenia aktualizacji systemów Linux można zastosować aplikacje

Jakie złącze powinna mieć karta graficzna, aby mogła być bezpośrednio podłączona do telewizora LCD, który ma tylko analogowe złącze do komputera?

Jakie przyporządkowanie: urządzenie - funkcja, którą pełni, jest błędne?

Nowe komponenty komputerowe, takie jak dyski twarde czy karty graficzne, są umieszczane w metalizowanych opakowaniach foliowych, których głównym celem jest zabezpieczenie

Na wydruku z drukarki laserowej występują jasne i ciemne fragmenty. Jakie działania należy podjąć, by poprawić jakość druku oraz usunąć problemy z nieciągłością?

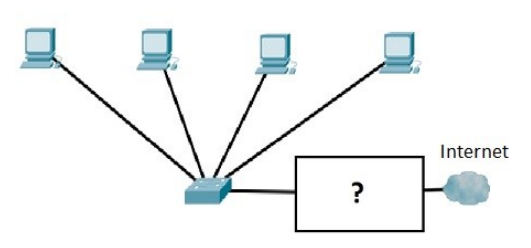

Jakie urządzenie powinno być podłączone do lokalnej sieci w miejscu zaznaczonym na rysunku, aby komputery mogły korzystać z Internetu?

W komputerze połączonym z Internetem, w oprogramowaniu antywirusowym aktualizację bazy wirusów powinno się przeprowadzać minimum

Wprowadzając w wierszu poleceń systemu Windows Server komendę convert, można wykonać

Na początku procesu uruchamiania sprzętowego komputera, wykonywany jest test

Uruchomienie polecenia msconfig w systemie Windows