Pytanie 1

Który z języków programowania jest powszechnie wykorzystywany do tworzenia aplikacji na komputery stacjonarne?

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Który z języków programowania jest powszechnie wykorzystywany do tworzenia aplikacji na komputery stacjonarne?

W jakim przypadku algorytm sortowania bąbelkowego osiąga najlepszą wydajność?

Co oznacza akronim IDE w kontekście programowania?

Jakie są cechy biblioteki statycznej w zestawieniu z dynamiczną?

Jakie są różnice między kompilatorem a interpretem?

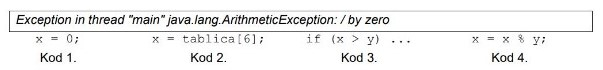

Jakiego kodu dotyczy treść wygenerowana w trakcie działania programu Java?

Jakie operacje na plikach można uznać za podstawowe?

Jaką kategorię reprezentuje typ danych "array"?

Jakie są kluczowe różnice między typami stałoprzecinkowymi a zmiennoprzecinkowymi?

Jakie jest podstawowe działanie w ochronie miejsca zdarzenia?

Jakie są różnice pomiędzy środowiskiem RAD a klasycznym IDE w kontekście aplikacji webowych?

Ile gigabajtów (GB) mieści się w 1 terabajcie (TB)?

Którego nagłówka używamy w C++ do obsługi plików?

Który z wymienionych procesów NIE jest częścią etapu kompilacji?

Które urządzenie komputerowe jest najbardziej odpowiednie do graficznego projektowania w aplikacjach CAD?

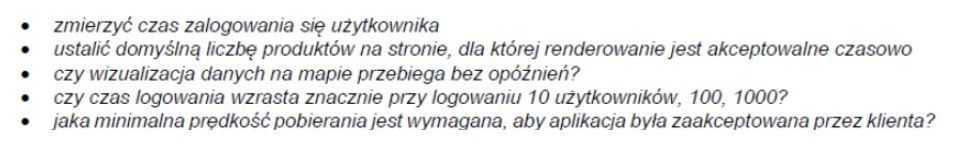

W zamieszczonej ramce znajdują się notatki testera dotyczące przeprowadzanych testów aplikacji. Jakiego typu testy planuje przeprowadzić tester?

Mobilna aplikacja przedstawia listę, w której każdy element można dotknąć palcem, aby zobaczyć jego detale. Zdarzenie, które odpowiada tej czynności, to

Który z wymienionych mechanizmów umożliwia ograniczenie dostępu do wybranych sekcji aplikacji webowej?

Zaprezentowany fragment kodu w języku C# tworzy hasło. Wskaż zdanie PRAWDZIWE dotyczące charakterystyki tego hasła:

Jakie są różnice między testami funkcjonalnymi a niefunkcjonalnymi?

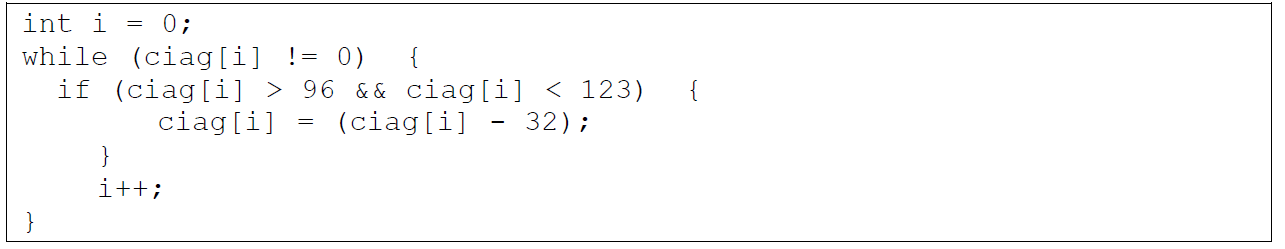

Pętla przedstawiona w zadaniu działa na zmiennej typu string o nazwie ciąg. Jej celem jest

Wskaż właściwość charakterystyczną dla metody abstrakcyjnej?

Jakie jest przeznaczenie komentarzy w kodzie źródłowym programu?

Jakie są różnice między konstruktorem a zwykłą metodą w klasie?

Użycie typu DECIMAL w SQL wymaga wcześniejszego określenia liczby cyfr przed przecinkiem oraz ilości cyfr za przecinkiem. Jest to zapis:

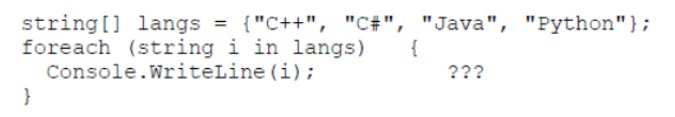

Wskaż poprawny komentarz jednoliniowy, który można dodać w linii 3 w miejscu znaków zapytania, aby był zgodny ze składnią i opisywał operację przeprowadzoną w tej linii?

Co to jest automatyzacja testowania procesów?

Jakie są różnice między dialogiem modalnym a niemodalnym?

W jaki sposób można zmniejszyć liczbę danych zbieranych przez aplikacje mobilne?

Która grupa typów zawiera wyłącznie typy złożone?

Jakie znaczenie ma termin "przesłanianie metody" w kontekście programowania obiektowego?

Która z właściwości przycisków typu Radio-button opisanych w przedstawionym fragmencie dokumentacji jest poprawna?

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

W jakim modelu Cyklu Życia Projektu Informatycznego znajduje się etap analizy ryzyka?

Jakie informacje przedstawia diagram Gantta?

Jakie jest podstawowe zadanie funkcji zaprzyjaźnionej w danej klasie?

Jaką rolę odgrywa program Jira?

Wskaź rodzaj testowania, które realizuje się w trakcie tworzenia kodu źródłowego?

Jakie są korzyści z wykorzystania struktur danych typu mapa (np. HashMap w Javie) w kontekście tworzenia zbiorów danych?

Jak określa się proces transferu danych z lokalnego komputera na serwer?