Pytanie 1

Ustanowienie połączenia pomiędzy dwoma oddalonymi hostami za pomocą publicznej sieci, takiej jak Internet, w sposób, że węzły tej sieci nie wpływają na przesyłane pakiety, to

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Ustanowienie połączenia pomiędzy dwoma oddalonymi hostami za pomocą publicznej sieci, takiej jak Internet, w sposób, że węzły tej sieci nie wpływają na przesyłane pakiety, to

Okablowanie pionowe w sieci strukturalnej łączy jakie elementy?

W tabeli przedstawiono dane katalogowe procesora AMD Athlon 1333 Model 4 Thunderbird. Jaka jest częstotliwość przesyłania danych między rejestrami?

| General information | |

|---|---|

| Type | CPU / Microprocessor |

| Market segment | Desktop |

| Family | AMD Athlon |

| CPU part number | A1333AMS3C |

| Stepping codes | AYHJA AYHJAR |

| Frequency (MHz) | 1333 |

| Bus speed (MHz) | 266 |

| Clock multiplier | 10 |

| Gniazdo | Socket A (Socket 462) |

| Notes on AMD A1333AMS3C | |

| ○ Actual bus frequency is 133 MHz. Because the processor uses Double Data Rate bus the effective bus speed is 266 MHz. | |

Skrót określający translację adresów w sieciach to

Aby możliwe było skierowanie wydruku na twardy dysk, konieczne jest w ustawieniach drukarki wybranie opcji drukowania do portu

Algorytm wykorzystywany do weryfikacji, czy ramka Ethernet jest wolna od błędów, to

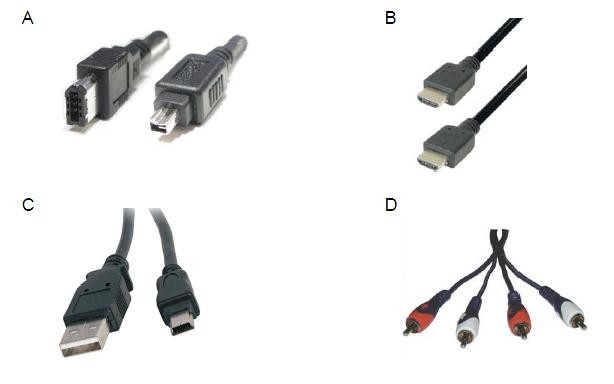

Aby połączyć cyfrową kamerę z interfejsem IEEE 1394 (FireWire) z komputerem, wykorzystuje się kabel z wtykiem zaprezentowanym na fotografii

W terminalu systemu Windows, do zarządzania parametrami konta użytkownika komputera, takimi jak okres ważności hasła, minimalna długość hasła, czas blokady konta i inne, wykorzystywane jest polecenie

Wtyczka (modularne złącze męskie) przedstawiona na rysunku stanowi zakończenie przewodu

Aby utworzyć kolejną partycję w systemie Windows, można skorzystać z narzędzia

Do zarządzania przydziałami przestrzeni dyskowej w systemach Windows 7 oraz Windows 8 wykorzystywane jest narzędzie

Który z wymienionych protokołów przekształca 48-bitowy adres MAC na 32-bitowy adres IP?

Liczba 563 (8) w systemie szesnastkowym to

Która z usług umożliwia centralne zarządzanie identyfikacjami, uprawnieniami oraz zasobami w sieci?

Najwyższą prędkość transmisji danych w sieciach bezprzewodowych zapewnia standard

Tryb działania portu równoległego, oparty na magistrali ISA, który umożliwia transfer danych do 2,4 MB/s, przeznaczony dla skanerów oraz urządzeń wielofunkcyjnych, to

W systemie binarnym liczba 3FC7 będzie zapisana w formie:

Jaką rolę pełni serwer plików w sieciach komputerowych LAN?

Programem w systemie Linux, który umożliwia nadzorowanie systemu za pomocą zcentralizowanego mechanizmu, jest narzędzie

Symbolika tego procesora wskazuje na

Aby zapewnić bezpieczną komunikację terminalową z serwerem, powinno się skorzystać z połączenia z użyciem protokołu

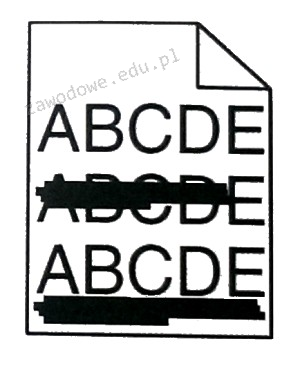

Źródłem problemu z wydrukiem z przedstawionej na rysunku drukarki laserowej jest

Aby komputery mogły udostępniać dane w sieci, NIE powinny mieć tych samych

Minimalna zalecana ilość pamięci RAM dla systemu operacyjnego Windows Server 2008 wynosi przynajmniej

Wprowadzając w wierszu poleceń systemu Windows Server komendę convert, można wykonać

Chusteczki nasączone substancją o właściwościach antystatycznych służą do czyszczenia

Jaką najwyższą liczbę urządzeń można przypisać w sieci z adresacją IPv4 klasy C?

Co umożliwia zachowanie jednolitego rozkładu temperatury pomiędzy procesorem a radiatorem?

Główną rolą serwera FTP jest

Jakim interfejsem można uzyskać transmisję danych o maksymalnej przepustowości 6 Gb/s?

Urządzenie przedstawione na ilustracji oraz jego dane techniczne mogą być użyte do pomiarów rodzaju okablowania

Na którym standardowym porcie funkcjonuje serwer WWW wykorzystujący domyślny protokół HTTPS w typowym ustawieniu?

Urządzenie typu Plug and Play, które jest ponownie podłączane do komputera, jest identyfikowane na podstawie

Jak nazywa się urządzenie wskazujące, które współpracuje z monitorami CRT i ma końcówkę z elementem światłoczułym, a jego dotknięcie ekranu monitora skutkuje przesłaniem sygnału do komputera, co umożliwia lokalizację kursora?

Aby zwiększyć bezpieczeństwo prywatnych danych podczas przeglądania stron WWW, zaleca się dezaktywację w ustawieniach przeglądarki

Która kopia w procesie archiwizacji plików pozostawia oznaczenie archiwizacji?

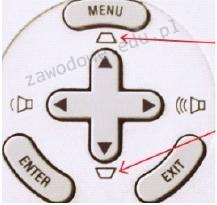

Na przedstawionym obrazku zaznaczone są strzałkami funkcje przycisków umieszczonych na obudowie projektora multimedialnego. Dzięki tym przyciskom można

W trakcie użytkowania przewodowej myszy optycznej wskaźnik nie reaguje na ruch urządzenia po podkładce, a kursor zmienia swoje położenie dopiero po właściwym ustawieniu myszy. Te symptomy sugerują uszkodzenie

Przedstawione narzędzie jest przeznaczone do

Adres IP urządzenia, zapisany jako sekwencja 172.16.0.1, jest przedstawiony w systemie