Pytanie 1

Jakim symbolem jest oznaczona skrętka bez ekranowania?

Wynik: 10/40 punktów (25,0%)

Wymagane minimum: 20 punktów (50%)

Jakim symbolem jest oznaczona skrętka bez ekranowania?

Które z wymienionych mediów nie jest odpowiednie do przesyłania danych teleinformatycznych?

Literowym symbolem P oznacza się

Niskopoziomowe formatowanie dysku IDE HDD polega na

Substancją używaną w drukarkach 3D jest

Użytkownik systemu Windows napotyka komunikaty o niewystarczającej pamięci wirtualnej. Jak można rozwiązać ten problem?

Jaką funkcję pełni punkt dostępowy, aby zabezpieczyć sieć bezprzewodową w taki sposób, aby jedynie urządzenia z wybranymi adresami MAC mogły się do niej łączyć?

Jakie polecenie należy użyć w systemie Windows, aby przeprowadzić śledzenie trasy pakietów do serwera internetowego?

Jaką wartość ma transfer danych napędu DVD przy prędkości przesyłu x48?

Na rysunku ukazano diagram

Jakie typy połączeń z Internetem mogą być współdzielone w sieci lokalnej?

Jaką pamięć RAM można użyć z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/ 8x DDR4 2133, ECC, obsługującą maksymalnie 128GB, 4x PCI-E 16x, RAID, USB 3.1, S-2011-V3/ATX?

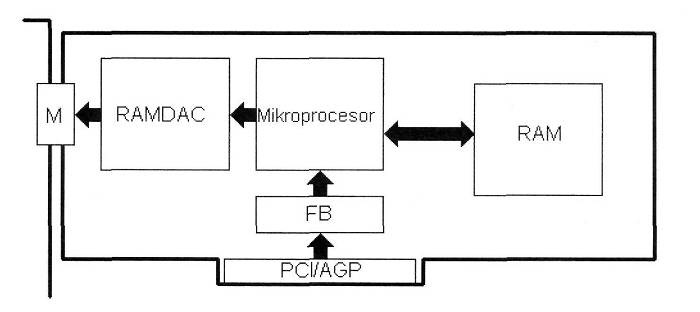

Element na karcie graficznej, który ma za zadanie przekształcenie cyfrowego sygnału wytwarzanego przez kartę na analogowy sygnał, zdolny do wyświetlenia na monitorze to

Które z kart sieciowych o podanych adresach MAC zostały wytworzone przez tego samego producenta?

Gdy użytkownik wykonuje w wierszu poleceń komendę ping www.onet.pl, otrzymuje komunikat: "Żądanie polecenia ping nie może znaleźć hosta www.onet.pl Sprawdź nazwę i ponów próbę". Z kolei, po wpisaniu w wierszu poleceń komendy ping 213.180.141.140 (adres IP serwera www.onet.pl), użytkownik otrzymuje odpowiedź z serwera. Jakie mogą być przyczyny tej sytuacji?

Który z wymienionych adresów należy do klasy C?

Jaką funkcję pełni serwer ISA w systemie Windows?

Który adres IP jest powiązany z nazwą mnemoniczna localhost?

W specyfikacji IEEE 802.3af opisano technologię dostarczania energii elektrycznej do różnych urządzeń sieciowych jako

Który z wymienionych adresów IP nie zalicza się do prywatnych?

Oprogramowanie komputerowe, które jest dostępne bezpłatnie i bez ograniczeń czasowych, jest dystrybuowane na podstawie licencji typu

W jakim modelu płyty głównej można zainstalować procesor o wymienionych specyfikacjach?

| Intel Core i7-4790 3,6 GHz 8MB cache s. 1150 Box |

Program w wierszu poleceń systemu Windows, który pozwala na konwersję tablicy partycji z GPT na MBR, to

Emisja dźwięków: jednego długiego oraz dwóch krótkich przez BIOS firmy AMI wskazuje na

Jakim złączem zasilany jest wewnętrzny dysk twardy typu IDE?

W systemie Windows 7, aby skopiować katalog c:\est wraz ze wszystkimi podkatalogami na zewnętrzny dysk, należy zastosować polecenie

Zidentyfikowanie głównego rekordu rozruchowego, który uruchamia system z aktywnej partycji, jest możliwe dzięki

Jaką postać ma liczba szesnastkowa: FFFF w systemie binarnym?

Jak określa się atak w sieci lokalnej, który polega na usiłowaniu podszycia się pod inną osobę?

Na schemacie blokowym funkcjonalny blok RAMDAC ilustruje

Tusz w żelu wykorzystywany jest w drukarkach

W systemach Windows XP Pro/Windows Vista Business/Windows 7 Pro/Windows 8 Pro, funkcją zapewniającą ochronę danych dla użytkowników dzielących ten sam komputer, których informacje mogą być wykorzystywane wyłącznie przez nich, jest

Która z licencji na oprogramowanie łączy je na stałe z nabytym komputerem i nie umożliwia transferu praw do korzystania z programu na inny komputer?

Aby serwerowa płyta główna mogła działać poprawnie, potrzebuje pamięci z rejestrem. Który z poniższych modułów pamięci będzie z nią zgodny?

Wykonanie polecenia net localgroup w systemie Windows skutkuje

Jakie urządzenie powinno być użyte w sieci Ethernet, aby zredukować liczbę kolizji pakietów?

Kluczowym mechanizmem zabezpieczającym dane przechowywane na serwerze jest

Wydanie komendy chmod 400 nazwa_pliku w systemie Linux spowoduje, że właściciel pliku

Aby stworzyć skompresowane archiwum danych w systemie Linux, jakie polecenie należy zastosować?

Aby sprawdzić, czy zainstalowana karta graficzna w komputerze jest przegrzewana, użytkownik ma możliwość użycia programu