Pytanie 1

Który z wymienionych przykładów ilustruje projektowanie interfejsu zgodnego z zasadami user experience (UX)?

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

Który z wymienionych przykładów ilustruje projektowanie interfejsu zgodnego z zasadami user experience (UX)?

Jakie cechy powinien posiadać skuteczny negocjator?

Jakie są różnice między testami funkcjonalnymi a niefunkcjonalnymi?

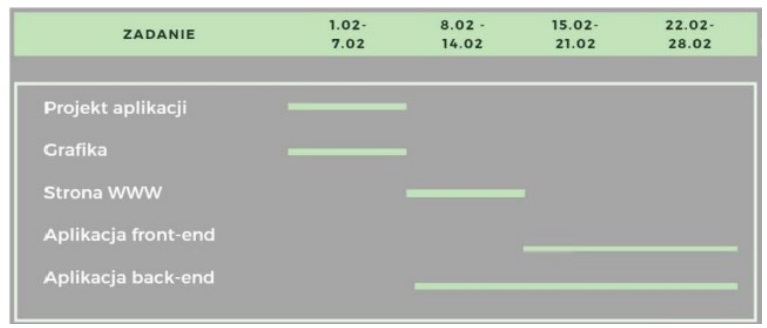

Diagram Gantta, który został zaprezentowany, odnosi się do projektu IT. Przyjmując, że każdy członek zespołu posiada odpowiednie kompetencje do realizacji każdego z zadań, a każde zadanie może być przypisane tylko jednej osobie, która poświęca na nie pełen dzień pracy, to minimalna liczba osób w zespole wynosi

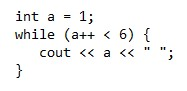

Po uruchomieniu podanego kodu w języku C++ w konsoli pojawi się ciąg liczb

Zaprezentowany fragment kodu w języku C# tworzy hasło. Wskaż zdanie PRAWDZIWE dotyczące charakterystyki tego hasła:

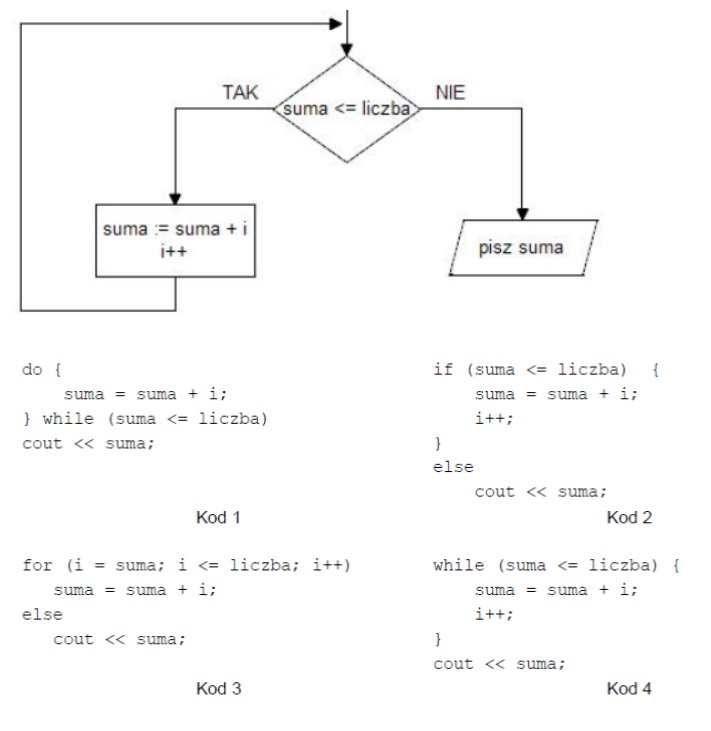

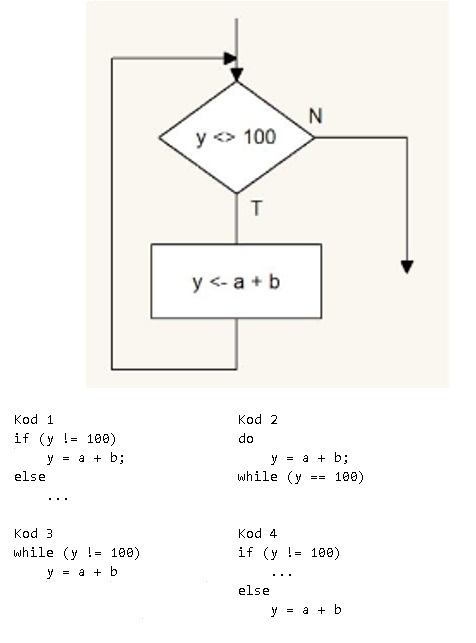

Wskaż fragment kodu, który stanowi realizację przedstawionego algorytmu w języku C++

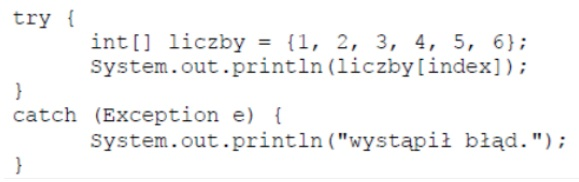

W przypadku przedstawionego fragmentu kodu Java, wyjątek zostanie zgłoszony, gdy wartość zmiennej index wyniesie:

W programie stworzonym w języku C++ trzeba zadeklarować zmienną, która będzie przechowywać wartość rzeczywistą. Jakiego typu powinna być ta zmienna?

Jakie wartości może przyjąć zmienna typu boolean?

Jakie elementy powinny być uwzględnione w scenariuszu testów aplikacji?

Jakie są korzyści z wykorzystania struktur danych typu mapa (np. HashMap w Javie) w kontekście tworzenia zbiorów danych?

Wynikiem wykonania poniższego fragmentu kodu jest wyświetlenie liczb z zakresu od 2 do 20, które są

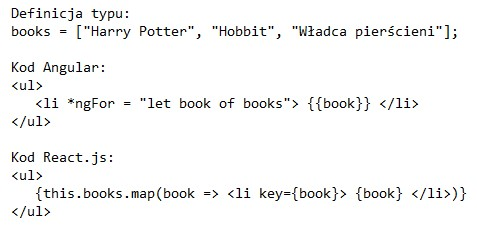

Na równoważnych pod względem funkcjonalnym listingach fragmentów aplikacji Angular oraz React.js utworzono listę punktowaną, która zawiera

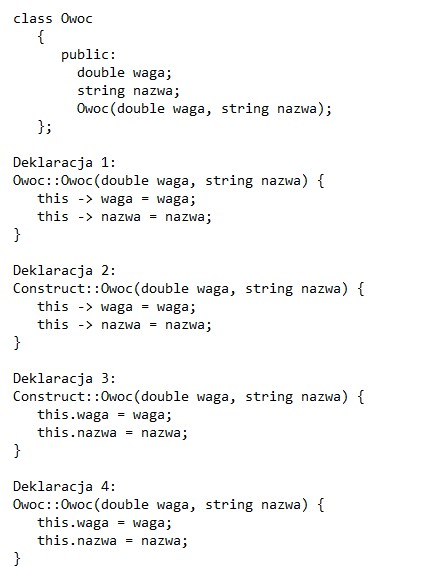

Definicja konstruktora dla zaprezentowanej klasy w języku C++ może być sformułowana jak w

Który z paradygmatów programowania najbardziej akcentuje dziedziczenie oraz polimorfizm?

Programista aplikacji mobilnych pragnie zmienić swoją ścieżkę kariery na Full-Stack Developera. Wskaż kurs, który powinien wybrać, żeby to osiągnąć?

Jakie informacje można uzyskać na temat metod w klasie Point?

Jakie jest główne zadanie ochrony danych osobowych?

Który z wymienionych składników wchodzi w skład podstawowego wyposażenia środowiska IDE?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje WPF?

Który z wymienionych algorytmów sortujących posiada średnią złożoność obliczeniową równą O(n log n)?

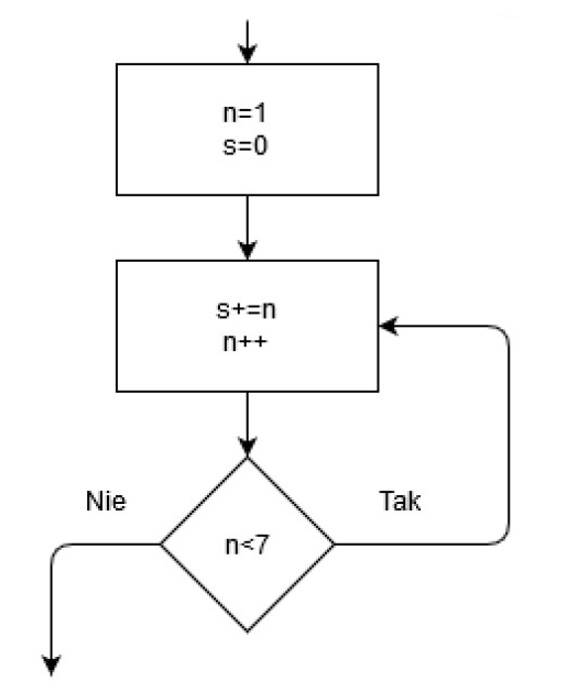

Na schemacie widoczny jest fragment diagramu blokowego pewnego algorytmu. Ile razy zostanie zweryfikowany warunek n<7?

Który system operacyjny jest podstawowym środowiskiem do tworzenia aplikacji mobilnych w języku Swift?

Jak najlepiej przełożyć oczekiwania klienta na dokumentację techniczną dla programistów?

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

Jaki typ testów ocenia funkcjonalność aplikacji z punktu widzenia użytkownika końcowego?

Teoria wyznaczania celów definiuje właściwie sformułowany cel jako SMART, od pierwszych liter słów: specyficzny, Mierzalny, Ambitny, Realny oraz Terminowy. Wskaź, który cel wymaga wysiłku i stanowi wyzwanie dla pracownika?

Jakie zagrożenie związane z użytkowaniem cyberprzestrzeni ma wpływ na zdrowie fizyczne?

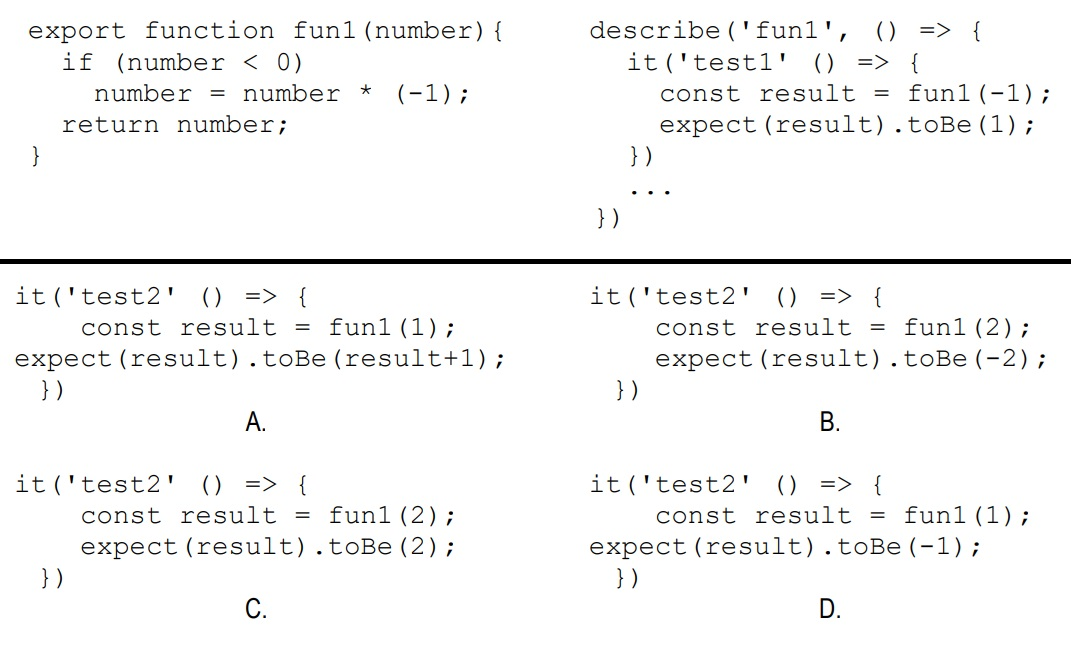

Przedstawione kody zawierają realizację funkcji oraz jeden zdefiniowany test automatyczny, który weryfikuje działanie funkcji w przypadku, gdy argumentem jest liczba ujemna. W miejscu kropek trzeba dodać drugi test, który sprawdzi funkcjonalność funkcji, kiedy argumentem jest liczba dodatnia. Który z poniższych kodów jest odpowiedni do tego testu?

Który z poniższych kodów realizuje przedstawiony fragment algorytmu?

W celu wdrożenia w aplikacji internetowej mechanizmu zbierania danych statystycznych na komputerach użytkowników, można użyć

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?

Jaką cechą odznacza się framework w porównaniu do biblioteki?

Jaki jest podstawowy okres ochrony autorskich praw majątkowych w krajach Unii Europejskiej?

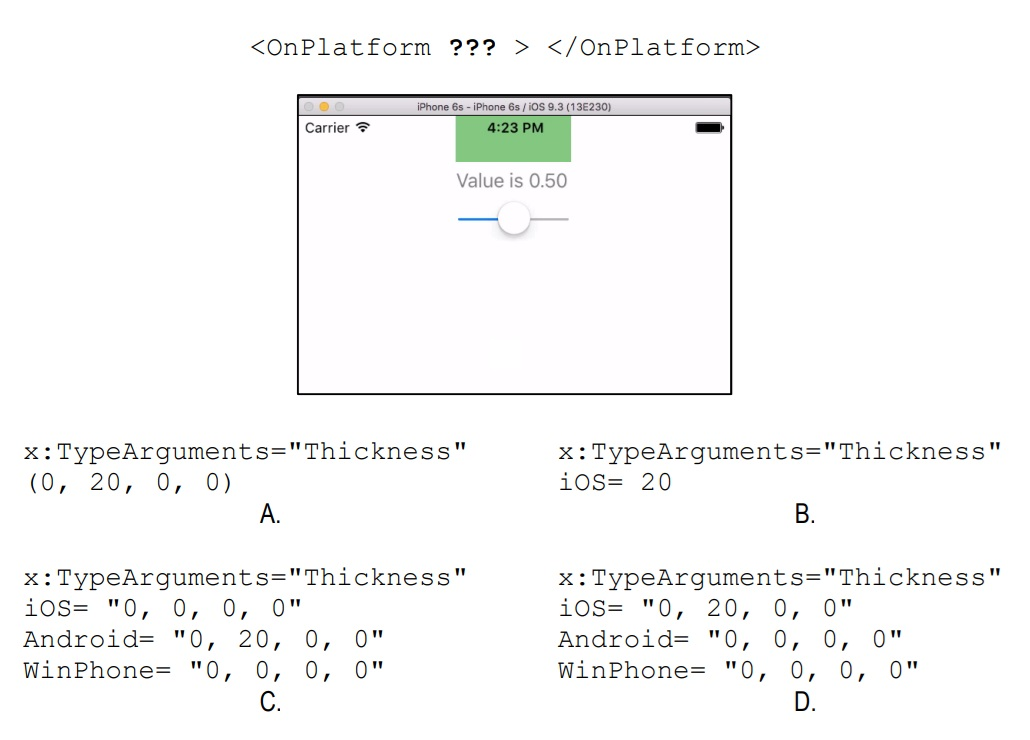

Na przedstawionym obrazie widać fragment emulacji systemu iOS z prostą aplikacją. Górna część ekranu nachodzi na pasek stanu baterii. Który z poniższych zapisów powinien zostać użyty w miejscu znaków zapytania, aby ustawić jedynie marginesy górne tylko dla systemu iOS?

Jakie oprogramowanie służy do monitorowania błędów oraz zarządzania projektami?

W systemie RGB kolor Pale Green przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Które z wymienionych środowisk programistycznych jest rekomendowane do developing aplikacji w języku Python z użyciem frameworka Django?

W jaki sposób procesor nawiązuje komunikację z pamięcią podręczną (cache)?