Pytanie 1

Urządzenie z funkcją Plug and Play, które zostało ponownie podłączone do komputera, jest identyfikowane na podstawie

Wynik: 3/40 punktów (7,5%)

Wymagane minimum: 20 punktów (50%)

Urządzenie z funkcją Plug and Play, które zostało ponownie podłączone do komputera, jest identyfikowane na podstawie

Dezaktywacja automatycznych aktualizacji systemu Windows skutkuje

Jaki standard Ethernet należy wybrać przy bezpośrednim połączeniu urządzeń sieciowych, które dzieli odległość 1 km?

Zjawiskiem typowym, które może świadczyć o nadchodzącej awarii twardego dysku, jest wystąpienie

Jednym z programów ochronnych, które zabezpieczają system przed oprogramowaniem, które bez zgody użytkownika zbiera i przesyła jego dane osobowe, numery kart kredytowych, informacje o odwiedzanych stronach WWW, hasła oraz używane adresy e-mail, jest aplikacja

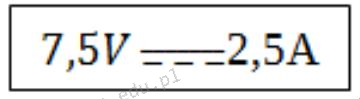

Na urządzeniu zasilanym prądem stałym znajduje się wskazane oznaczenie. Co można z niego wywnioskować o pobieranej mocy urządzenia, która wynosi około

W standardzie Ethernet 100BaseTX do przesyłania danych używane są żyły kabla UTP podłączone do pinów

Program CHKDSK jest wykorzystywany do

Jakie polecenie należy zastosować w systemach operacyjnych z rodziny Windows, aby ustawić plik w trybie tylko do odczytu?

Jakie złącze powinna mieć karta graficzna, aby mogła być bezpośrednio podłączona do telewizora LCD, który ma tylko analogowe złącze do komputera?

Grupa protokołów, która charakteryzuje się wspólną metodą szyfrowania, to

Brak odpowiedzi na to pytanie.

W systemie Blu-ray nośnik przeznaczony do jednokrotnego zapisu jest oznaczany jako

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Windows należy użyć, aby ustalić liczbę ruterów pośrednich znajdujących się pomiędzy hostem źródłowym a celem?

Brak odpowiedzi na to pytanie.

Na ilustracji zobrazowano

Brak odpowiedzi na to pytanie.

Który z standardów Gigabit Ethernet pozwala na stworzenie segmentów sieci o długości 550 m/5000 m przy szybkości przesyłu danych 1 Gb/s?

Brak odpowiedzi na to pytanie.

Wskaż nieprawidłowy sposób podziału dysków MBR na partycje?

Brak odpowiedzi na to pytanie.

Oprogramowanie komputerowe, które jest dostępne bezpłatnie i bez ograniczeń czasowych, jest dystrybuowane na podstawie licencji typu

Brak odpowiedzi na to pytanie.

Serwer Apache to rodzaj

Brak odpowiedzi na to pytanie.

Jakie protokoły są klasyfikowane jako protokoły transportowe w modelu ISO/OSI?

Brak odpowiedzi na to pytanie.

PoE to norma

Brak odpowiedzi na to pytanie.

Która z usług umożliwia centralne zarządzanie identyfikacjami, uprawnieniami oraz zasobami w sieci?

Brak odpowiedzi na to pytanie.

Według modelu TCP/IP, protokoły DNS, FTP oraz SMTP zaliczają się do warstwy

Brak odpowiedzi na to pytanie.

Który symbol przedstawia przełącznik?

Brak odpowiedzi na to pytanie.

Urządzenie klienckie automatycznie uzyskuje adres IP od serwera DHCP. W sytuacji, gdy serwer DHCP przestanie działać, karcie sieciowej przydzielony zostanie adres IP z przedziału

Brak odpowiedzi na to pytanie.

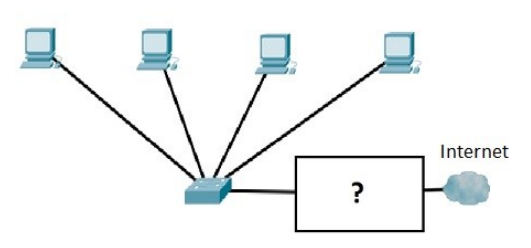

Jakie urządzenie powinno być podłączone do lokalnej sieci w miejscu zaznaczonym na rysunku, aby komputery mogły korzystać z Internetu?

Brak odpowiedzi na to pytanie.

Aby stworzyć bezpieczny wirtualny tunel pomiędzy dwoma komputerami korzystającymi z Internetu, należy użyć technologii

Brak odpowiedzi na to pytanie.

Jakie ustawienia otrzyma interfejs sieciowy eth0 po wykonaniu poniższych komend w systemie Linux?

Brak odpowiedzi na to pytanie.

Jaki akronim oznacza program do tworzenia graficznych wykresów ruchu, który odbywa się na interfejsach urządzeń sieciowych?

Brak odpowiedzi na to pytanie.

Gdy użytkownik wykonuje w wierszu poleceń komendę ping www.onet.pl, otrzymuje komunikat: "Żądanie polecenia ping nie może znaleźć hosta www.onet.pl Sprawdź nazwę i ponów próbę". Z kolei, po wpisaniu w wierszu poleceń komendy ping 213.180.141.140 (adres IP serwera www.onet.pl), użytkownik otrzymuje odpowiedź z serwera. Jakie mogą być przyczyny tej sytuacji?

Brak odpowiedzi na to pytanie.

Który zakres adresów IPv4 jest poprawnie przypisany do danej klasy?

| Zakres adresów IPv4 | Klasa adresu IPv4 | |

|---|---|---|

| A. | 1.0.0.0 ÷ 127.255.255.255 | A |

| B. | 128.0.0.0 ÷ 191.255.255.255 | B |

| C. | 192.0.0.0 ÷ 232.255.255.255 | C |

| D. | 233.0.0.0 ÷ 239.255.255.255 | D |

Brak odpowiedzi na to pytanie.

Jak można zwolnić miejsce na dysku, nie tracąc przy tym danych?

Brak odpowiedzi na to pytanie.

Podaj domyślny port używany do przesyłania poleceń w serwerze FTP

Brak odpowiedzi na to pytanie.

Jaką liczbę naturalną reprezentuje zapis 41 w systemie szesnastkowym w systemie dziesiętnym?

Brak odpowiedzi na to pytanie.

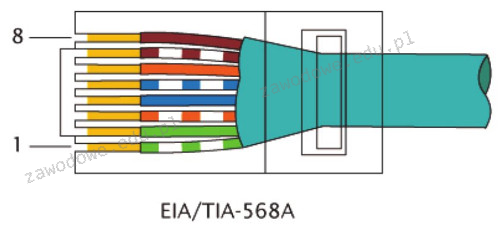

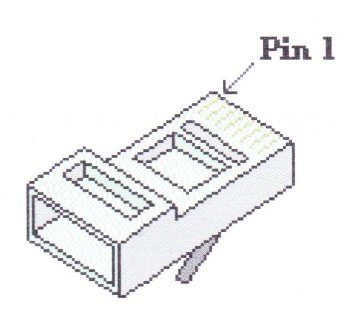

Jak wygląda układ przewodów w złączu RJ45 zgodnie z kolejnością połączeń T568A?

Brak odpowiedzi na to pytanie.

Jakie polecenie umożliwia wyświetlanie oraz modyfikację tabel translacji adresów IP do adresów fizycznych?

Brak odpowiedzi na to pytanie.

Jakie napięcie jest dostarczane przez płytę główną do pamięci typu SDRAM DDR3?

Brak odpowiedzi na to pytanie.

Brak zabezpieczeń przed utratą danych w wyniku fizycznej awarii jednego z dysków to właściwość

Brak odpowiedzi na to pytanie.

Jakie pole znajduje się w nagłówku protokołu UDP?

Brak odpowiedzi na to pytanie.

Podstawowym zadaniem mechanizmu Plug and Play jest

Brak odpowiedzi na to pytanie.

Która para: protokół – warstwa, w której funkcjonuje protokół, jest prawidłowo zestawiona według modelu TCP/IP?

Brak odpowiedzi na to pytanie.