Pytanie 1

Jak należy skonstruować zapytanie przy pomocy polecenia SELECT, aby wyświetlić unikalne nazwiska osób zamieszkujących osiedle?

Wynik: 6/40 punktów (15,0%)

Wymagane minimum: 20 punktów (50%)

Jak należy skonstruować zapytanie przy pomocy polecenia SELECT, aby wyświetlić unikalne nazwiska osób zamieszkujących osiedle?

$liczba = 10; while($liczba<50){ echo "$liczba"; $liczba=$liczba+5; } Jakie liczby zostaną wyświetlone w wyniku działania tej pętli w języku PHP?

Ile maksymalnie znaczników może być zastosowanych w tabeli, która ma trzy kolumny oraz trzy wiersze, nie zawierając przy tym złączeń komórek i wiersza nagłówkowego?

Jakie znaki lub sekwencje oznaczają początek komentarza w języku JavaScript?

Brak odpowiedzi na to pytanie.

Jaki jest cel funkcji napisanej w PHP?

| $zapytanie = mysql_query("SELECT * FROM napisy"); |

Ikona, która pojawia się przed adresem w oknie adresowym przeglądarki internetowej lub przy tytule aktywnej karty, nazywana jest

W katalogu www znajdują się foldery html oraz style, w których umieszczone są odpowiednio pliki o rozszerzeniu html i pliki o rozszerzeniu css. Aby dołączyć styl.css do pliku HTML, należy użyć

Brak odpowiedzi na to pytanie.

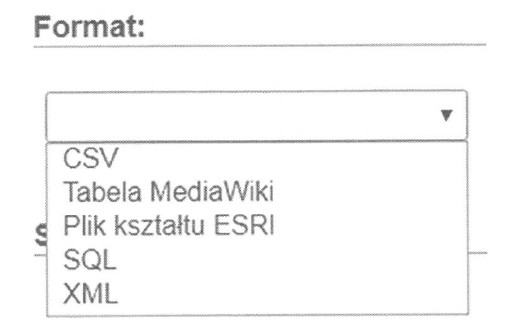

Na przedstawionym obrazie zobrazowano wybór formatu pliku do zaimportowania bazy danych. Który z formatów należy wybrać, jeśli dane zostały wyeksportowane z programu Excel i zapisane w formie tekstowej z użyciem przecinka do oddzielania wartości pól?

W języku PHP funkcja trim służy do

Celem testów związanych ze skalowalnością oprogramowania jest ocena, czy aplikacja

Jakie są etapy w odpowiedniej kolejności przy tworzeniu aplikacji?

Brak odpowiedzi na to pytanie.

Który typ relacji wymaga stworzenia tabeli pośredniczącej łączącej klucze główne obu tabel?

Brak odpowiedzi na to pytanie.

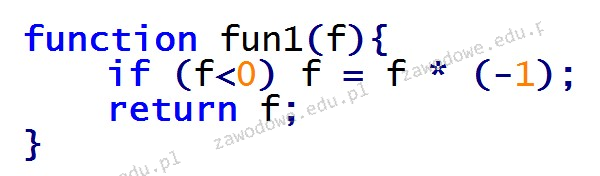

W języku JavaScript zdefiniowano następującą funkcję. Jej celem jest

Brak odpowiedzi na to pytanie.

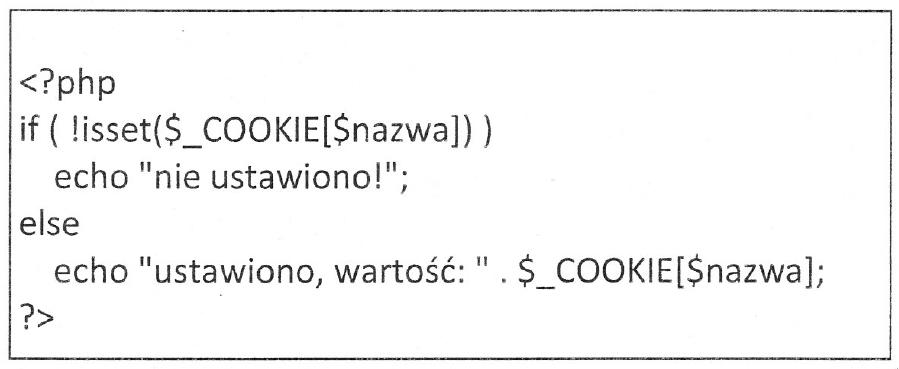

Zaprezentowano poniżej obsługę

| if (!isset($_COOKIE[$nazwa])) echo "nie ustawiono!"; else echo "ustawiono: " . $_COOKIE[$nazwa]; |

Brak odpowiedzi na to pytanie.

Do zapisania prostej animacji na stronę internetową można zastosować format

Brak odpowiedzi na to pytanie.

Utworzono bazę danych z tabelą mieszkancy, która zawiera pola: nazwisko, imie, miasto. Następnie zrealizowano poniższe zapytanie do bazy: ```SELECT nazwisko, imie FROM mieszkancy WHERE miasto="Poznań" UNION ALL SELECT nazwisko, imie FROM mieszkancy WHERE miasto="Kraków"``` Wskaż zapytanie, które zwróci te same dane:

Brak odpowiedzi na to pytanie.

Które z poniższych twierdzeń o definicji funkcji pokazanej w ramce jest prawdziwe?

| function czytajImie(){ var imie=null; do { imie=prompt("podaj imie: "); if (imie.length<3) alert("wprowadzony tekst jest niepoprawny"); } while(imie.length<3); } |

Brak odpowiedzi na to pytanie.

W przedstawionym kodzie HTML ukazany styl CSS to styl

<p style="color: red;">To jest przykładowy akapit.</p>

Brak odpowiedzi na to pytanie.

, co wpływa wyłącznie na ten konkretny akapit. Praktyczne zastosowanie lokalnych stylów polega na tym, że można je szybko dodać do pojedynczych elementów, ale należy pamiętać, że nadmiar lokalnych stylów może prowadzić do problemów z utrzymywaniem i zarządzaniem kodem. Zamiast tego zaleca się stosowanie zewnętrznych arkuszy stylów CSS, co pozwala na centralne zarządzanie stylami dla całej strony. Warto zauważyć, że lokalne style mają wyższy priorytet niż style zewnętrzne, co może prowadzić do konfliktów, jeśli nie zostaną odpowiednio użyte. Aby zapewnić zgodność z najlepszymi praktykami, zaleca się ograniczanie stosowania lokalnych stylów tam, gdzie to możliwe, na rzecz bardziej zorganizowanego podejścia z użyciem klas i identyfikatorów w zewnętrznych arkuszach stylów.

Jakie zadania programistyczne należy realizować po stronie serwera?

Brak odpowiedzi na to pytanie.

Podczas definiowania pola id w tabeli MySQL użyto AUTO_INCREMENT. Co to oznacza?

| id int NOT NULL AUTO_INCREMENT |

Brak odpowiedzi na to pytanie.

Zachowanie integralności encji w bazie danych będzie miało miejsce, jeżeli między innymi

Brak odpowiedzi na to pytanie.

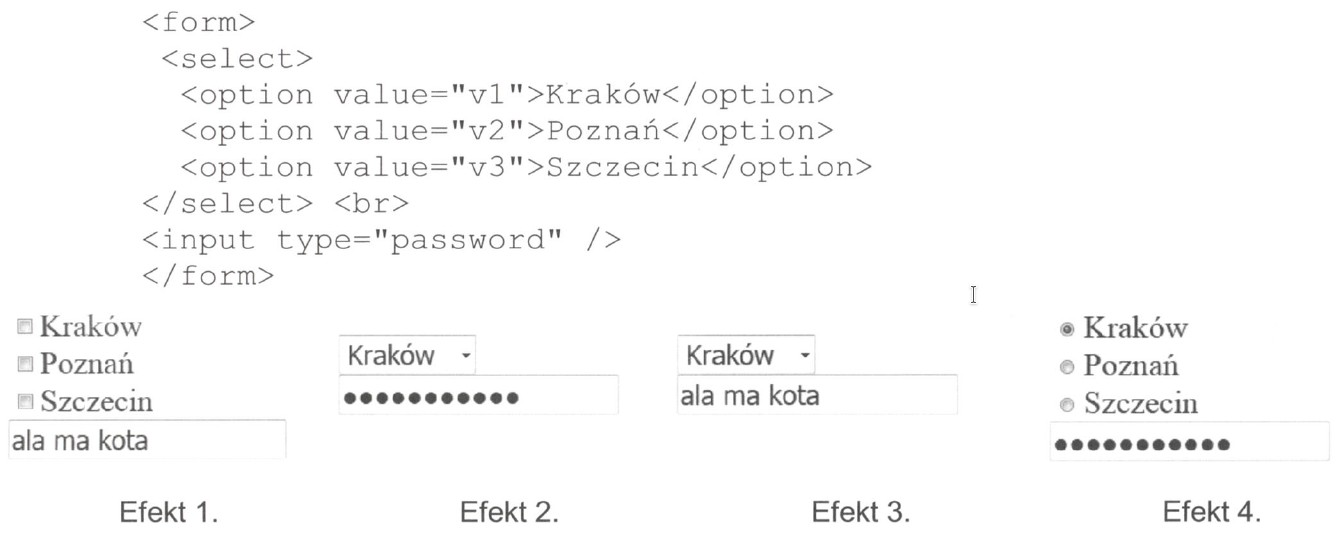

W zaprezentowanej części formularza HTML znajduje się pole ``````, które można określić jako

Brak odpowiedzi na to pytanie.

W kodzie HTML kolor biały można reprezentować przy użyciu wartości

Brak odpowiedzi na to pytanie.

Jaki wynik daje poniższy kod PHP?

| $dane = array ('imie' => 'Anna', 'nazwisko' => 'Nowak', 'wiek' => 21); |

Brak odpowiedzi na to pytanie.

W dokumencie HTML stworzono formularz. Jakie działanie kodu zostanie pokazane przez przeglądarkę, jeśli w drugie pole użytkownik wprowadzi tekst „ala ma kota”?

Brak odpowiedzi na to pytanie.

Poniżej przedstawiono sposób obsługi

Brak odpowiedzi na to pytanie.

Który z przedstawionych kodów HTML sformatuje tekst według wzoru? (uwaga: słowo "stacji" jest zapisane większą czcionką niż reszta słów w tej linii)

Stoi nastacjilokomotywa ...

|

Brak odpowiedzi na to pytanie.

Zapis w CSS `h2 {background-color: green;}` spowoduje, że kolor zielony będzie dotyczył

Brak odpowiedzi na to pytanie.

Poniżej przedstawiono fragment kodu obsługującego

|

Brak odpowiedzi na to pytanie.

Do modyfikacji danych w bazie danych można wykorzystać

Brak odpowiedzi na to pytanie.

Aby skutecznie stworzyć relację typu m…n, która będzie wolna od redundancji danych, konieczne jest

Brak odpowiedzi na to pytanie.

Podane zapytanie SQL przyznaje użytkownikowi adam@localhost uprawnienia:

| GRANT SELECT, INSERT, UPDATE, DELETE ON klienci TO adam@localhost |

Brak odpowiedzi na to pytanie.

W HTML informacje o autorze, streszczeniu oraz słowach kluczowych strony powinny być umieszczone