Pytanie 1

W komputerach stacjonarnych zamontowane są karty sieciowe Ethernet 10/100/1000 z gniazdem RJ45. Jakie medium transmisyjne powinno się zastosować w celu zbudowania sieci komputerowej zapewniającej najwyższą przepustowość?

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

W komputerach stacjonarnych zamontowane są karty sieciowe Ethernet 10/100/1000 z gniazdem RJ45. Jakie medium transmisyjne powinno się zastosować w celu zbudowania sieci komputerowej zapewniającej najwyższą przepustowość?

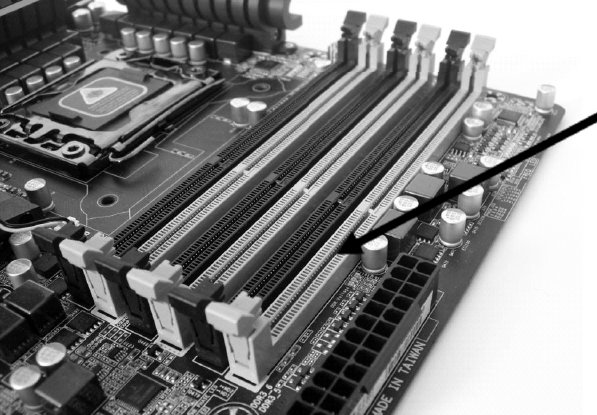

Pamięć RAM ukazana na grafice jest instalowana w płycie głównej z gniazdem

Aby zminimalizować ryzyko wyładowań elektrostatycznych podczas wymiany komponentów komputerowych, technik powinien wykorzystać

Według normy JEDEC, standardowe napięcie zasilające dla modułów pamięci RAM DDR3L o niskim napięciu wynosi

Jakiej klasy adresów IPv4 dotyczą adresy, które mają dwa najbardziej znaczące bity ustawione na 10?

Wskaż błędny sposób podziału dysku MBR na partycje?

Jakie narzędzie w systemie Windows pozwala na kontrolowanie stanu sprzętu, aktualizowanie sterowników oraz rozwiązywanie problemów z urządzeniami?

Aby kontrolować ilość transferu w sieci, administrator powinien zastosować program rodzaju

Jaki protokół mailowy pozwala między innymi na przechowywanie odbieranych wiadomości e-mail na serwerze, zarządzanie wieloma katalogami, usuwanie wiadomości oraz przenoszenie ich pomiędzy katalogami?

Analiza uszkodzonych elementów komputera poprzez ocenę stanu wyjściowego układu cyfrowego pozwala na

W normie PN-EN 50174 nie znajdują się wytyczne dotyczące

Do przeprowadzenia aktualizacji systemów Linux można zastosować aplikacje

Nie jest możliwe wykonywanie okresowych kopii zapasowych dysków serwera na nośnikach wymiennych typu

Stacja robocza powinna znajdować się w tej samej podsieci co serwer o adresie IP 192.168.10.150 i masce 255.255.255.192. Który adres IP powinien być skonfigurowany w ustawieniach protokołu TCP/IP karty sieciowej stacji roboczej?

Gdy użytkownik zauważy, że ważne pliki zniknęły z dysku twardego, powinien

Aby telefon VoIP działał poprawnie, należy skonfigurować adres

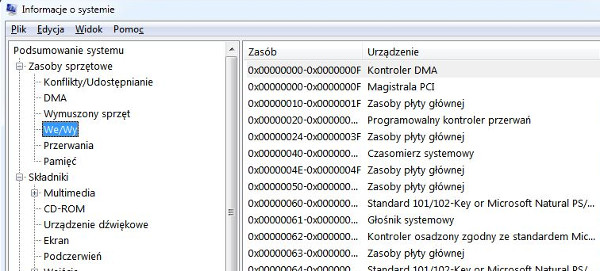

W jakim systemie numerycznym przedstawione są zakresy We/Wy na ilustracji?

W przypadku dysku twardego, w jakiej jednostce wyrażana jest wartość współczynnika MTBF (Mean Time Between Failure)?

W dokumentacji systemu operacyjnego Windows XP opisano pliki o rozszerzeniu .dll. Czym jest ten plik?

Aby aktywować tryb awaryjny w systemach z rodziny Windows, w trakcie uruchamiania komputera trzeba nacisnąć klawisz

Jaki typ pamięci powinien być umieszczony na płycie głównej komputera w miejscu, które wskazuje strzałka?

AppLocker to funkcjonalność dostępna w systemach Windows Server, która umożliwia

Najskuteczniejszym zabezpieczeniem sieci bezprzewodowej jest

Jednym ze sposobów na ograniczenie dostępu do sieci bezprzewodowej dla nieuprawnionych osób jest

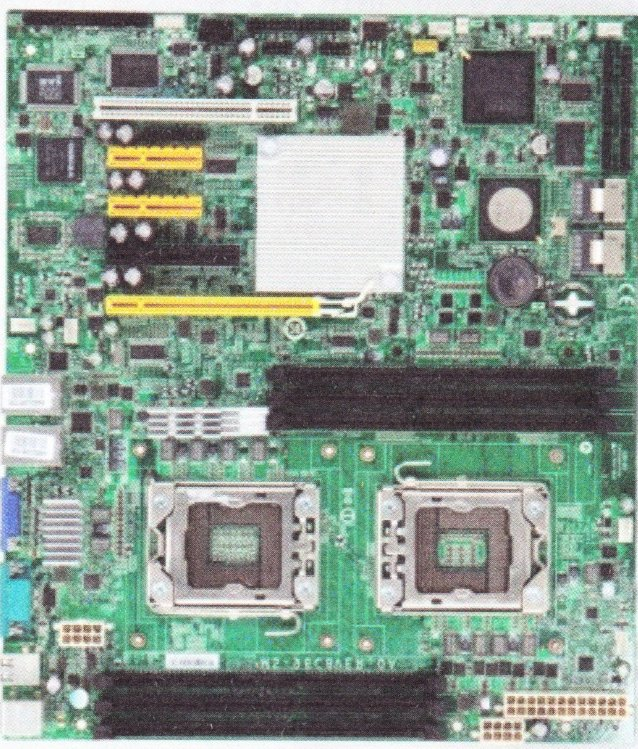

W komputerze użyto płyty głównej widocznej na obrazku. Aby podnieść wydajność obliczeniową maszyny, zaleca się

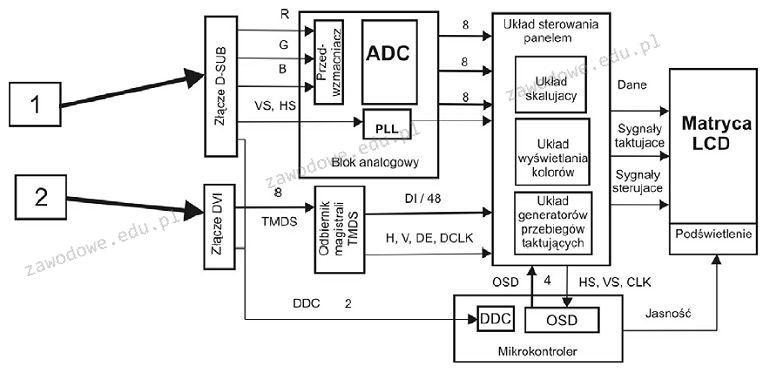

Które z połączeń zaznaczonych strzałkami na diagramie monitora stanowi wejście cyfrowe?

W sytuacji, gdy brakuje odpowiedniej ilości pamięci RAM do przeprowadzenia operacji, takiej jak uruchomienie aplikacji, system Windows pozwala na przeniesienie nieużywanych danych z pamięci RAM do pliku

Jakie urządzenie sieciowe widnieje na ilustracji?

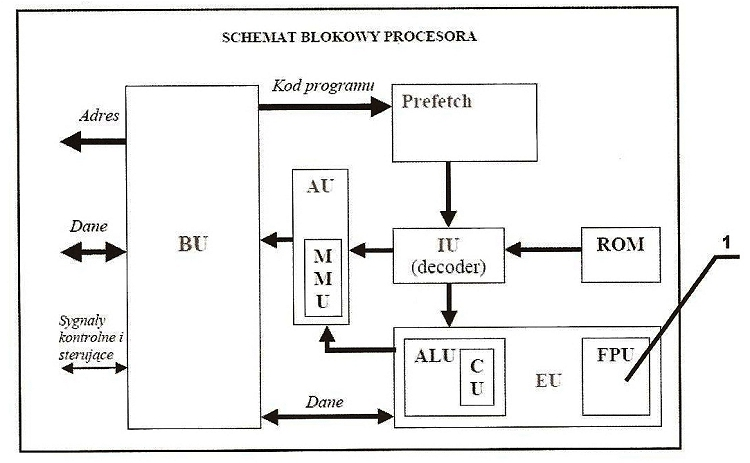

Element oznaczony numerem 1 w schemacie blokowym procesora pełni funkcję

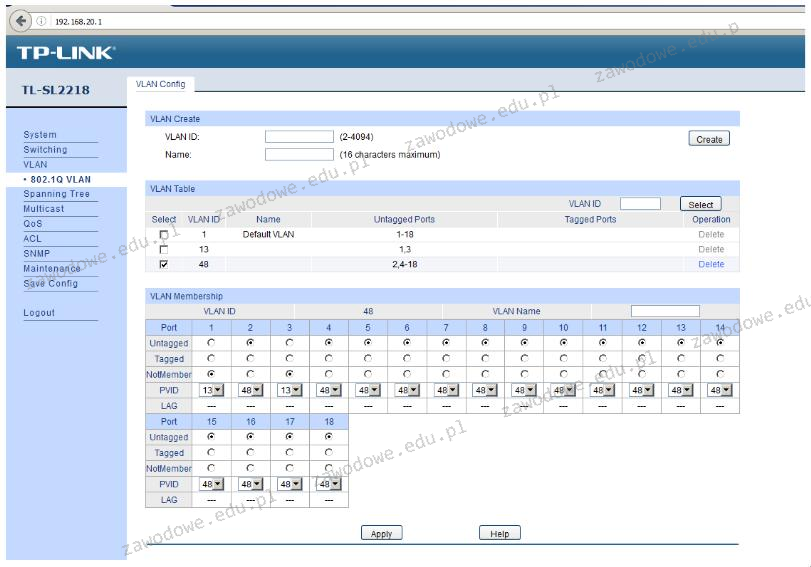

Na ilustracji zaprezentowano konfigurację urządzenia, co sugeruje, że

W trakcie użytkowania przewodowej myszy optycznej wskaźnik nie reaguje na ruch urządzenia po podkładce, a kursor zmienia swoje położenie dopiero po właściwym ustawieniu myszy. Te symptomy sugerują uszkodzenie

Wskaż właściwą formę maski

W systemie Windows, z jakiego polecenia można skorzystać, aby sprawdzić bieżące połączenia sieciowe i ich statystyki?

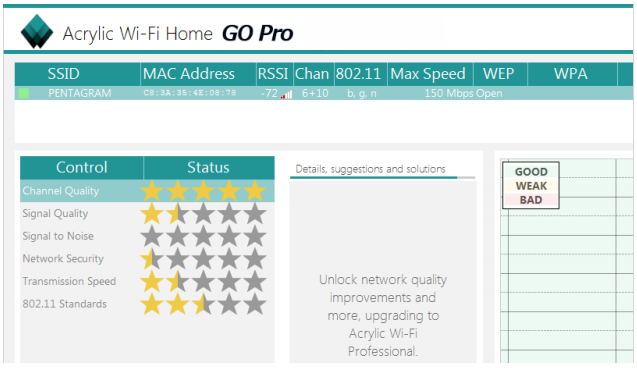

W programie Acrylic Wi-Fi Home przeprowadzono test, którego rezultaty ukazano na zrzucie ekranu. Na ich podstawie można stwierdzić, że sieć bezprzewodowa dostępna w danym momencie

Jakie polecenie służy do obserwowania lokalnych połączeń?

W komunikacie błędu systemowego informacja prezentowana w formacie szesnastkowym oznacza

Jakie połączenie bezprzewodowe należy zastosować, aby mysz mogła komunikować się z komputerem?

Jaką liczbę komputerów można zaadresować w sieci z maską 255.255.255.224?

Jakie narzędzie wykorzystuje się do połączenia pigtaila z włóknami światłowodowymi?

Jakim protokołem jest protokół dostępu do sieci pakietowej o maksymalnej prędkości 2 Mbit/s?