Pytanie 1

Tryb działania portu równoległego, oparty na magistrali ISA, pozwalający na transfer danych do 2.4 MB/s, przeznaczony dla skanerów i urządzeń wielofunkcyjnych, to

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Tryb działania portu równoległego, oparty na magistrali ISA, pozwalający na transfer danych do 2.4 MB/s, przeznaczony dla skanerów i urządzeń wielofunkcyjnych, to

Na rysunku widoczny jest symbol graficzny

Plik ma przypisane uprawnienia: rwxr-xr--. Jakie uprawnienia będzie miał plik po zastosowaniu polecenia chmod 745?

Jaką wartość liczbową reprezentuje zapis binarny 01010101?

Wskaż standard protokołu wykorzystywanego do kablowego połączenia dwóch urządzeń

Maksymalna długość łącza światłowodowego używanego do przesyłania danych w standardzie 10GBASE-SR wynosi

Jakie jest rozwinięcie skrótu, który odnosi się do usług mających na celu m.in. nadawanie priorytetów przesyłanym pakietom oraz zarządzanie przepustowością w sieci?

Wyświetlony stan ekranu terminala został uzyskany podczas testu realizowanego w środowisku Windows. Techniczny pracownik zdobył w ten sposób informacje o:

Aby użytkownik laptopa z systemem Windows 7 lub nowszym mógł korzystać z drukarki przez sieć WiFi, musi zainstalować drukarkę na porcie

W trakcie działania komputera doszło do samoczynnego twardego resetu. Przyczyną tego resetu może być najprawdopodobniej

Złącze o rozmiarze ferruli 1,25 to jakie?

Protokół User Datagram Protocol (UDP) należy do

Wskaź narzędzie przeznaczone do mocowania pojedynczych żył kabla miedzianego w złączach?

Jaki system operacyjny funkcjonuje w trybie tekstowym i umożliwia uruchomienie środowiska graficznego KDE?

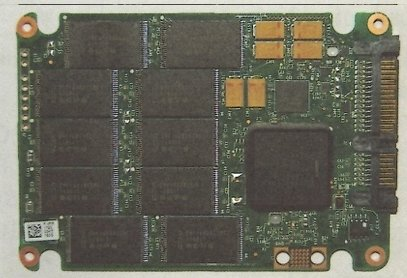

Element systemu komputerowego przedstawiony na ilustracji to

Który z poniższych adresów należy do klasy B?

Jaką przepustowość określa standard Ethernet IEEE 802.3z?

Jakie medium transmisyjne w sieciach LAN zaleca się do użycia w budynkach zabytkowych?

Który z trybów nie jest oferowany przez narzędzie lupa w systemie Windows?

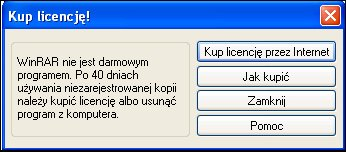

Program WinRaR zaprezentował okno informacyjne widoczne na ilustracji. Jakiego rodzaju licencji na program używał do tej pory użytkownik?

Jakie zastosowanie ma narzędzie tracert w systemach operacyjnych rodziny Windows?

Laptopy zazwyczaj są wyposażone w bezprzewodowe sieci LAN. Ograniczenia ich stosowania dotyczą emisji fal radiowych, które mogą zakłócać działanie innych, istotnych dla bezpieczeństwa, urządzeń?

Który poziom macierzy RAID zapisuje dane jednocześnie na wielu dyskach jako jedno urządzenie?

Protokołem kontrolnym w obrębie rodziny TCP/IP, który ma na celu między innymi identyfikowanie usterek w urządzeniach sieciowych, jest

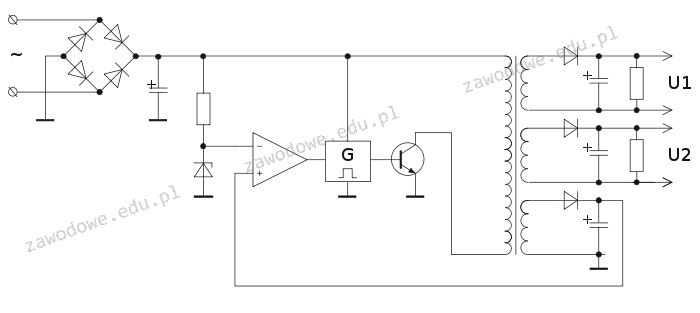

Na rysunku ukazano diagram

Jakie jest tempo transferu danych dla napędu DVD przy prędkości x48?

Jaka liczba hostów może być zaadresowana w podsieci z adresem 192.168.10.0/25?

Urządzeniem stworzonym do generowania etykiet oraz kodów kreskowych, które działa dzięki roztopieniu pokrywy specjalnej taśmy, co powoduje, że barwnik z taśmy przylega do materiału, na którym odbywa się drukowanie jest drukarka

Jakiego rodzaju plik należy stworzyć w systemie operacyjnym, aby zautomatyzować rutynowe działania, takie jak kopiowanie lub tworzenie plików oraz folderów?

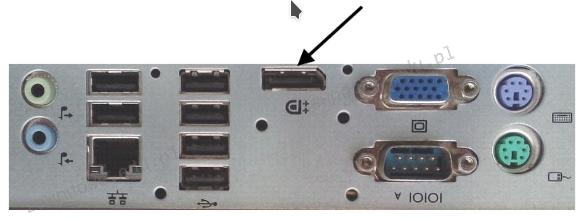

Na ilustracji ukazany jest tylny panel stacji roboczej. Strzałką wskazano port

Na rysunkach technicznych dotyczących instalacji sieci komputerowej oraz dedykowanej instalacji elektrycznej, symbolem pokazanym na rysunku oznaczane jest gniazdo

Jaką postać ma liczba szesnastkowa: FFFF w systemie binarnym?

Najczęstszym powodem rozmazywania się tonera na wydrukach z drukarki laserowej jest

Jakie oprogramowanie jest wykorzystywane do kontrolowania stanu dysków twardych?

Na ilustracji zaprezentowano sieć komputerową w układzie

Industry Standard Architecture to standard magistrali, który określa, że szerokość szyny danych wynosi:

Jakie urządzenie powinno się zastosować do podłączenia żył kabla skrętki do gniazda Ethernet?

Do akumulatora w jednostce ALU wprowadzono liczbę dziesiętną 253. Jak wygląda jej reprezentacja binarna?

W systemie Linux, gdzie przechowywane są hasła użytkowników?

Jeśli rozdzielczość myszy wynosi 200dpi, a monitor ma rozdzielczość Full HD, to aby przesunąć kursor wzdłuż ekranu, należy przesuń mysz o