Pytanie 1

Aby podłączyć dysk z interfejsem SAS, należy użyć kabla przedstawionego na diagramie

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Aby podłączyć dysk z interfejsem SAS, należy użyć kabla przedstawionego na diagramie

W tabeli z ofertą usług komputerowych znajdują się poniższe informacje. Jaki będzie koszt dojazdu serwisanta do klienta, który mieszka poza miastem, w odległości 15 km od biura firmy?

Nie można uruchomić systemu Windows z powodu błędu oprogramowania. Jak można przeprowadzić diagnozę i usunąć ten błąd w jak najmniej inwazyjny sposób?

Jakie jest tworzywo eksploatacyjne w drukarce laserowej?

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie otrzymał zadanie podziału aktualnej lokalnej sieci komputerowej na 16 podsieci. Obecna sieć posiada adres IP 192.168.20.0 i maskę 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

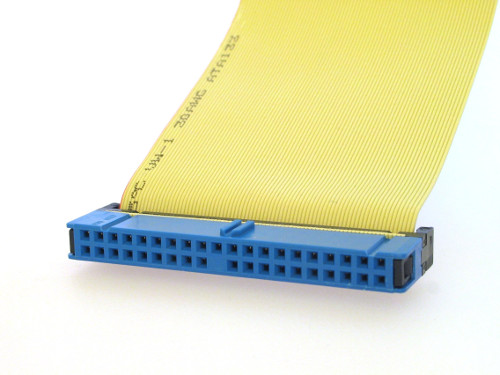

Na ilustracji pokazano wtyczkę taśmy kabel)

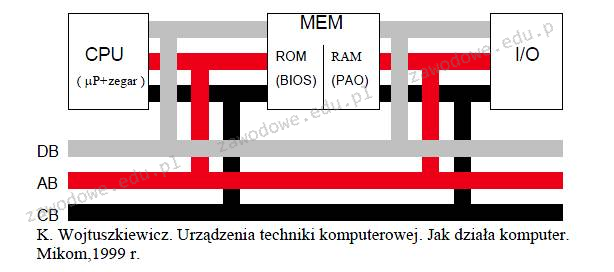

Który z komponentów komputera, gdy zasilanie jest wyłączone, zachowuje program inicjujący uruchamianie systemu operacyjnego?

Aby zabezpieczyć system przed oprogramowaniem o zdolności do samoreplikacji, należy zainstalować

Która z poniższych czynności NIE przyczynia się do personalizacji systemu operacyjnego Windows?

W tabeli zaprezentowano specyfikacje czterech twardych dysków. Dysk, który oferuje najwyższą średnią prędkość odczytu danych, to

| Pojemność | 320 GB | 320 GB | 320 GB | 320 GB |

| Liczba talerzy | 2 | 3 | 2 | 2 |

| Liczba głowic | 4 | 6 | 4 | 4 |

| Prędkość obrotowa | 7200 obr./min | 7200 obr./min | 7200 obr./min | 7200 obr./min |

| Pamięć podręczna | 16 MB | 16 MB | 16 MB | 16 MB |

| Czas dostępu | 8.3 ms | 8.9 ms | 8.5 ms | 8.6 ms |

| Interfejs | SATA II | SATA II | SATA II | SATA II |

| Obsługa NCQ | TAK | NIE | TAK | TAK |

| Dysk | A. | B. | C. | D. |

Określ adres sieci, do której przypisany jest host o adresie 172.16.0.123/27?

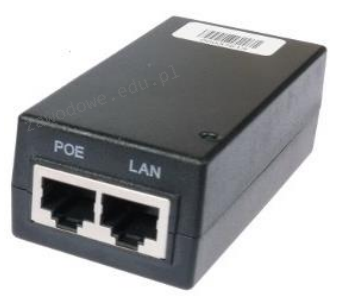

Urządzenie pokazane na ilustracji służy do

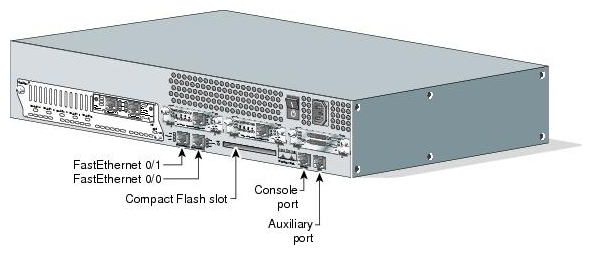

Urządzenie sieciowe, które widoczna jest na ilustracji, to

Jakie znaczenie ma zaprezentowany symbol graficzny?

W jakim typie członkostwa w VLAN port może należeć do wielu sieci VLAN?

Jakie działanie nie przyczynia się do personalizacji systemu operacyjnego Windows?

Aby podłączyć drukarkę z portem równoległym do komputera, który dysponuje jedynie złączami USB, konieczne jest zainstalowanie adaptera

Jak skonfigurować czas wyczekiwania na wybór systemu w programie GRUB, zanim domyślny system operacyjny zostanie uruchomiony?

Jaki adres IP należy do grupy A?

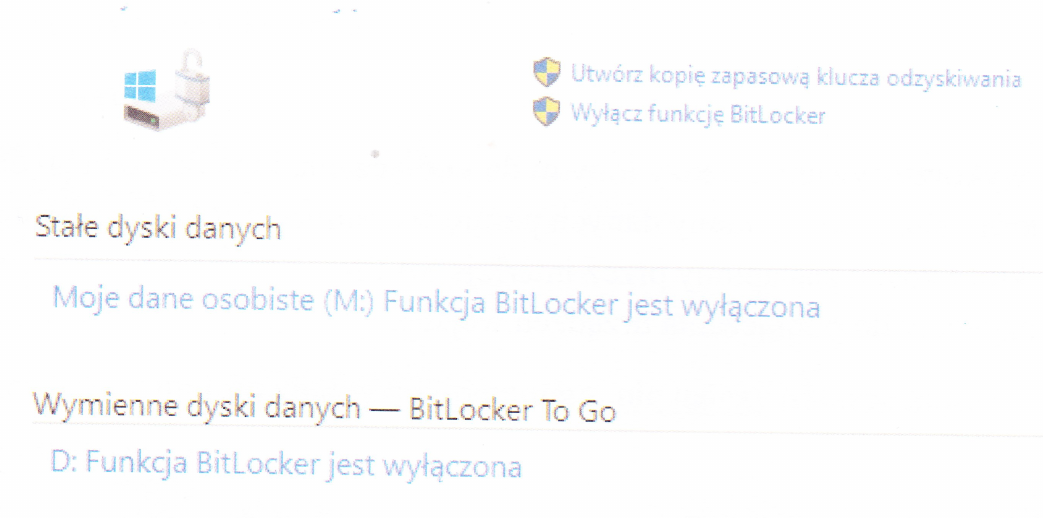

Wbudowane narzędzie dostępne w systemach Windows w edycji Enterprise lub Ultimate jest przeznaczone do

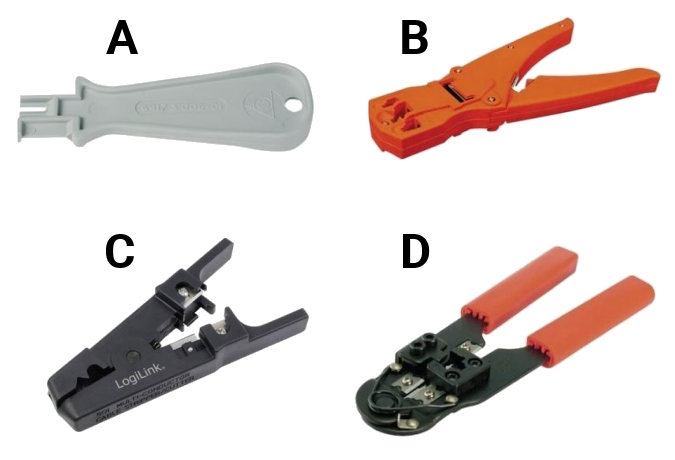

Który z przyrządów służy do usuwania izolacji?

Napięcie dostarczane przez płytę główną dla pamięci typu SDRAM DDR3 może wynosić

Proces, który uniemożliwia całkowicie odzyskanie danych z dysku twardego, to

Ile maksymalnie podstawowych partycji możemy stworzyć na dysku twardym używając MBR?

Który z protokołów będzie wykorzystany przez administratora do przesyłania plików na serwer?

Funkcja znana jako: "Pulpit zdalny" standardowo operuje na porcie

AES (ang. Advanced Encryption Standard) to?

Martwy piksel, będący defektem monitorów LCD, to punkt, który trwa niezmiennie w kolorze

Który z podanych adresów IP należy do klasy A?

Jakiego rodzaju złącze powinna mieć płyta główna, aby użytkownik był w stanie zainstalować kartę graficzną przedstawioną na rysunku?

Klawiatura w układzie QWERTY, która pozwala na wpisywanie znaków typowych dla języka polskiego, jest znana jako klawiatura

W biurze rachunkowym znajduje się sześć komputerów w jednym pomieszczeniu, połączonych kablem UTP Cat 5e z koncentratorem. Pracownicy korzystający z tych komputerów muszą mieć możliwość drukowania bardzo dużej ilości dokumentów monochromatycznych (powyżej 5 tys. stron miesięcznie). Aby zminimalizować koszty zakupu i eksploatacji sprzętu, najlepszym wyborem będzie:

Do wymiany uszkodzonych kondensatorów w karcie graficznej potrzebne jest

Która z wymienionych czynności nie jest związana z personalizacją systemu operacyjnego Windows?

Aby komputer stacjonarny mógł współdziałać z urządzeniami używającymi złącz pokazanych na ilustracji, konieczne jest wyposażenie go w interfejs

Aby stworzyć kontroler domeny w środowisku systemów Windows Server na lokalnym serwerze, konieczne jest zainstalowanie roli

Który z standardów Gigabit Ethernet pozwala na stworzenie segmentów sieci o długości 550 m/5000 m przy szybkości przesyłu danych 1 Gb/s?

W instalacjach kablowych z wykorzystaniem skrętki UTP kat. 6, jakie gniazda sieciowe powinny być stosowane?

Jakie polecenie trzeba wydać w systemie Windows, aby zweryfikować tabelę mapowania adresów IP na adresy MAC wykorzystywane przez protokół ARP?

Przyczyną niekontrolowanego wypełnienia przestrzeni na dysku może być