Pytanie 1

Jakie polecenie w systemie Windows powinno być użyte do obserwacji listy bieżących połączeń karty sieciowej w komputerze?

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Jakie polecenie w systemie Windows powinno być użyte do obserwacji listy bieżących połączeń karty sieciowej w komputerze?

Jaką klasę reprezentuje adres IPv4 w postaci binarnej 00101000 11000000 00000000 00000001?

Podczas instalacji systemu operacyjnego Linux należy wybrać odpowiedni typ systemu plików

Aby utworzyć obraz dysku twardego, można skorzystać z programu

Sygnatura (ciąg bitów) 55AA (w systemie szesnastkowym) kończy tablicę partycji. Jaka jest odpowiadająca jej wartość w systemie binarnym?

Kiedy użytkownik wprowadza w wierszu poleceń komendę ping www.onet.pl, otrzymuje komunikat: "Żądanie polecenia ping nie może znaleźć hosta www.onet.pl. Sprawdź nazwę i ponów próbę." Natomiast po wpisaniu polecenia ping 213.180.141.140 (adres IP serwera www.onet.pl) użytkownik otrzymuje odpowiedź z serwera. Jakie mogą być przyczyny tego zjawiska?

W sieciach komputerowych miarą prędkości przesyłu danych jest

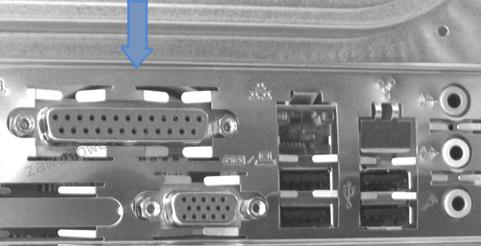

Na przedstawionym panelu tylnym płyty głównej znajdują się między innymi następujące interfejsy:

Jakie narzędzie w systemie Windows służy do przeglądania informacji dotyczących problemów z systemem?

Wartość liczby 1100112 zapisanej w systemie dziesiętnym wynosi

Na rysunku można zobaczyć schemat topologii fizycznej, która jest kombinacją topologii

Na komputerze, na którym zainstalowane są dwa systemy – Windows i Linux, po przeprowadzeniu reinstalacji systemu Windows drugi system przestaje się uruchamiać. Aby ponownie umożliwić uruchamianie systemu Linux oraz aby zachować wszystkie dane i ustawienia w nim zawarte, co należy zrobić?

Na ilustracji, strzałka wskazuje na złącze interfejsu

Jakie kolory wchodzą w skład trybu CMYK?

W hierarchicznym modelu sieci komputery użytkowników stanowią część warstwy

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę hasła oraz stosowanie haseł o odpowiedniej długości i spełniających wymagania dotyczące złożoności, należy ustawić

Bęben działający na zasadzie reakcji fotochemicznych jest wykorzystywany w drukarkach

Pozyskiwanie materiałów z odpadów w celu ich ponownego użycia to

Jakie urządzenie sieciowe funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

Samodzielną strukturą sieci WLAN jest

Które urządzenie pomiarowe wykorzystuje się do określenia wartości napięcia w zasilaczu?

Jakie będą całkowite wydatki na materiały potrzebne do stworzenia 20 kabli połączeniowych typu patchcord, z których każdy ma długość 1,5m, jeśli cena 1 metra bieżącego kabla wynosi 1zł, a cena wtyku to 50 gr?

Uruchomienie polecenia msconfig w systemie Windows

W specyfikacji procesora można znaleźć informację: "Procesor 32bitowy". Co to oznacza?

W komputerowych stacjach roboczych zainstalowane są karty sieciowe Ethernet 10/100/1000 z interfejsem RJ45. Jakie medium transmisyjne powinno być zastosowane do budowy sieci komputerowej, aby osiągnąć maksymalną przepustowość?

Licencja CAL (Client Access License) uprawnia użytkownika do

Podaj adres rozgłoszeniowy dla podsieci 86.10.20.64/26?

Jaka licencja ma charakter zbiorowy i pozwala instytucjom komercyjnym oraz organizacjom edukacyjnym, rządowym, charytatywnym na nabycie większej liczby programów firmy Microsoft na korzystnych warunkach?

Jakie urządzenie powinno być wykorzystane do pomiaru struktury połączeń w sieci lokalnej?

W systemie Windows odpowiednikiem macierzy RAID 1 jest wolumin o nazwie

W jaki sposób powinno się wpisać w formułę arkusza kalkulacyjnego odwołanie do komórki B3, aby przy przenoszeniu tej formuły w inne miejsce arkusza odwołanie do komórki B3 pozostało stałe?

Czym są programy GRUB, LILO, NTLDR?

Komunikat tekstowy BIOS POST od firmy Award o treści "Display switch is set incorrectly" sugeruje

Jakie polecenie oprócz ls może być użyte przez użytkownika systemu Linux do wyświetlenia zawartości katalogu, w tym plików i podkatalogów?

Na ilustracji widoczny jest symbol graficzny

Aby zapewnić użytkownikom Active Directory możliwość logowania i korzystania z zasobów tej usługi w sytuacji awarii kontrolera domeny, trzeba

Jaki zakres adresów IPv4 jest prawidłowo przypisany do danej klasy?

Aby zweryfikować w systemie Windows działanie nowo zainstalowanej drukarki, co należy zrobić?

W doborze zasilacza do komputera kluczowe znaczenie

Jaką wartość w systemie dziesiętnym ma suma liczb szesnastkowych: 4C + C4?