Pytanie 1

Standard zwany IEEE 802.11, używany w lokalnych sieciach komputerowych, określa typ sieci:

Wynik: 14/40 punktów (35,0%)

Wymagane minimum: 20 punktów (50%)

Standard zwany IEEE 802.11, używany w lokalnych sieciach komputerowych, określa typ sieci:

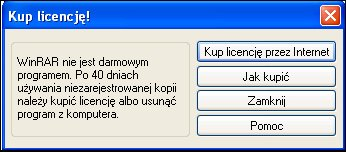

Program WinRaR zaprezentował okno informacyjne widoczne na ilustracji. Jakiego rodzaju licencji na program używał do tej pory użytkownik?

Który typ drukarki powinien być wykorzystany w dziale sprzedaży hurtowni materiałów budowlanych do tworzenia faktur na papierze samokopiującym, aby uzyskać kopie wydruku?

Dysk z systemem plików FAT32, na którym regularnie przeprowadza się działania usuwania starych plików oraz dodawania nowych plików, doświadcza

Jaką rolę pełni serwer plików w sieciach komputerowych LAN?

Co oznacza oznaczenie kabla skrętkowego S/FTP?

Aby osiągnąć prędkość przesyłania danych 100 Mbps w sieci lokalnej, wykorzystano karty sieciowe działające w standardzie Fast Ethernet, kabel typu UTP o odpowiedniej kategorii oraz przełącznik (switch) zgodny z tym standardem. Taka sieć jest skonstruowana w topologii

Komenda dsadd pozwala na

Który kabel powinien być użyty do budowy sieci w lokalach, gdzie występują intensywne pola zakłócające?

Użytkownik systemu Linux, który pragnie usunąć konto innego użytkownika wraz z jego katalogiem domowym, powinien wykonać polecenie

Która z tras jest oznaczona literą R w tabeli routingu?

Komputer A, który potrzebuje przesłać dane do komputera B działającego w sieci z innym adresem IP, najpierw wysyła pakiety do adresu IP

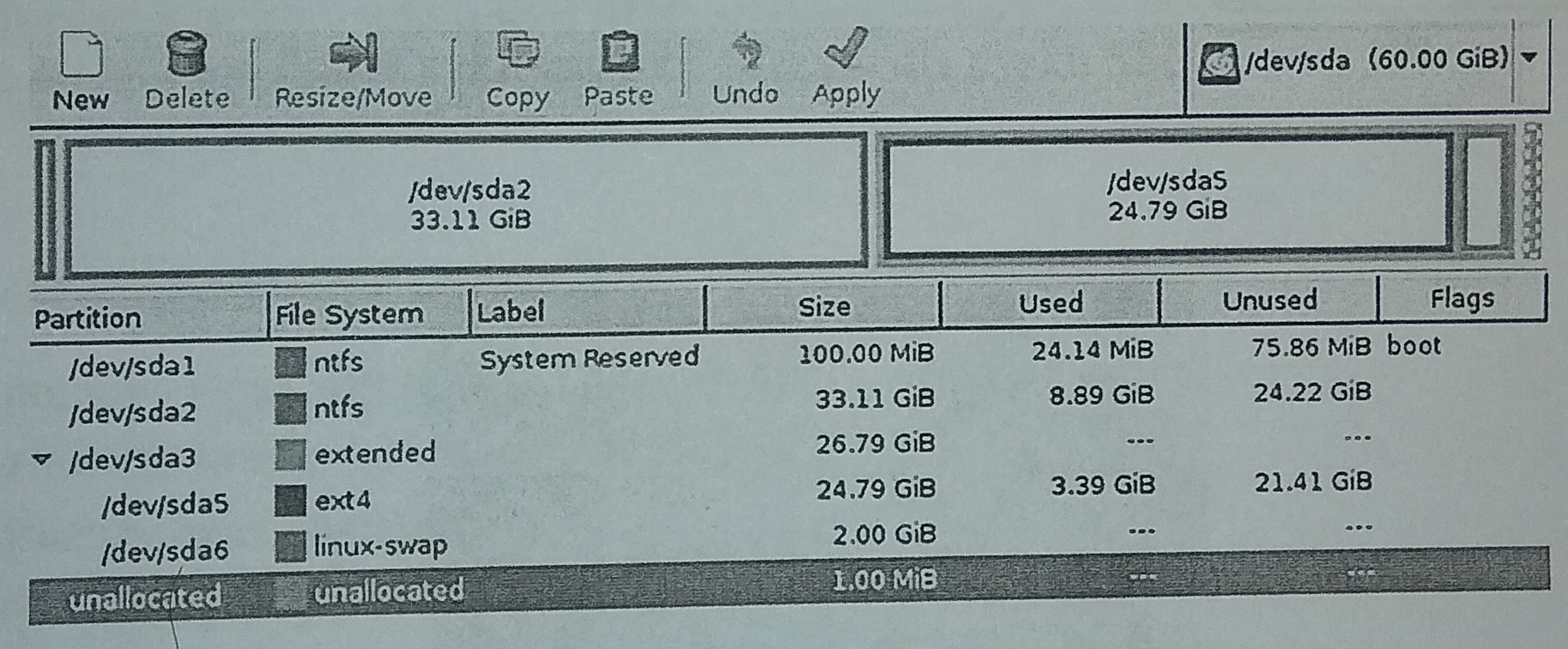

Zdiagnostykowane wyniki wykonania polecenia systemu Linux odnoszą się do ```/dev/sda: Timing cached reads: 18100 MB in 2.00 seconds = 9056.95 MB/sec```

Aby zabezpieczyć system przed oprogramowaniem mającym możliwość reprodukcji, konieczne jest zainstalowanie

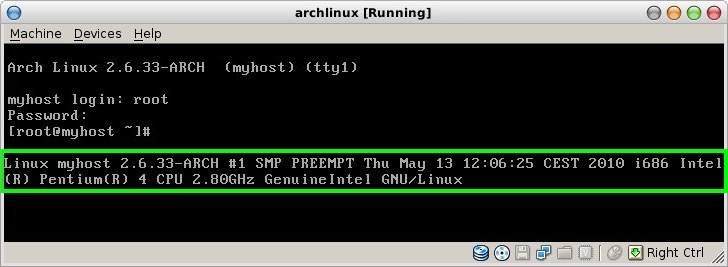

Jakie polecenie należy wykorzystać, aby w terminalu pokazać przedstawione informacje o systemie Linux?

Główną metodą ochrony sieci komputerowej przed zewnętrznymi atakami jest wykorzystanie

W systemie Ubuntu, które polecenie umożliwia bieżące monitorowanie działających procesów i aplikacji?

W projekcie sieci komputerowej przewiduje się użycie fizycznych adresów kart sieciowych. Która warstwa modelu ISO/OSI odnosi się do tych adresów w komunikacji?

Jaki jest standard 1000Base-T?

Analiza danych wyświetlonych przez program umożliwia stwierdzenie, że

Który z poniższych mechanizmów zagwarantuje najwyższy poziom ochrony w sieciach bezprzewodowych opartych na standardzie 802.11n?

Brak odpowiedzi na to pytanie.

Jednym z metod ograniczenia dostępu do sieci bezprzewodowej dla osób nieuprawnionych jest

Brak odpowiedzi na to pytanie.

Jakiego rodzaju papieru należy użyć, aby wykonać "naprasowankę" na T-shircie z własnym zdjęciem przy pomocy drukarki atramentowej?

Brak odpowiedzi na to pytanie.

Na rysunkach technicznych dotyczących instalacji sieci komputerowej oraz dedykowanej instalacji elektrycznej, symbolem pokazanym na rysunku oznaczane jest gniazdo

Brak odpowiedzi na to pytanie.

Jakie urządzenie NIE powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

Brak odpowiedzi na to pytanie.

W przypadku adresacji IPv6, zastosowanie podwójnego dwukropka służy do

Brak odpowiedzi na to pytanie.

Na którym z zewnętrznych nośników danych nie dojdzie do przeniknięcia wirusa podczas przeglądania jego zawartości?

Brak odpowiedzi na to pytanie.

Licencja oprogramowania open source oraz wolnego, to rodzaj licencji

Brak odpowiedzi na to pytanie.

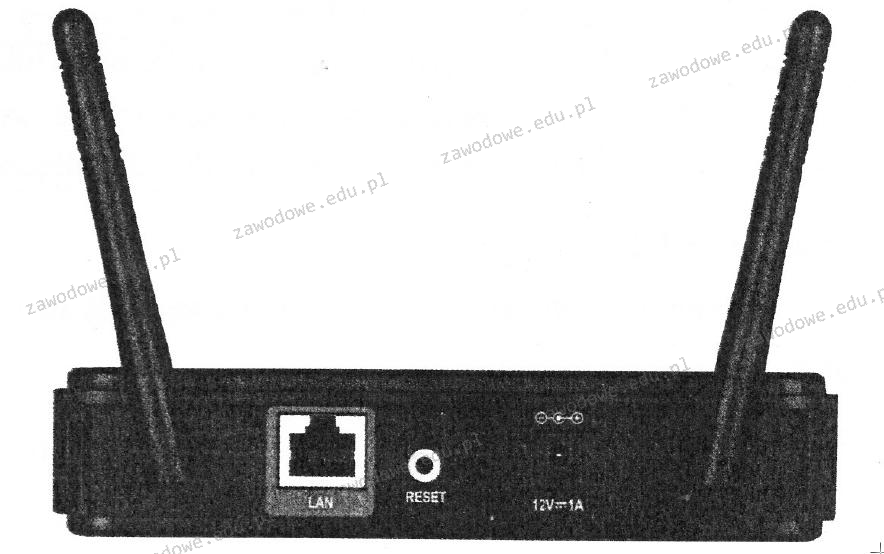

Jakie urządzenie zostało pokazane na ilustracji?

Brak odpowiedzi na to pytanie.

Które z poniższych urządzeń jest przykładem urządzenia peryferyjnego wejściowego?

Brak odpowiedzi na to pytanie.

Aby skutecznie zabezpieczyć system operacyjny przed atakami złośliwego oprogramowania, po zainstalowaniu programu antywirusowego konieczne jest

Brak odpowiedzi na to pytanie.

Klient dostarczył wadliwy sprzęt komputerowy do serwisu. W trakcie procedury przyjmowania sprzętu, ale przed rozpoczęciem jego naprawy, serwisant powinien

Brak odpowiedzi na to pytanie.

Aby uniknąć utraty danych w systemie do ewidencji uczniów, po zakończeniu codziennej pracy należy wykonać

Brak odpowiedzi na to pytanie.

Metoda transmisji żetonu (ang. token) znajduje zastosowanie w topologii

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemach Windows/Linux jest zazwyczaj wykorzystywane do monitorowania trasy pakietów w sieciach IP?

Brak odpowiedzi na to pytanie.

Jakie polecenie należy wydać, aby skonfigurować statyczny routing do sieci 192.168.10.0?

Brak odpowiedzi na to pytanie.

Moduł Mini-GBiCSFP pełni funkcję

Brak odpowiedzi na to pytanie.

Konwencja zapisu ścieżki do udziału sieciowego zgodna z UNC (Universal Naming Convention) ma postać

Brak odpowiedzi na to pytanie.

Jakim adresem IPv6 charakteryzuje się autokonfiguracja łącza?

Brak odpowiedzi na to pytanie.

Dysk twardy IDE wewnętrzny jest zasilany przez połączenie typu

Brak odpowiedzi na to pytanie.