Pytanie 1

Która edycja systemu operacyjnego Windows Server 2008 charakteryzuje się najmniej rozbudowanym interfejsem graficznym?

Wynik: 17/40 punktów (42,5%)

Wymagane minimum: 20 punktów (50%)

Która edycja systemu operacyjnego Windows Server 2008 charakteryzuje się najmniej rozbudowanym interfejsem graficznym?

Na którym z domyślnych portów realizowana jest komunikacja protokołu ftp?

Płyta główna z gniazdem G2 będzie kompatybilna z procesorem

W środowisku Linux uruchomiono skrypt przy użyciu dwóch argumentów. Uzyskanie dostępu do wartości drugiego argumentu z wnętrza skryptu możliwe jest przez

Jaki instrument służy do określania długości oraz tłumienności kabli miedzianych?

Jaką maksymalną ilość GB pamięci RAM może obsłużyć 32-bitowa edycja systemu Windows?

W drukarce laserowej do utrwalania obrazu na papierze stosuje się

W trakcie normalnego funkcjonowania systemu operacyjnego w laptopie zjawia się informacja o potrzebie sformatowania wewnętrznego dysku twardego. Co to oznacza?

Jakim elementem sieci SIP jest telefon IP?

Czym jest MFT w systemie plików NTFS?

Które z kont nie jest wbudowanym kontem w systemie Windows XP?

Jakie oprogramowanie opisuje najnowsza wersja wieloplatformowego klienta, który cieszy się popularnością wśród użytkowników na całym świecie, oferującego wirtualną sieć prywatną do nawiązywania połączenia pomiędzy hostem a lokalnym komputerem, obsługującego uwierzytelnianie z wykorzystaniem kluczy, certyfikatów, nazwy użytkownika i hasła, a także dodatkowych kart w wersji dla Windows?

Zadania systemu operacyjnego nie obejmują

Jakie jest rozgłoszeniowe IP dla urządzenia o adresie 171.25.172.29 z maską 255.255.0.0?

Czym jest kopia różnicowa?

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja planująca rozpoczęcie transmisji sprawdza, czy w sieci ma miejsce ruch, a następnie

Aby zobaczyć datę w systemie Linux, można skorzystać z komendy

Rodzajem złośliwego oprogramowania, którego podstawowym zamiarem jest rozprzestrzenianie się w sieciach komputerowych, jest

W celu kontrolowania przepustowości sieci, administrator powinien zastosować aplikację typu

Umożliwienie stacjom roboczym Windows, OS X oraz Linux korzystania z usług drukowania Linuxa i serwera plików zapewnia serwer

Litera S w protokole FTPS odnosi się do zabezpieczania danych przesyłanych poprzez

Korzystając z programu Cipher, użytkownik systemu Windows ma możliwość

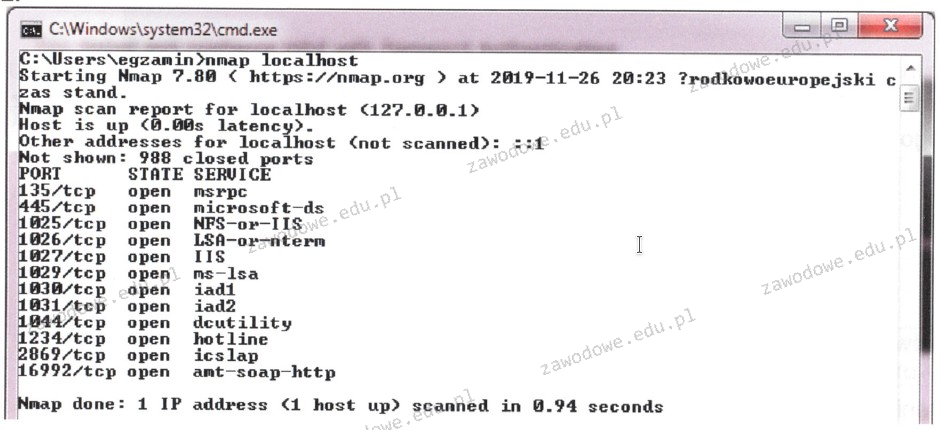

Określ rezultat wykonania zamieszczonego polecenia.

Narzędzie diagnostyczne tracert służy do ustalania

Router przypisany do interfejsu LAN dysponuje adresem IP 192.168.50.1. Został on skonfigurowany w taki sposób, aby przydzielać komputerom wszystkie dostępne adresy IP w sieci 192.168.50.0 z maską 255.255.255.0. Jaką maksymalną liczbę komputerów można podłączyć w tej sieci?

Protokół SNMP (Simple Network Management Protocol) służy do

Wskaź zestaw do diagnostyki logicznych układów elektronicznych umiejscowionych na płycie głównej komputera, który nie reaguje na próby uruchomienia zasilania?

Atak DDoS (ang. Disributed Denial of Service) na serwer doprowadzi do

Jakie polecenie w systemie operacyjnym Linux umożliwia sprawdzenie bieżącej konfiguracji interfejsu sieciowego na komputerze?

W systemie Windows za pomocą komendy assoc można

Aby określić rozmiar wolnej oraz zajętej pamięci RAM w systemie Linux, można skorzystać z polecenia

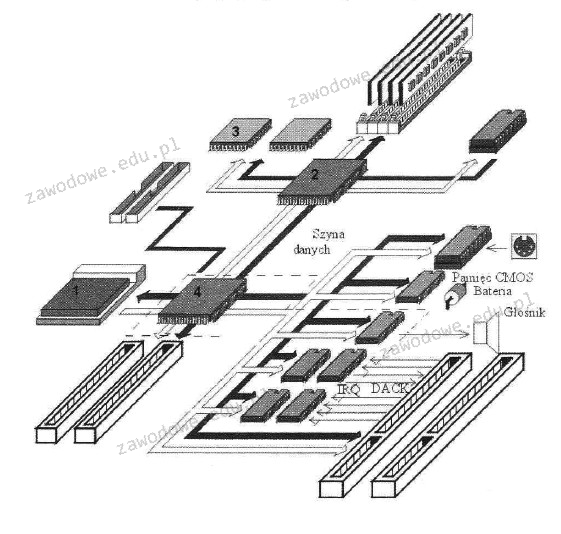

Jaką liczbą oznaczono procesor na diagramie płyty głównej komputera?

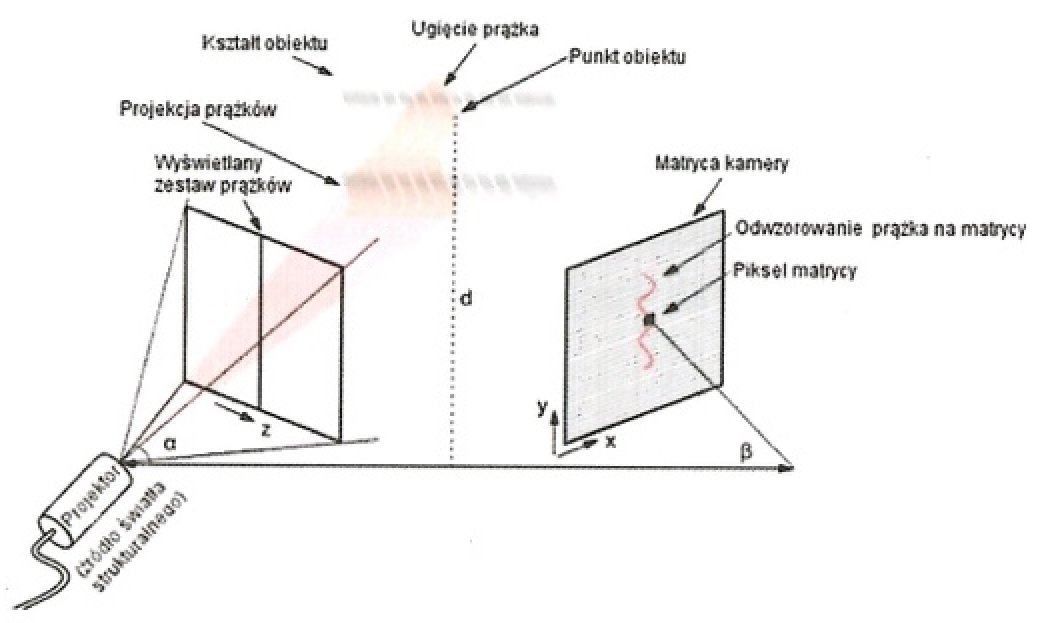

Zaprezentowany diagram ilustruje zasadę funkcjonowania skanera

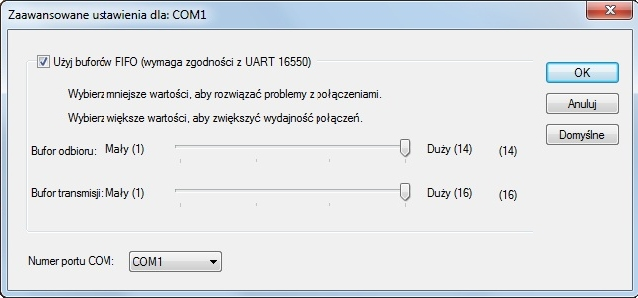

Ustawienia przedstawione na ilustracji odnoszą się do

Jakie urządzenie powinno być użyte do podłączenia komputerów, aby mogły działać w różnych domenach rozgłoszeniowych?

Narzędzie przedstawione do nadzorowania sieci LAN to

Zainstalowanie gniazda typu keyston w serwerowej szafie jest możliwe w

Jakie pasmo częstotliwości definiuje klasa okablowania D?

Wartość wyrażana w decybelach, będąca różnicą pomiędzy mocą sygnału przekazywanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej to

Podaj polecenie w systemie Linux, które umożliwia określenie aktualnego katalogu użytkownika.