Pytanie 1

Po podłączeniu działającej klawiatury do jednego z portów USB nie ma możliwości wybrania awaryjnego trybu uruchamiania systemu Windows. Mimo to klawiatura działa prawidłowo po uruchomieniu systemu w standardowym trybie. Co to sugeruje?

Wynik: 12/40 punktów (30,0%)

Wymagane minimum: 20 punktów (50%)

Po podłączeniu działającej klawiatury do jednego z portów USB nie ma możliwości wybrania awaryjnego trybu uruchamiania systemu Windows. Mimo to klawiatura działa prawidłowo po uruchomieniu systemu w standardowym trybie. Co to sugeruje?

Karta dźwiękowa, która pozwala na odtwarzanie plików w formacie MP3, powinna być zaopatrzona w układ

Podstawowym zadaniem mechanizmu Plug and Play jest

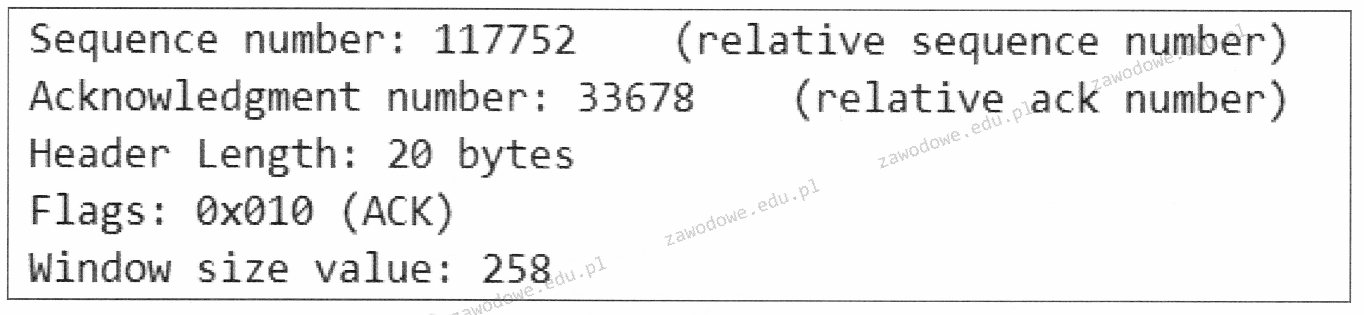

Z jakim protokołem związane są terminy 'sequence number' oraz 'acknowledgment number'?

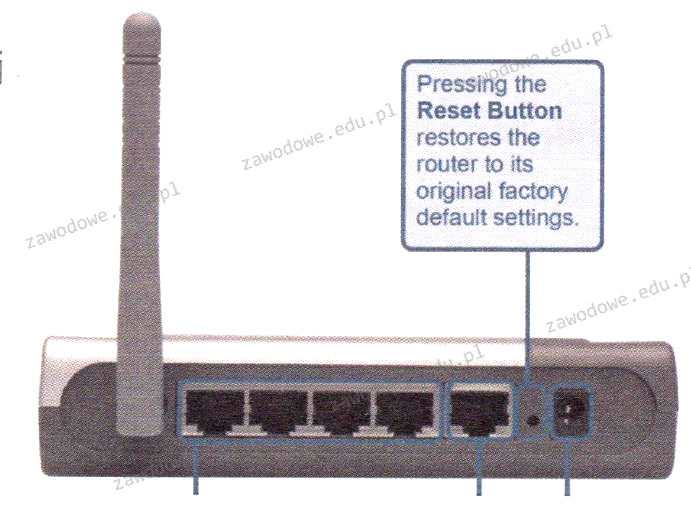

Przycisk znajdujący się na obudowie rutera, którego charakterystyka zamieszczona jest w ramce, służy do

Interfejs HDMI w komputerze umożliwia przesyłanie sygnału

Nie wykorzystuje się do zdalnego kierowania stacjami roboczymi

W systemach operacyjnych z rodziny Windows, funkcja EFS umożliwia ochronę danych poprzez ich

W usłudze, jaką funkcję pełni protokół RDP?

Która z konfiguracji RAID opiera się na replikacji danych pomiędzy dwoma lub większą liczbą dysków fizycznych?

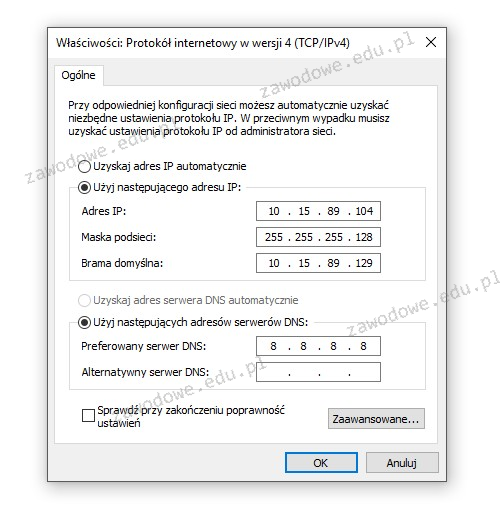

Na rysunku przedstawiono ustawienia karty sieciowej urządzenia z adresem IP 10.15.89.104/25. Co z tego wynika?

Lista sprzętu kompatybilnego z systemem operacyjnym Windows, publikowana przez firmę Microsoft to

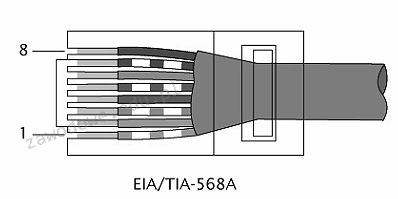

W technologii Ethernet 100BaseTX do przesyłania danych wykorzystywane są żyły kabla UTP podłączone do pinów

Aby określić rozmiar wolnej oraz zajętej pamięci RAM w systemie Linux, można skorzystać z polecenia

Jak określa się atak w sieci lokalnej, który polega na usiłowaniu podszycia się pod inną osobę?

Aby zrealizować sieć komputerową w pomieszczeniu zastosowano 25 metrów skrętki UTP, 5 gniazd RJ45 oraz odpowiednią ilość wtyków RJ45 niezbędnych do stworzenia 5 kabli połączeniowych typu patchcord. Jaki jest całkowity koszt użytych materiałów do budowy sieci? Ceny jednostkowe stosowanych materiałów można znaleźć w tabeli.

| Materiał | Cena jednostkowa | Koszt |

|---|---|---|

| Skrętka UTP | 1,00 zł/m | 25 zł |

| Gniazdo RJ45 | 5,00 zł/szt. | 25 zł |

| Wtyk RJ45 | 3,00 zł/szt. | 30 zł |

Aby zapewnić, że komputer uzyska od serwera DHCP określony adres IP, należy na serwerze zdefiniować

Jaką maksymalną długość kabla typu skrętka pomiędzy panelem krosowniczym a gniazdem abonenckim przewiduje norma PN-EN 50174-2?

Brak odpowiedzi na to pytanie.

Aby wyświetlić listę wszystkich zainstalowanych urządzeń w systemie Windows lub zmienić ich właściwości, należy skorzystać z narzędzia

Brak odpowiedzi na to pytanie.

Na przedstawionym rysunku zaprezentowane jest złącze

Brak odpowiedzi na to pytanie.

W systemie Linux polecenie chmod służy do

Brak odpowiedzi na to pytanie.

Partycja w systemie Linux, która tymczasowo przechowuje dane w przypadku niedoboru pamięci RAM, to

Brak odpowiedzi na to pytanie.

Urządzenie używane do zestawienia 6 komputerów w sieci lokalnej to:

Brak odpowiedzi na to pytanie.

Jaki instrument jest wykorzystywany do sprawdzania zasilaczy komputerowych?

Brak odpowiedzi na to pytanie.

Która z usług umożliwia centralne zarządzanie identyfikacjami, uprawnieniami oraz zasobami w sieci?

Brak odpowiedzi na to pytanie.

PoE to norma

Brak odpowiedzi na to pytanie.

Skrót określający translację adresów w sieciach to

Brak odpowiedzi na to pytanie.

Protokół transportowy bezpołączeniowy to

Brak odpowiedzi na to pytanie.

Na ilustracji pokazano komponent, który stanowi część

Brak odpowiedzi na to pytanie.

Termin "10 W" w dokumentacji technicznej dotyczącej głośnika komputerowego wskazuje na jego

Brak odpowiedzi na to pytanie.

Jakie oprogramowanie zabezpieczające przed nieautoryzowanym dostępem do sieci powinno być zainstalowane na serwerze, który udostępnia dostęp do internetu?

Brak odpowiedzi na to pytanie.

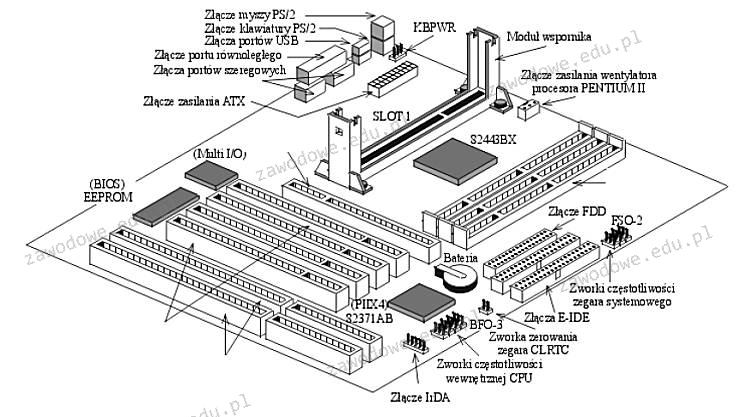

Jakie komponenty są obecne na zaprezentowanej płycie głównej?

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Linux umożliwia wyświetlenie listy zawartości katalogu?

Brak odpowiedzi na to pytanie.

Który z podanych adresów należy do kategorii publicznych?

Brak odpowiedzi na to pytanie.

Jakie polecenie powinien wydać root w systemie Ubuntu Linux, aby zaktualizować wszystkie pakiety (cały system) do najnowszej wersji, łącznie z nowym jądrem?

Brak odpowiedzi na to pytanie.

W lokalnej sieci uruchomiono serwer odpowiedzialny za przydzielanie dynamicznych adresów IP. Jaką usługę należy aktywować na tym serwerze?

Brak odpowiedzi na to pytanie.

Wykonanie polecenia net localgroup w systemie Windows skutkuje

Brak odpowiedzi na to pytanie.

Jakie zakresy częstotliwości określa klasa EA?

Brak odpowiedzi na to pytanie.

Jaki procesor powinien być zastosowany podczas składania komputera stacjonarnego opartego na płycie głównej Asus M5A78L-M/USB3 AMD760G socket AM3+?

Brak odpowiedzi na to pytanie.

Jakim protokołem połączeniowym w warstwie transportowej, który zapewnia niezawodność dostarczania pakietów, jest protokół

Brak odpowiedzi na to pytanie.