Pytanie 1

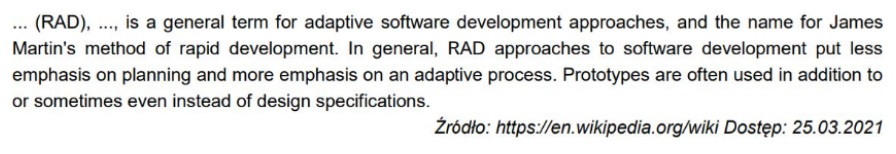

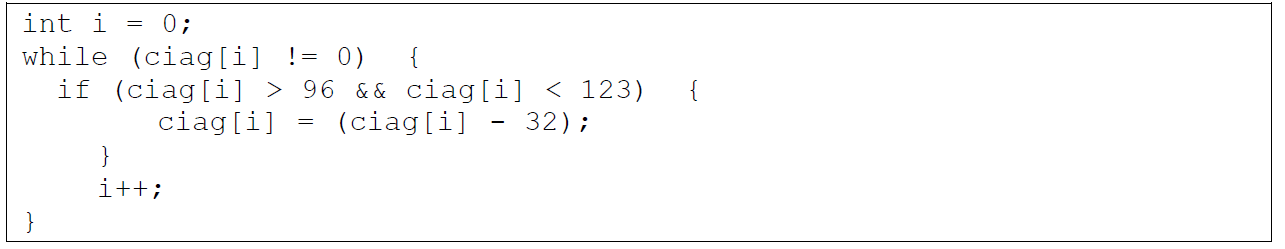

Pętla przedstawiona w zadaniu działa na zmiennej typu string o nazwie ciąg. Jej celem jest

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

Pętla przedstawiona w zadaniu działa na zmiennej typu string o nazwie ciąg. Jej celem jest

Jakie określenie w programowaniu obiektowym odnosi się do "zmiennej klasy"?

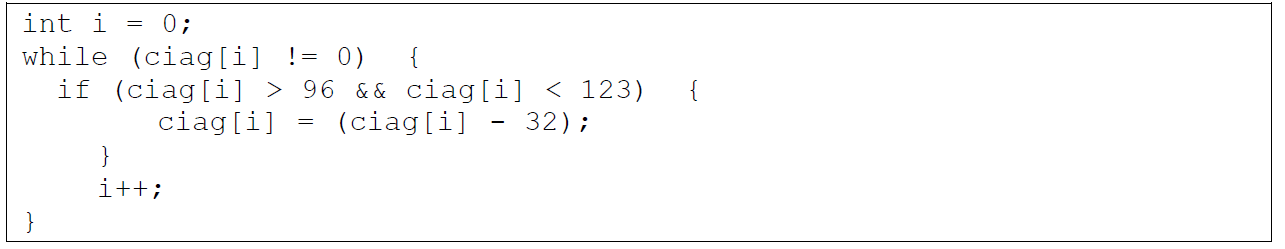

Fragment kodu w języku JavaScript to

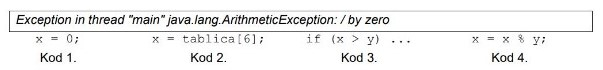

Jakiego kodu dotyczy treść wygenerowana w trakcie działania programu Java?

Algorytm wyszukiwania sekwencyjnego z wykorzystaniem wartownika opiera się na założeniu, że

Jakie z wymienionych czynności może zagrażać cyfrowej tożsamości?

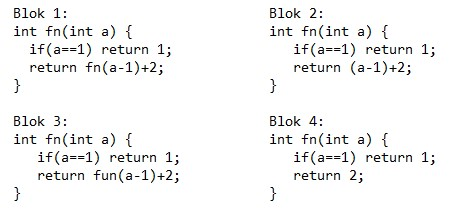

Który fragment kodu ilustruje zastosowanie rekurencji?

Jaki typ pamięci RAM powinno się wybrać do efektywnego komputera do gier?

W jakiej metodzie zarządzania projektami nacisk kładzie się na ograniczenie marnotrawstwa?

Który z wymienionych terminów dotyczy klasy, która stanowi podstawę dla innych klas, lecz nie może być tworzona w instancji?

Która z metod zarządzania projektami jest najbardziej odpowiednia, gdy w początkowej fazie projektu zakres nie jest w pełni określony, wymagania mogą zmieniać się podczas realizacji, a także mogą wystąpić nowe potrzeby?

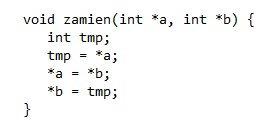

Przykład wywołania funkcji zamien w języku C++ może wyglądać w następujący sposób

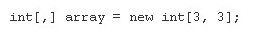

Jaką strukturę danych obrazuje zamieszczony kod w języku C#?

Jakie z wymienionych narzędzi pozwala na jednoczesne korzystanie z systemów BIN, DEC i HEX?

Jednym z rodzajów testów funkcjonalnych, które można przeprowadzić na aplikacji webowej, jest ocena

Jakie cechy posiada model prototypowy w zakresie zarządzania projektami?

Który z wymienionych algorytmów sortowania jest najskuteczniejszy w przypadku dużych zbiorów danych w przeważającej liczbie sytuacji?

Jaką istotną właściwość ma algorytm rekurencyjny?

Jakie działania mogą przyczynić się do ochrony swojego cyfrowego wizerunku w sieci?

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?

Jakie składniki powinien mieć plan projektu?

Jakie czynności należy wykonać, aby zrealizować zdarzenie kliknięcia na przycisk w aplikacji desktopowej?

Jakie jest fundamentalne zagadnienie w projektowaniu aplikacji w architekturze klient-serwer?

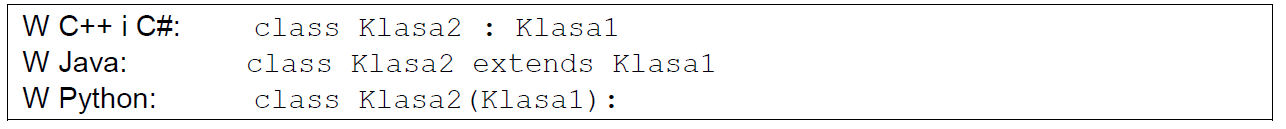

Sposób deklaracji Klasa2 wskazuje, że

Zaprezentowane oznaczenie praw Creative Commons umożliwia bezpłatne wykorzystywanie utworu

Jak określa się proces, w trakcie którego klasa przejmuje właściwości innej klasy w programowaniu obiektowym?

Aby wykorzystać framework Django, należy pisać w języku

W jaki sposób określa się wypadek związany z pracą?

Który z wymienionych algorytmów najczęściej wykorzystuje rekurencję?

Resuscytacja krążeniowo-oddechowa polega na realizowaniu

Które z wymienionych opcji wspiera osoby niewidome w korzystaniu z witryn internetowych?

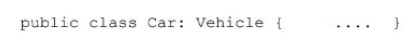

Zapisany fragment w C# wskazuje na definicję klasy Car, która

Zmienna o typie logicznym może mieć następujące wartości:

Modyfikator dostępu, który znajduje się przed definicją metody Dodaj() w klasie Kalkulator, powoduje, że

Która z wymienionych metod może pomóc w walce z uzależnieniem od internetu?

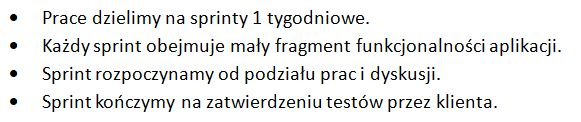

W przedsiębiorstwie IT obowiązują określone zasady dotyczące zarządzania projektami, co wskazuje, że firma wykorzystuje model zarządzania

Wartości składowych RGB koloru #AA41FF zapisane w systemie szesnastkowym po przekształceniu na system dziesiętny są odpowiednio

Jakie są cechy testów interfejsu?

Które z wymienionych sformułowań najlepiej definiuje oprogramowanie typu ransomware?

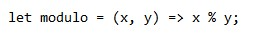

Cytat zaprezentowany powyżej dotyczy metodyki RAD. Co oznacza ten skrót w języku polskim?