Pytanie 1

Na rysunku można zobaczyć schemat topologii fizycznej, która jest kombinacją topologii

Wynik: 38/40 punktów (95,0%)

Wymagane minimum: 20 punktów (50%)

Na rysunku można zobaczyć schemat topologii fizycznej, która jest kombinacją topologii

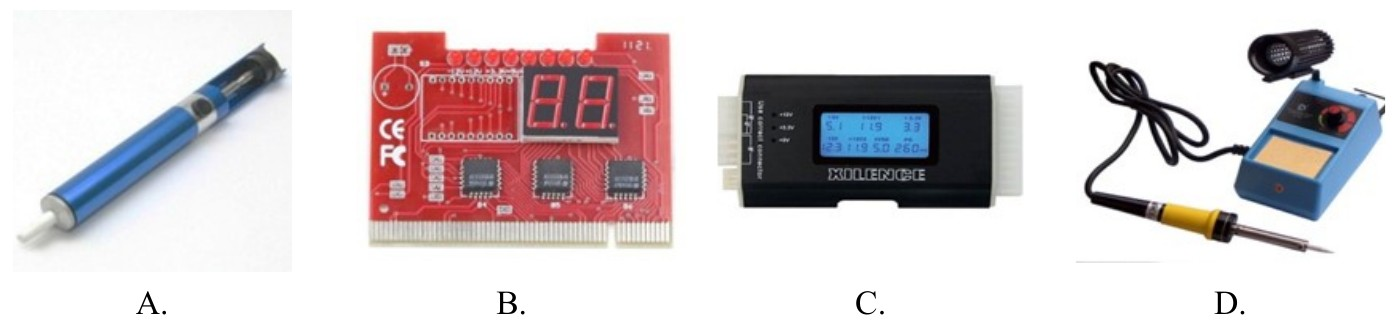

Jakie narzędzie powinno być użyte do zbadania wyników testu POST dla modułów na płycie głównej?

Znak przedstawiony na ilustracji, zgodny z normą Energy Star, wskazuje na urządzenie

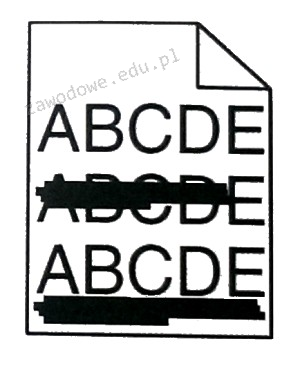

Nierówne wydruki lub bladości w druku podczas korzystania z drukarki laserowej mogą sugerować

Interfejs UDMA to typ interfejsu

Jakim protokołem połączeniowym w warstwie transportowej, który zapewnia niezawodność dostarczania pakietów, jest protokół

Co to jest serwer baz danych?

Program, który nie jest przeznaczony do analizy stanu komputera to

Jakie czynności nie są realizowane przez system operacyjny?

Domyślnie w programie Eksplorator Windows przy użyciu klawisza F5 uruchamiana jest funkcja

Jak wielu hostów można maksymalnie zaadresować w sieci lokalnej, mając do dyspozycji jeden blok adresów klasy C protokołu IPv4?

Co oznacza oznaczenie kabla skrętkowego S/FTP?

W nowoczesnych panelach dotykowych prawidłowe działanie wyświetlacza zapewnia mechanizm rozpoznający zmianę

W jakim typie członkostwa w VLAN port może należeć do wielu sieci VLAN?

Aby podłączyć kasę fiskalną z interfejsem DB-9M do komputera stacjonarnego, należy użyć przewodu

Wykorzystując narzędzie diagnostyczne Tracert, można zidentyfikować trasę do określonego celu. Ile routerów pokonał pakiet wysłany do hosta 172.16.0.99?

Na ilustracji przedstawiono sieć komputerową w danej topologii

Jak nazywa się złącze wykorzystywane w sieciach komputerowych, pokazane na zamieszczonym obrazie?

Które z poniższych stwierdzeń na temat protokołu DHCP jest poprawne?

W systemie Linux narzędzie top pozwala na

Co się stanie, jeśli w systemie operacyjnym komputera zainstalowany zostanie program określany jako Trojan?

Aby zmienić port drukarki zainstalowanej w systemie Windows, która funkcja powinna zostać użyta?

Jaką minimalną rozdzielczość powinna wspierać karta graficzna, aby możliwe było odtwarzanie materiału wideo w trybie Full HD na 23-calowym monitorze?

W standardzie Ethernet 100Base-TX do przesyłania danych używane są żyły kabla UTP przypisane do pinów

Główną metodą ochrony sieci komputerowej przed zagrożeniem z zewnątrz jest zastosowanie

Aby zapobiec uszkodzeniom układów scalonych przy serwisie sprzętu komputerowego, należy korzystać z

Częścią zestawu komputerowego, która zajmuje się zarówno przetwarzaniem danych wejściowych, jak i wyjściowych, jest

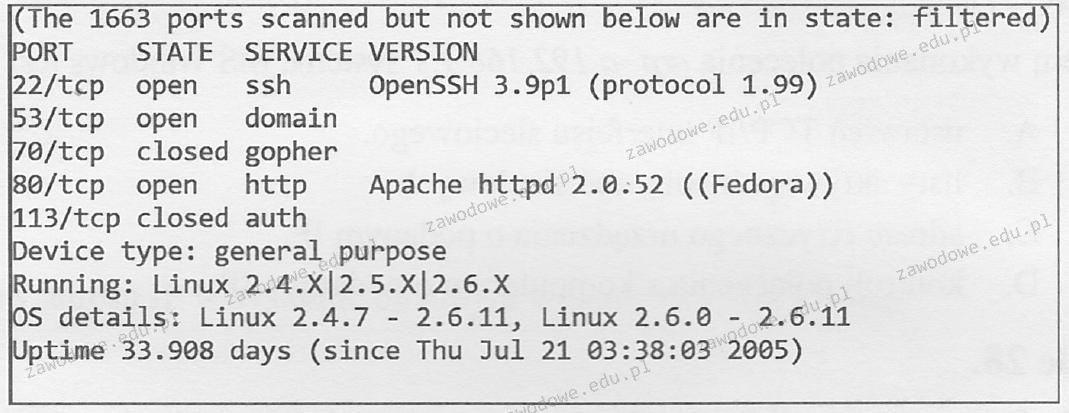

Jaki program został wykorzystany w systemie Linux do szybkiego skanowania sieci?

Minimalna zalecana ilość pamięci RAM dla systemu operacyjnego Windows Server 2008 wynosi przynajmniej

Jaką wartość ma największa liczba 16-bitowa?

Osoba odpowiedzialna za zarządzanie siecią komputerową pragnie ustalić, jakie połączenia są aktualnie nawiązywane na komputerze z systemem operacyjnym Windows oraz które porty są wykorzystywane do nasłuchu. W tym celu powinna użyć polecenia

Komputer uzyskuje dostęp do Internetu za pośrednictwem sieci lokalnej. Gdy użytkownik wpisuje w przeglądarkę internetową adres www.wp.pl, nie może otworzyć strony WWW, natomiast podanie adresu IP, przykładowo 212.77.100.101, umożliwia otwarcie tej strony. Jakie mogą być tego powody?

Podstawowy rekord uruchamiający na dysku twardym to

Która z usług serwerowych oferuje automatyczne ustawienie parametrów sieciowych dla stacji roboczych?

Źródłem problemu z wydrukiem z przedstawionej na rysunku drukarki laserowej jest

Jakie polecenie w systemie Windows służy do analizowania ścieżki, jaką pokonują pakiety w sieci?

Jaki protokół jest używany do ściągania wiadomości e-mail z serwera pocztowego na komputer użytkownika?

Jakie polecenie służy do obserwowania lokalnych połączeń?

Po przeprowadzeniu diagnostyki komputerowej ustalono, że temperatura pracy karty graficznej z wyjściami HDMI oraz D-SUB, zainstalowanej w gnieździe PCI Express komputera stacjonarnego, wynosi 87°C. W związku z tym, serwisant powinien

Co umożliwia zachowanie równomiernego rozkładu ciepła pomiędzy procesorem a radiatorem?