Pytanie 1

Aby zabezpieczyć system przed atakami typu phishing, nie zaleca się

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Aby zabezpieczyć system przed atakami typu phishing, nie zaleca się

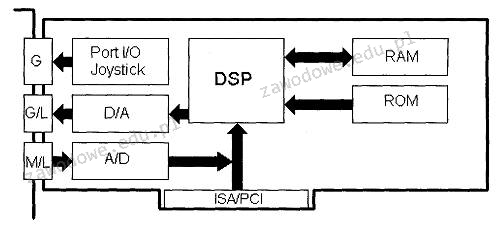

Na zdjęciu widnieje

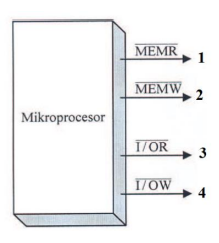

Sygnał kontrolny generowany przez procesor, umożliwiający zapis do urządzeń wejściowych i wyjściowych, został na diagramie oznaczony numerem

Urządzenie, które zamienia otrzymane ramki na sygnały przesyłane w sieci komputerowej, to

Technologia ADSL pozwala na nawiązanie połączenia DSL

Korzystając z polecenia systemowego ipconfig, można skonfigurować

Ile maksymalnie dysków twardych można bezpośrednio podłączyć do płyty głównej, której fragment specyfikacji jest przedstawiony w ramce?

|

Komputer zainstalowany w domenie Active Directory nie jest w stanie nawiązać połączenia z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie stworzony na tym urządzeniu?

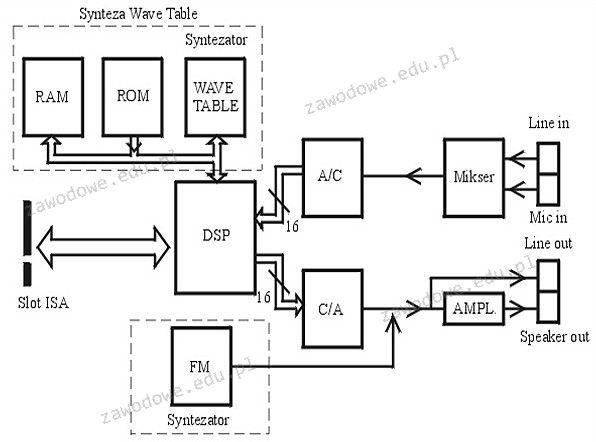

Element funkcjonalny opisany jako DSP w załączonym diagramie blokowym to

Aby móc korzystać z telefonu PSTN do nawiązywania połączeń za pośrednictwem sieci komputerowej, należy go podłączyć do

Kabel pokazany na ilustracji może być zastosowany do realizacji okablowania sieci o standardzie

Określ rezultat wykonania zamieszczonego polecenia

| net user Test /expires:12/09/20 |

W skanerach z systemem CIS źródłem światła oświetlającym dokument jest

Skaner, który został przedstawiony, należy podłączyć do komputera za pomocą złącza

Jak nazywa się bezklasowa metoda podziału przestrzeni adresowej IPv4?

W środowisku Linux uruchomiono skrypt przy użyciu dwóch argumentów. Uzyskanie dostępu do wartości drugiego argumentu z wnętrza skryptu możliwe jest przez

Sieć lokalna posiada adres IP 192.168.0.0/25. Który adres IP odpowiada stacji roboczej w tej sieci?

W jakiej topologii sieci fizycznej każdy komputer jest połączony z dokładnie dwoma sąsiadującymi komputerami, bez użycia dodatkowych urządzeń aktywnych?

IMAP to protokół

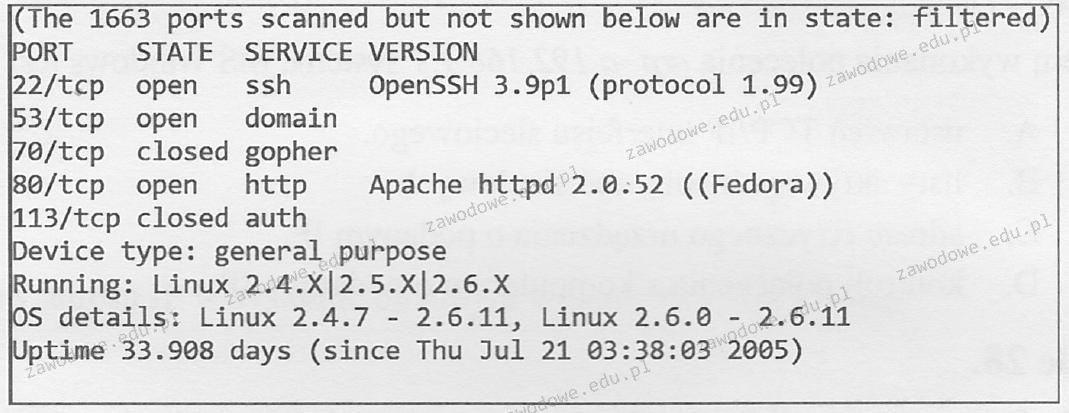

W terminalu systemu operacyjnego wykonano polecenie nslookup. Jaką informację uzyskano?

W ramce przedstawiono treść jednego z plików w systemie operacyjnym MS Windows. Jest to plik

| [boot loader] Time out=30 Default=Multi(0)disk(0)rdisk(0)partition(1)WINDOWS [operating system] Multi(0)disk(0)rdisk(0)partition(1)WINDOWS="Microsoft Windows XP Home Edition"/ fastdetect/NoExecute=OptOut |

Jaki program został wykorzystany w systemie Linux do szybkiego skanowania sieci?

RAMDAC konwerter przekształca sygnał

Aby zainstalować serwer FTP w systemach z rodziny Windows Server, konieczne jest dodanie roli serwera

Najskuteczniejszym sposobem na dodanie skrótu do konkretnego programu na pulpitach wszystkich użytkowników w domenie jest

Norma opisująca standard transmisji Gigabit Ethernet to

Urządzenie sieciowe działające w drugiej warstwie modelu OSI, które przesyła sygnał do portu połączonego z urządzeniem odbierającym dane na podstawie analizy adresów MAC nadawcy i odbiorcy, to

Narzędzie pokazane na ilustracji służy do

W systemie Linux wykonanie komendy passwd Ala spowoduje

Wtyczka zaprezentowana na fotografii stanowi element obwodu elektrycznego zasilającego

Urządzenie pokazane na ilustracji jest przeznaczone do

Aby użytkownik laptopa z systemem Windows 7 lub nowszym mógł korzystać z drukarki przez sieć WiFi, musi zainstalować drukarkę na porcie

Który z poniższych protokołów należy do warstwy aplikacji w modelu ISO/OSI?

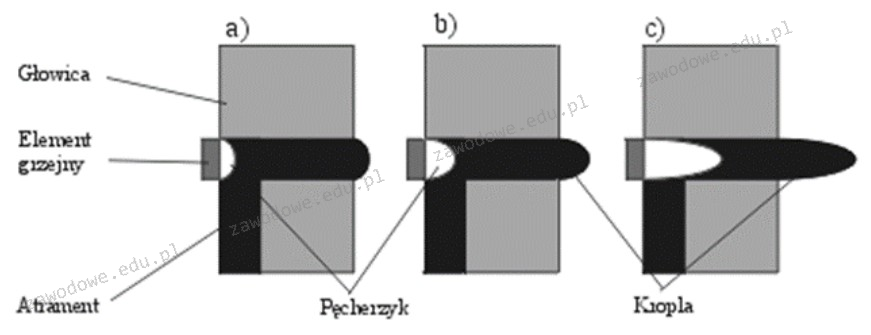

Rysunek ilustruje sposób działania drukarki

Jaki jest maksymalny transfer danych napędu CD przy prędkości x42?

W hurtowni materiałów budowlanych zachodzi potrzeba równoczesnego wydruku faktur w kilku kopiach. Jakiej drukarki należy użyć?

Aby ustalić fizyczny adres karty sieciowej, w terminalu systemu Microsoft Windows należy wpisać komendę

Najwyższą prędkość transmisji danych w sieciach bezprzewodowych zapewnia standard

W systemie Windows konto użytkownika można założyć za pomocą polecenia

Na ilustracji zaprezentowano schemat działania